Dos vs DDoS Attacks: Ang Mga Pagkakaiba at Paano Ito Maiiwasan ang mga Ito

Ano ang atake ng DoS? Ano ang atake ng DDoS at kung ano ang pagkakaiba?

A Pag-atake ng DoS ay isang pagtanggi sa pag-atake ng serbisyo kung saan ang isang computer (o computer) ay ginagamit upang baha ang isang server na may mga pack ng TCP at UDP. A Pag-atake ng DDoS ay kung saan maraming mga system ang nagta-target sa isang solong system na may atake sa DoS. Ang target na network ay pagkatapos ay binomba ng mga packet mula sa maraming lokasyon.

Lahat ng DDoS = DoS ngunit hindi lahat ng DoS = DDoS.

Pagtanggi ng Serbisyo (DoS) at Ipinamamahaging pagtanggi ng Serbisyo (DDoS) ang pag-atake ay dalawa sa mga pinaka-nakakatakot na banta na kinakaharap ng mga modernong negosyo. Ilang mga uri ng pag-atake ay maaaring magkaroon ng mga pinansiyal na ramifications bilang ng isang matagumpay na pag-atake sa DoS. Ang mga survey sa seguridad ay nagpapahiwatig na ang gastos ng isang pag-atake ng DDoS sa average sa pagitan ng $ 20,000- $ 40,000 bawat oras. Ito ay isang astronomical figure at maaaring ilagay kahit na ang pinakamalaking mga organisasyon sa ilalim ng presyon.

>>>Tumalon sa gilid ng mga service solution solution para sa mga pag-atake ng DDoS<<<

Ang isang matagumpay na pag-atake ng DDos hindi lamang inilalagay ka sa labas ng pagkilos para sa isang malaking tagal ng oras ngunit maaari maging sanhi ng maling sistema. Araw-araw na wala ka sa aksyon na nakakuha ng mga gastos na sa kabilang banda ay wala ka. Sa artikulong ito, titingnan namin ang mga panganib ng DoS vs DDoS upang makita kung ano ang pagkakaiba.

Ano ang isang Pag-atake sa DoS?

A Pag-atake ng DoS ay isang pagtanggi ng atake sa serbisyo kung saan ginagamit ang isang computer (o computer) baha ang isang server na may mga TCP at UDP packet. Sa panahon ng ganitong uri ng pag-atake, ang serbisyo ay hindi gaanong pagkilos bilang ipinadala ng mga packet Sobra ang mga kakayahan ng server at gawing hindi magagamit ang server sa iba pang mga aparato at mga gumagamit sa buong network. Ang mga pag-atake sa DoS ay ginagamit upang isara ang mga indibidwal na makina at network upang hindi ito magamit ng ibang mga gumagamit.

Mayroong isang bilang ng mga iba’t ibang mga paraan na maaaring magamit ang mga pag-atake sa DoS. Kabilang dito ang mga sumusunod:

- Ang pag-atake ng overlay ng buffer – Ang ganitong uri ng pag-atake ay ang pinaka-karaniwang karanasan sa pag-atake sa DOS. Sa ilalim ng pag-atake na ito ay nasasapawan ng attacker ang isang address ng network na may trapiko upang hindi ito magamit.

- Ping ng Kamatayan o baha sa ICMP – Ang isang pag-atake sa baha sa ICMP ay ginagamit upang kumuha ng hindi nakumpirma o maling akma na mga aparato sa network at ginagamit ang mga ito upang magpadala ng mga pack ng pack ng ping sa bawat computer sa loob ng network. Ito ay kilala rin bilang isang pingga ng kamatayan (POD) na pag-atake.

- Baha ang SYN – Ang pag-atake ng baha sa SYN ay nagpapadala ng mga kahilingan upang kumonekta sa isang server ngunit hindi kumpletuhin ang handshake. Ang resulta ay ang network ay nagiging masidhi sa mga kahilingan sa koneksyon na pumipigil sa sinumang kumonekta sa network.

- Pag-atake ng Teardrop – Sa panahon ng isang teardrop na pag-atake ng DOS isang attacker ay nagpapadala ng mga fragment ng data ng pack ng IP sa isang network. Sinusubukan ng network na mabawi ang mga fragment na ito sa kanilang orihinal na mga pakete. Ang proseso ng pag-iipon ng mga fragment na ito ay naubos ang system at nagtatapos ito sa pag-crash. Nag-crash ito dahil ang mga patlang ay idinisenyo upang malito ang system upang hindi ito maibalik muli.

Ang kadalian sa kung saan ang pag-atake ng DoS ay maaaring samahan ay nangangahulugang naging sila isa sa mga pinaka-malaganap na banta sa cybersecurity na ang mga modernong organisasyon ay dapat harapin. Ang mga pag-atake sa DoS ay simple ngunit epektibo at maaaring magdulot ng nagwawasak na pinsala sa mga kumpanya o mga indibidwal na kanilang pinuntirya. Sa isang pag-atake, ang isang samahan ay maaaring mawalan ng aksyon para sa mga araw o kahit na linggo.

Ang oras na ginugugol ng isang samahan sa offline ay nagdaragdag. Ang pagiging hindi ma-access ang mga gastos sa network ng mga libu-libo sa bawat taon. Maaaring mawala ang data ngunit ang pagkagambala sa serbisyo at downtime ay maaaring maging napakalaking. Ang pag-iwas sa mga pag-atake sa DoS ay isa sa mga pangunahing kinakailangan na manatiling protektado sa modernong panahon.

Ano ang isang DDoS Attack?

A Pag-atake ng DDoS ay isa sa mga pinaka-karaniwang uri ng pag-atake sa DoS na ginagamit ngayon. Sa panahon ng pag-atake sa DoS, maraming mga system ang nagta-target sa isang solong system na may atake sa DoS. Ang naka-target na network ay pagkatapos ay binomba ng mga packet mula sa maraming lokasyon. Sa pamamagitan ng paggamit ng maramihang mga lokasyon upang pag-atake sa system ang pag-atake ay maaaring ilagay ang system nang offline nang mas madali. Ang dahilan para dito ay mayroong isang mas malaking bilang ng mga makina sa pagtatapon ng mga umaatake at nagiging mahirap para sa biktima na matukoy ang pinagmulan ng pag-atake.

Bilang karagdagan, ang paggamit ng isang pag-atake sa DDoS ginagawang mas kumplikado upang mabawi. Siyam na beses sa sampung mga sistema na ginamit upang isagawa ang mga pag-atake ng DDoS ay na-kompromiso upang ang magsasalakay ay maaaring maglunsad ng mga pag-atake nang malayuan sa pamamagitan ng paggamit ng mga computer computer. Ang mga computer computer na ito ay tinutukoy bilang mga zombie o bot.

Ang mga bot na ito ay bumubuo ng isang network ng mga aparato na tinatawag na isang botnet na pinamamahalaan ng attacker sa pamamagitan ng isang server at control server. Pinapayagan ng command at control server ang attacker o botmaster na mag-coordinate ng mga pag-atake. Ang mga botelya ay maaaring binubuo ng kahit saan sa pagitan ng isang dakot ng mga bot sa daan-daang iba’t ibang mga bot.

Tingnan din: Ang pag-unawa sa mga pag-atake ng DoS at DDoS

Malawak na Mga Uri ng DOS at DDOS Attacks

Mayroong isang bilang ng mga malawak na kategorya na ang pag-atake ng DOS ay nahulog para sa pagkuha ng mga network sa offline. Dumating ang mga ito sa anyo ng:

- Mga Pag-atake ng Volumetric – Ang mga pag-atake ng volumetric ay inuri bilang anumang uri ng pag-atake kung saan ang mga mapagkukunan ng bandwidth ng isang network ay sinasadyang natupok ng isang umaatake. Kapag natapos na ang bandwidth ng network ay hindi magagamit ang mga lehitimong aparato at mga gumagamit sa loob ng network. Ang pag-atake ng volumetric ay nangyayari kapag ang mga aparatong network ng baha ang umaatake na may mga kahilingan sa ICMP echo hanggang sa wala nang magagamit na bandwidth.

- Pag-atake ng Fragmentation – Ang pag-atake ng fragmentation ay anumang uri ng pag-atake na pinipilit ang isang network upang mabuo ang mga manipuladong packet. Sa panahon ng isang pag-atake ng fragmentation ay nagpapadala ang mga nag-atake ng mga manipulado na packet sa isang network upang sa sandaling susubukan ng network na muling pagsama-samahin ang mga ito, hindi sila maibabalik. Ito ay dahil ang mga packet ay may maraming impormasyon sa packet header kaysa sa pinahihintulutan. Ang resulta ay ang mga header ng packet na napakalaki upang mabuo ang bulk.

- Mga Pag-atake ng TCP-State Exhaustion – Sa isang pag-atake ng TCP-State Exhaustion ang target ng target ay target ng isang web server o firewall sa isang pagtatangka upang limitahan ang bilang ng mga koneksyon na maaari nilang gawin. Ang ideya sa likod ng estilo ng pag-atake na ito ay upang itulak ang aparato sa limitasyon ng bilang ng mga magkakasabay na koneksyon.

- Pag-atake ng Layer ng Application – Ang application layer o pag-atake ng Layer 7 ay ang mga pag-atake na nag-target ng mga application o server sa isang pagtatangka na magamit ang mga mapagkukunan sa pamamagitan ng paglikha ng maraming mga proseso at mga transaksyon na posible. Ang mga pag-atake ng layer layer ay partikular na mahirap makita at matugunan dahil hindi nila kailangan ng maraming mga makina upang maglunsad ng isang pag-atake.

Karamihan sa mga Karaniwang Porma ng Pag-atake ng DDOS

Tulad ng nakikita mo, ang mga pag-atake ng DDoS ay ang mas kumplikadong banta dahil gumagamit sila ng isang hanay ng mga aparato na nagpapataas ng kalubhaan ng mga pag-atake. Ang pagiging inaatake ng isang computer ay hindi katulad ng pag-atake ng isang botnet na isang daang aparato!

Bahagi ng pagiging handa para sa mga pag-atake ng DDOS ay pamilyar sa maraming iba’t ibang mga form ng pag-atake hangga’t maaari. Sa seksyong ito, titingnan namin ang mga ito nang mas detalyado upang makita mo kung paano ginagamit ang mga pag-atake na ito upang makapinsala sa mga network ng negosyo.

Ang mga pag-atake sa DDoS ay maaaring dumating sa iba’t ibang anyo kabilang ang:

Ping ng Kamatayan – Sa panahon ng isang atake ng Ping of Death (POD) ang attacker ay nagpapadala ng maraming mga pings sa isang computer. Ang mga pag-atake ng POD ay gumagamit ng mga manipuladong packet upang magpadala ng mga packet sa network na mayroong mga IP packet na mas malaki kaysa sa maximum na haba ng packet. Ang mga labag na packet na ito ay ipinadala bilang mga fragment.

Kapag ang pagtatangka ng network ng biktima na mabuo ang mga mapagkukunang network ng packet na ito ay magagamit, hindi magagamit ang mga lehitimong packet. Ito ay gumiling ang network upang ihinto at ginagawa itong ganap na pagkilos.

Ang mga pag-atake sa DDoS ay maaaring dumating sa iba’t ibang anyo kabilang ang:

- UDP Baha – Ang isang baha sa UDP ay isang pag-atake ng DDoS na bumaha sa network ng biktima kasama ang mga pack ng User Datagram Protocol (UDP). Ang pag-atake ay gumagana sa pamamagitan ng pagbaha ng mga port sa isang malayong host upang ang host ay patuloy na naghahanap ng isang application na nakikinig sa port. Kapag nadiskubre ng host na walang aplikasyon ay tumugon ito sa isang packet na nagsasabing hindi maaabot ang patutunguhan. Kinokonsumo nito ang mga mapagkukunan ng network at nangangahulugan na ang ibang mga aparato ay hindi makakonekta ng maayos.

- Baha ng Ping – Tulad ng pag-atake ng baha sa UDP, ang isang pag-atake ng baha sa ping ay gumagamit ng ICMP Echo Request o ping pack upang ma-derail ang serbisyo ng isang network. Ang attacker ay nagpapadala ng mga packet na ito nang mabilis nang hindi naghihintay ng isang tugon sa isang pagtatangka na gawin ang network na hindi maabot sa pamamagitan ng malupit na puwersa. Ang mga pag-atake na ito ay partikular na tungkol sa dahil ang bandwidth ay natupok sa parehong mga paraan sa mga naatake na mga server na sinusubukang tumugon sa kanilang sariling mga pack ng ICMP Echo Sumagot. Ang resulta ay isang pagbaba ng bilis sa buong network.

- SYN Baha – Ang pag-atake ng SYN Flood ay isa pang uri ng pag-atake ng DoS kung saan ginagamit ng attacker ang pagkakasunud-sunod ng koneksyon ng TCP upang hindi magamit ang network ng biktima. Ang attacker ay nagpapadala ng mga kahilingan sa SYN sa network ng biktima na pagkatapos ay tumugon na may tugon ng SYN-ACK. Ang nagpadala ay dapat na tumugon na may tugon ng ACK ngunit sa halip ang sumasalakay ay hindi tumugon (o gumagamit ng isang nasirang IP address upang magpadala ng mga kahilingan sa SYN). Ang bawat kahilingan na hindi sinasagot ay tumatagal ng mga mapagkukunan ng network hanggang sa walang mga aparato na maaaring makakonekta.

- Slowloris – Ang Slowloris ay isang uri ng software ng pag-atake ng DDoS na orihinal na binuo ni Robert Hansen o RSnake upang ibagsak ang mga web server. Ang isang pag-atake sa Slowloris ay nangyayari kapag ang taga-atake ay nagpapadala ng bahagyang mga kahilingan sa HTTP na walang balak na makumpleto ang mga ito. Upang mapanatili ang pag-atake, pana-panahong nagpapadala ang mga Slowloris ng mga header ng HTTP para sa bawat kahilingan upang mapanatili ang mga mapagkukunan ng network. Nagpapatuloy ito hanggang sa hindi makagawa ng anumang mga koneksyon ang server. Ang form na ito ng pag-atake ay ginagamit ng mga umaatake sapagkat hindi ito nangangailangan ng anumang bandwidth.

- HTTP Baha – Sa isang pag-atake ng baha sa HTTP ang mga gumagamit ng attacker na HTTP GET o POST ay humiling na maglunsad ng isang pag-atake sa isang indibidwal na web server o aplikasyon. Ang mga pagbaha sa HTTP ay isang atake ng Layer 7 at hindi gumagamit ng mga malform na bawal na packet. Ginagamit ng mga umaatake ang ganitong uri ng pag-atake dahil nangangailangan sila ng mas kaunting bandwidth kaysa sa iba pang mga pag-atake upang mawala ang network ng biktima.

- Mga Pag-atake ng Zero-Day – Ang pag-atake ng Zero-Day ay mga pag-atake na sinasamantala ang mga kahinaan na hindi pa natuklasan. Ito ay isang termino ng kumot para sa mga pag-atake na maaaring harapin sa hinaharap. Ang ganitong mga uri ng pag-atake ay maaaring maging kapahamakan lalo na dahil ang biktima ay walang tiyak na paraan upang maghanda para sa kanila bago makaranas ng isang live na pag-atake.

DoS vs DDoS: Ano ang Pagkakaiba?

Ang pangunahing pagkakaiba sa pagitan ng DoS at DDoS pag-atake na yan ang huli ay gumagamit ng maraming mga koneksyon sa internet upang mailagay ang offline ng network ng biktima samantalang ang dating ay gumagamit ng iisang koneksyon. Ang mga pag-atake ng DDoS ay mas mahirap matuklasan dahil inilulunsad ito mula sa maraming lokasyon upang hindi masabi ng biktima ang pinagmulan ng pag-atake. Ang isa pang pangunahing pagkakaiba ay ang dami ng pag-atake na na-leverage, dahil pinahihintulutan ng mga pag-atake ng DDoS ang pag-atake na magpadala ng napakalaking dami ng trapiko sa network ng biktima.

Mahalagang tandaan na ang mga pag-atake ng DDoS ay naiiba na naisakatuparan sa mga pag-atake din sa DoS. Pag-atake ng DDoS ay pinaandar sa pamamagitan ng paggamit ng mga botnets o mga network ng mga aparato sa ilalim ng kontrol ng isang umaatake. Sa kaibahan, Pag-atake ng DoS sa pangkalahatan ay inilulunsad sa pamamagitan ng paggamit ng isang script o isang kasangkapan sa DoS katulad Mababang Orbit Ion Cannon.

Bakit Natatalakay ang DoS at DDoS?

Kung ito ay isang pag-atake sa DoS o DDoS, maraming mga hindi kasiya-siyang dahilan kung bakit nais ng isang nag-aatake na maglagay ng isang offline na negosyo. Sa bahaging ito, titingnan natin ang ilan sa mga pinaka-karaniwang kadahilanan kung bakit ginagamit ang pag-atake ng DoS upang atakehin ang mga negosyo. Kasama sa karaniwang mga kadahilanan:

- Ransom – Marahil ang pinakakaraniwang dahilan ng pag-atake ng DDOS ay ang pag-agaw ng isang pantubos. Kapag ang isang pag-atake ay matagumpay na nakumpleto ang pag-atake ay hihilingin ang isang pantubos upang ihinto ang pag-atake at maibalik ang online sa network. Hindi ito pinapayuhan na bayaran ang mga pantulong na ito sapagkat walang kasiguruhan na ang negosyo ay maibabalik sa buong operasyon.

- Nakakahamak na Kakumpitensya – Ang mga nakakahamong kakumpitensya na naghahanap upang kumuha ng negosyo sa labas ng operasyon ay isa pang posibleng dahilan para maganap ang mga pag-atake sa DDoS. Sa pamamagitan ng pagbaba ng isang network ng isang kumpanya ay maaaring subukan ng isang katunggali na nakawin ang iyong mga customer mula sa iyo. Ito ay naisip na maging pangkaraniwan sa loob ng online na komunidad ng pagsusugal kung saan susubukan ng mga kakumpitensya na ilagay ang bawat isa sa offline upang makakuha ng isang karampatang kalamangan.

- Hacktivism – Sa maraming mga kaso ang pagganyak para sa isang pag-atake ay hindi maging pinansiyal ngunit personal at pampulitika. Hindi bihira sa mga grupong hacktivist na maglagay ng offline na mga site ng gobyerno at negosyo upang markahan ang kanilang pagsalungat. Maaari itong maging para sa anumang kadahilanan na ang pag-atake ay itinuturing na mahalaga ngunit madalas na nangyayari dahil sa mga pampulitikang pagganyak.

- Nagdudulot ng Problema – Maraming mga umaatake tulad ng nagiging sanhi ng problema para sa mga personal na gumagamit at network. Ito ay hindi lihim na ang mga cyber attackers ay nakakaganyak na maglagay ng mga organisasyon sa offline. Para sa maraming mga umaatake, ang mga pag-atake ng DDoS ay nag-aalok ng isang paraan upang kalikutan ang mga tao. Marami ang nakakakita ng mga pag-atake na ito bilang ‘biktima ng biktima’ na kapus-palad na binigyan ng halaga ng pera na maaaring matagumpay ng isang matagumpay na pag-atake ang isang samahan.

- Mga empleyado na hindi nasiraan ng loob – Ang isa pang pangkaraniwang dahilan para sa pag-atake ng cyber ay ang mga disgruntled na mga empleyado o mga dating empleyado. Kung ang tao ay may karaingan laban sa iyong samahan pagkatapos ang isang pag-atake ng DDoS ay maaaring maging isang epektibong paraan upang makabalik sa iyo. Habang ang karamihan sa mga empleyado ay humahawak ng mga hinaingan nang may isang maliit na minorya na gumagamit ng mga pag-atake na ito upang makapinsala sa isang samahan na mayroon silang personal na mga isyu sa.

Paano maiwasan ang pag-atake ng DoS at DDoS

Kahit na ang pag-atake ng DOS ay isang palaging pagbabanta sa mga modernong samahan, mayroong isang iba’t ibang mga hakbang na maaari mong gawin upang manatiling protektado bago at pagkatapos ng isang pag-atake. Bago ipatupad ang isang diskarte sa proteksyon mahalaga na kilalanin na hindi ka makakaya na maiwasan ang bawat pag-atake ng DoS na nauuna sa iyo. Na sinabi, magagawa mong mabawasan ang pinsala ng isang matagumpay na pag-atake na ang iyong paraan.

Ang pag-minimize ng pinsala sa mga papasok na pag-atake ay bumaba sa tatlong bagay:

-

-

- Mga Panukalang Pang-iwas

- Pagsubok sa DOS Attacks

- Post-atake na Tugon

-

Mga hakbang sa pang-pasiya, tulad ng pagsubaybay sa network, ay inilaan upang matulungan ka kilalanin ang mga pag-atake bago nila mailabas ang iyong system at kumilos bilang hadlang patungo sa pag-atake. Gayundin, pagsubok na tumatakbo sa pag-atake ng DoS ay nagbibigay-daan sa iyo upang subukan ang iyong mga panlaban laban sa pag-atake ng DoS at pinuhin ang iyong pangkalahatang diskarte. Ang iyong tugon sa pag-atake ay matukoy kung magkano ang pinsala sa pag-atake ng DoS at isang diskarte upang mai-back up at tumakbo ang iyong samahan pagkatapos ng isang matagumpay na pag-atake.

Mga Panukalang Panukala: Pagmamanman ng Network

Ang pagsubaybay sa trapiko ng iyong network ay isa sa pinakamahusay na mga hakbang sa preemptive maaari kang kumuha. Ang pagsubaybay sa trapiko ay magpapahintulot sa iyo na makita ang mga palatandaan ng isang pag-atake bago tuluyang bumaba ang serbisyo. Sa pamamagitan ng pagsubaybay sa iyong trapiko magagawa mo gumawa ng aksyon sa sandaling nakikita mo ang hindi pangkaraniwang trapiko mga antas o isang hindi kilalang IP address. Maaari itong maging pagkakaiba sa pagitan ng pagkuha ng offline o pagpapanatiling up.

Bago isagawa ang isang all-out na pag-atake, karamihan sa mga umaatake ay susubok sa iyong network ng ilang mga packet bago ilunsad ang buong pag-atake. Ang pagsubaybay sa iyong trapiko ay magbibigay-daan sa iyo upang subaybayan ang mga maliliit na palatandaan na ito at tuklasin ang mga ito nang maaga upang mapanatili mo ang iyong serbisyo sa online at maiwasan ang mga gastos sa hindi inaasahang downtime.

Tingnan din: 25 pinakamahusay na monitor ng network

Mga Pagsubok sa Pag-atake sa DoS

Sa kasamaang palad, hindi mo mapigilan ang bawat pag-atake ng DoS na nauuna sa iyo. Gayunpaman, maaari mong tiyakin na handa ka nang dumating ang isang pag-atake. Ang isa sa mga pinaka direktang paraan upang gawin ito ay gayahin ang mga pag-atake ng DDoS laban sa iyong sariling network. Ang pag-simulate ng isang pag-atake ay nagbibigay-daan sa iyo subukan ang iyong kasalukuyang pamamaraan ng pag-iwas at tumutulong sa bumuo ng ilang mga diskarte sa pag-iwas sa real-time na makakapagtipid ng maraming pera kung ang isang tunay na pag-atake ay dumating sa iyong paraan.

Post-Attack Response: Lumikha ng isang Plano

Kung ang isang pag-atake ay bumaba sa lupa, kailangan mong maghanda ng isang plano na magpatakbo ng kontrol sa pinsala. Ang isang malinaw na plano ay maaaring pagkakaiba sa pagitan ng isang pag-atake na hindi nakakaginhawa at isa na nagwawasak. Bilang bahagi ng isang plano, nais mong magtalaga ng mga tungkulin sa mga miyembro ng iyong koponan sino ang mananagot sa pagtugon sa sandaling naganap ang isang pag-atake. Kasama dito ang pagdidisenyo ng mga pamamaraan para sa suporta ng customer upang ang mga customer ay hindi iniwan ng mataas at tuyo habang nakikipag-usap ka sa mga alalahanin sa teknikal.

Edge Services Vs DDOS Pag-atake

Walang alinlangan ang isa sa mga pinaka-epektibong paraan upang matugunan ang mga pag-atake ng DDoS head-on ay ang paggamit ng isang serbisyo sa gilid. Ang isang solusyon sa serbisyo ng gilid tulad ng StackPath o Sucuri maaaring umupo sa gilid ng iyong network at makagambala sa mga pag-atake ng DDoS bago maisakatuparan. Sa seksyong ito, titingnan namin kung paano mapapanatili ng iyong mga solusyon ang iyong network sa ligtas na mga atake.

Mga Serbisyo ng StackPath Edge

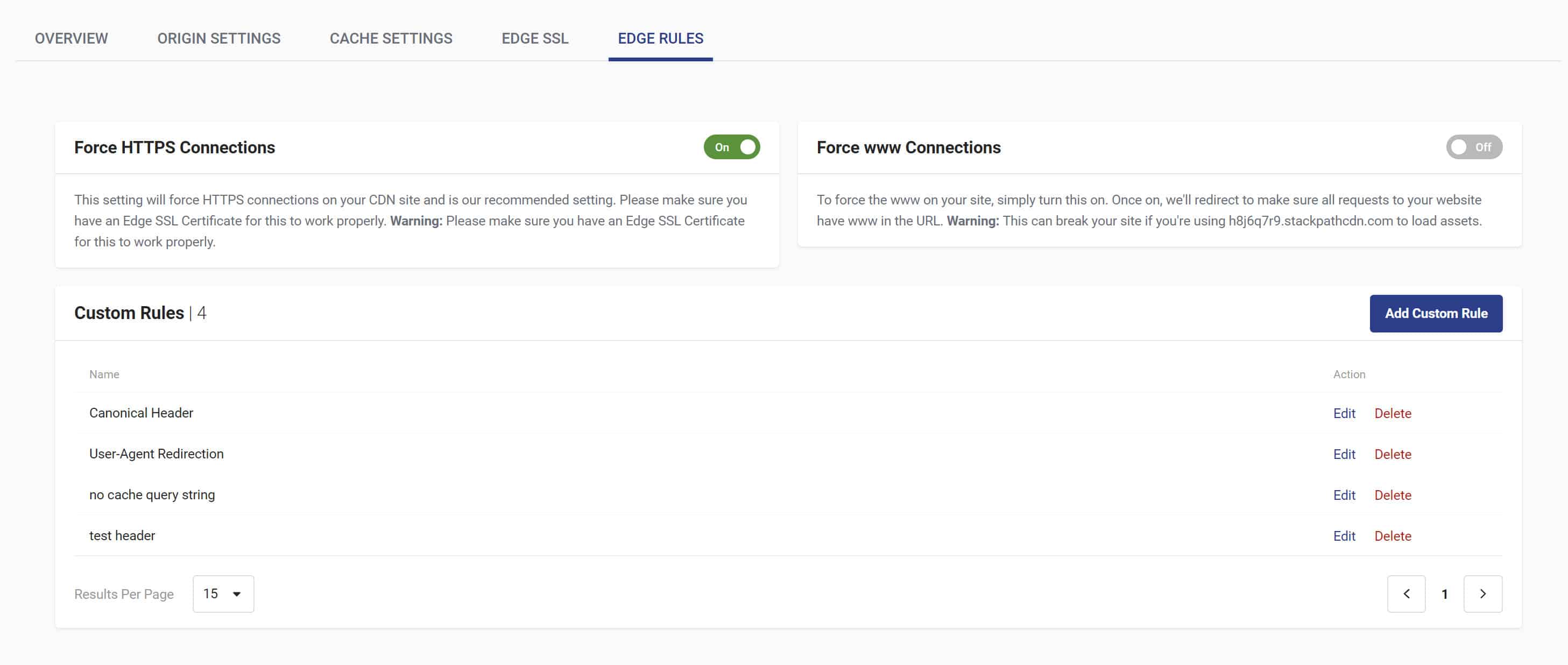

Ang isa sa mga pinakamalaking alalahanin kapag nananatiling protektado laban sa mga pag-atake ng DDOS ay pumipigil sa pinsala habang pinapanatili ang pagganap. Ang mga serbisyo ng gilid ng StackPath ay idinisenyo upang mabawasan ang pagkasira ng pagganap at labanan ang lahat ng mga karaniwang anyo ng pag-atake ng DDOS. Sa mga serbisyo ng gilid ng StackPath, maaari mong kilalanin ang mga pag-atake sa real-time at hadlangan ang mga ito bago sila kumuha ng network sa offline.

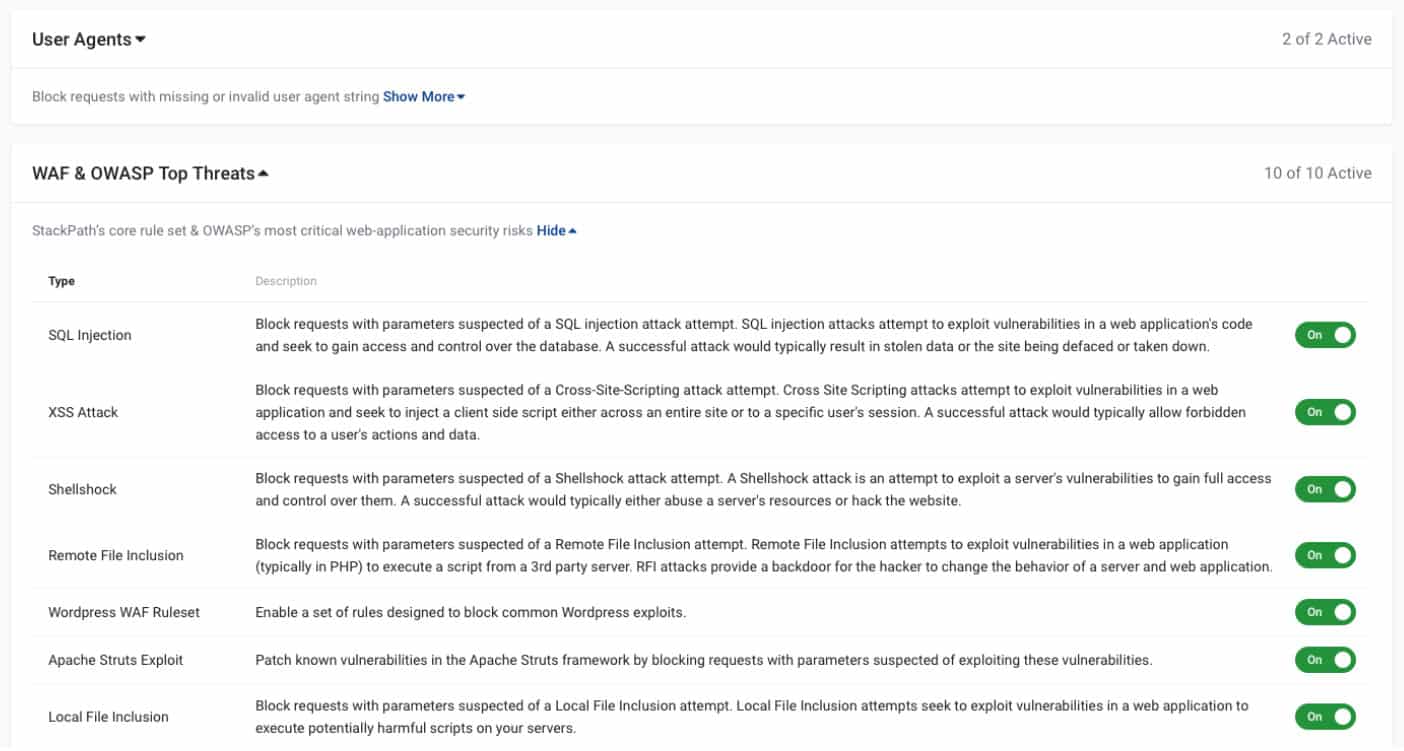

Para sa mas sopistikadong pag-atake, Web Application Firewall (WAF) ng Stackpath’s Web Application pinipigilan ang pag-atake ng layer ng application mula sa pagtulo. Ang mga pag-atake ng layer ng aplikasyon ay hinarangan ng mga algorithm na maaaring makita ang mga palatandaan ng malisyosong trapiko bago ito maabot ang iyong network.

Nag-aalok din ang StackPath ng Paghahatid ng StackPath Edge 200 serbisyo para sa mas malalaking neto na mayroong maraming iba pang mga hakbang upang ipagtanggol laban sa iba pang mga uri ng pag-atake ng DDOS UDP baha, Ang baha ng SYN, at Pagbaha ng HTTP din. Hindi mahalaga kung anong uri ng pag-atake ng DDOS na sumailalim sa iyo, ang mga solusyon sa StackPath ay may mga pangunahing pag-andar na makakatulong na manatiling protektado mula sa pagiging offline.

Paghahatid ng StackPath Edge 200Pagkaroon ng Angkop na Plano sa Stackpath.com

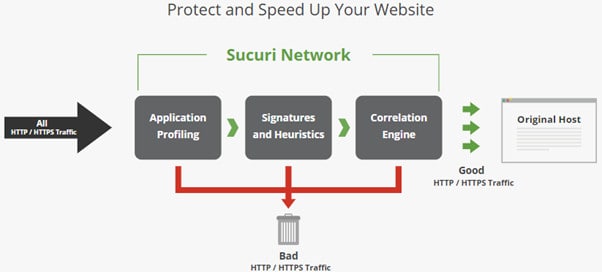

Mga Serbisyo ng Sucuri Edge

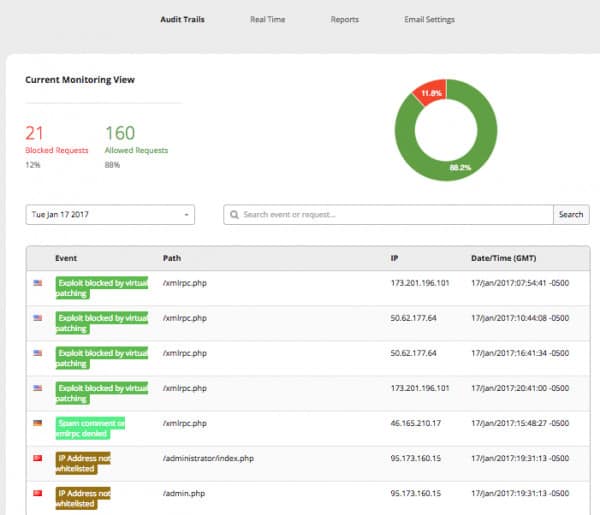

Ang isa pang nangungunang tagapagbigay ng mga solusyon sa pag-iwas sa DDoS ay Proteksyon ng DDoS ng Sucuri & Paglilingkod sa serbisyo. Si Sucuri ay sanay sa paghawak layer 7 HTTP baha ngunit maaari ring maiwasan Ang mga baha sa TCP SYN, Baha ang ICMP, Slowloris, UDP baha, HTTP cache bypass, at pinalakas ang DNS DDoS upang pangalanan ang iilan.

Ang Sucuri ay may isang diskarte sa firewall na aplikasyon ng website na mayroong global na ibinahagi ang network na may 28 puntos ng pagkakaroon. Wala ring cap sa laki ng pag-atake kaya kahit anong mangyari manatiling protektado ka. Ang Sucuri WAF ay cloud-based na SaaS solution na nakasalalay sa mga kahilingan ng HTTP / HTTPS na ipinadala sa iyong website.

Ang isang partikular na kapaki-pakinabang na tampok ay ang kakayahang matukoy kung ang trapiko ay nagmumula sa browser ng isang lehitimong gumagamit o isang script na ginagamit ng isang umaatake. Tinitiyak nito na ang pang-araw-araw na mga gumagamit ay maaari pa ring ma-access ang site at mga serbisyo nito habang ang mga nakakahamak na gumagamit ay naharang sa paglulunsad ng kanilang mga pag-atake. Nag-aalok ang Sucuri ng iba’t ibang mga plano para sa kanilang mga serbisyo sa gilid ayon sa mga pangangailangan ng iyong network.

Platform ng Seguridad ng Web sa SucuriMagkaroon ng Angkop na Plano sa Sucuri.net

Tingnan din: Ang 5 Pinakamahusay na Mga Tagabigay ng Serbisyo ng Edge

Mga Pag-atake ng DoS kumpara sa DDoS: Isang Kakayahang Menace

Mayroong ilang mga pag-atake tulad ng tungkol sa pag-atake ng DoS sa mga modernong samahan. Habang ang pagkakaroon ng data na ninakaw ay maaaring maging lubhang nakasisira, ang pagtatapos ng iyong serbisyo na tinapos ng isang pag-atake ng lakas ng loob ay nagdudulot ng isang buong host ng iba pang mga komplikasyon na kailangang harapin. Ang isang araw na halaga lamang ng pagbagsak ay maaaring magkaroon ng malaking epekto sa pananalapi sa isang samahan.

Ang pagkakaroon ng isang pamilyar sa mga uri ng mga pag-atake ng DoS at DDoS na maaari mong makatagpo ay mapupunta sa isang paraan upang mabawasan ang pinsala ng mga pag-atake. Sa pinakadulo mo nais na siguraduhin na mayroon kang a tool sa pagsubaybay sa network upang maaari mong makita ang hindi pangkaraniwang trapiko na nagpapahiwatig ng isang potensyal na pag-atake. Kahit na kung seryoso ka tungkol sa pagtugon sa mga pag-atake sa DoS kailangan mong tiyakin na ikaw magkaroon ng isang plano upang tumugon pagkatapos ng pag-atake.

Ang mga pag-atake sa DoS ay naging isa sa mga pinakatanyag na anyo ng cyberattack sa mundo dahil madali silang maisagawa. Tulad ng ito ay hindi mapaniniwalaan o kapani-paniwala mahalaga na maging aktibo at magpatupad ng maraming mga hakbang na maaari mong maiwasan ang mga pag-atake at tumugon sa mga pag-atake kung matagumpay sila. Sa paggawa nito, pipigilan mo ang iyong mga pagkalugi at iwanan ang iyong sarili sa isang posisyon kung saan maaari kang bumalik sa normal na operasyon nang mabilis.

Tingnan din: 100+ Nakasisindak na Mga istatistika ng Cybercrime at Cybersecurity & Mga Uso

Karagdagang Pagbasa:

-

- Ang 5 Pinakamahusay na Mga Tagabigay ng Serbisyo ng Edge

- Ang pag-unawa sa mga pag-atake ng DoS at DDoS