Ang Natutukoy na Gabay sa Nmap: Mga Pangunahing Pag-scan

Ano ang Nmap?

Nmap (o “network mapper“) Ay isa sa mga pinakatanyag na libreng tool sa pagtuklas sa network sa merkado. Sa nakaraang dekada o higit pa lumitaw ang programa bilang isang pangunahing programa para sa mga administrador ng network na naghahanap upang mapa ang kanilang mga network at magsagawa ng malawak na mga imbentaryo ng network. Pinapayagan nito ang gumagamit na makahanap ng mga live na host sa kanilang network pati na rin ang pag-scan para sa mga bukas na port at operating system. Sa gabay na ito, malalaman mo kung paano i-install at gamitin ang Nmap.

Ang Nmap ay tumatakbo nakasentro sa paligid ng isang linya ng utos na katulad ng Windows Command Prompt, ngunit ang isang interface ng GUI ay magagamit para sa mas maraming mga may karanasan. Kapag gumagamit ng Nmap, ang gumagamit ay pumapasok lamang sa mga utos at nagpapatakbo ng mga script sa pamamagitan ng interface na hinihimok ng teksto. Maaari silang mag-navigate sa pamamagitan ng mga firewall, router, IP filter, at iba pang mga system. Sa core nito, ang Nmap ay idinisenyo para sa mga network na scale ng negosyo at maaaring mag-scan sa libu-libong mga konektadong aparato.

Ang ilan sa mga pangunahing gamit ng Nmap ay kasama pag-scan ng port, ping sweep, Ang pagtuklas ng OS, at bersyon ng pagtuklas. Gumagana ang programa sa pamamagitan ng paggamit ng mga IP packet upang makilala ang mga magagamit na host sa isang network pati na rin kung ano ang mga serbisyo at operating system na kanilang pinapatakbo. Magagamit ang Nmap sa maraming iba’t ibang mga operating system mula sa Linux hanggang sa Libreng BSD at Gentoo. Ang Nmap ay mayroon ding isang napaka-aktibo at masigasig na komunidad ng suporta sa gumagamit. Sa artikulong ito, binabasag namin ang mga pundasyon ng Nmap upang matulungan kang pindutin ang pagtakbo sa lupa.

Network Analysis at Packet Sniffing sa Nmap

Ang mga analyzer ng network tulad ng Nmap ay mahalaga sa seguridad sa network para sa maraming mga kadahilanan. Kaya nila kilalanin ang mga umaatake at pagsubok para sa kahinaan sa loob ng isang network. Pagdating sa cybersecurity, mas alam mo ang tungkol sa iyong packet traffic, mas mahusay na handa ka para sa isang pag-atake. Ang aktibong pag-scan sa iyong network ay ang tanging paraan upang matiyak na manatiling handa ka para sa mga potensyal na pag-atake.

Bilang isang analyzer ng network o packet sniffer, ang Nmap ay lubos na maraming nagagawa. Halimbawa, pinapayagan nito ang gumagamit na i-scan ang anumang IP na aktibo sa kanilang network. Kung nakita mo ang isang IP na hindi mo pa nakita, maaari kang magpatakbo ng isang IP scan upang makilala kung ito ay isang lehitimong serbisyo o isang pag-atake sa labas..

Ang Nmap ang go-to network analyzer para sa maraming mga administrador sapagkat nag-aalok ito ng isang malawak na hanay ng mga pag-andar nang libre.

Mga Kaso sa Paggamit ng Nmap

Halimbawa, maaari mong gamitin ang Nmap upang:

- Kilalanin ang mga live na host sa iyong network

- Kilalanin ang mga bukas na pantalan sa iyong network

- Kilalanin ang operating system ng mga serbisyo sa iyong network

- Tugunan ang mga kahinaan sa iyong network infrastructure

Paano Mag-install ng Nmap

Tingnan din: Sheet ng Nmap cheat

Bago kami makarating sa kung paano gamitin ang NMap, titingnan namin kung paano i-install ito. Ang mga gumagamit ng Windows, Linux at MacOS ay maaaring mag-download ng Nmap dito.

I-install ang Nmap sa Windows

Gumamit ng Windows self-installer (tinukoy bilang nmap-setup.exe) at pagkatapos ay sundin ang mga tagubilin sa onscreen.

I-install ang Nmap sa Linux

Sa Linux, ang mga bagay ay isang maliit na trickier na maaari kang pumili sa pagitan ng isang pag-install ng source code o isang bilang ng mga binary packages. Ang pag-install ng Nmap sa Linux ay nagbibigay-daan sa iyo upang lumikha ng iyong sariling mga utos at magpatakbo ng mga pasadyang script. Upang masubukan kung mayroon kang naka-install na nmap para sa Ubuntu, patakbuhin ang nmap – pagbabagsak utos. Kung nakatanggap ka ng isang mensahe na nagsasabi na ang nmap ay hindi naka-install ngayon, i-type sudo apt-get install nmap sa command prompt at i-click ang ipasok.

I-install ang Nmap sa Mac

Sa Mac, nag-aalok ang nmap isang dedikadong installer. Upang mai-install sa Mac, i-double click ang nmap-.dmg file at buksan ang isang file na tinatawag nmap-mpkg. Ang pagbubukas nito ay magsisimula sa proseso ng pag-install. Kung gumagamit ka ng OS X 10.8 o mas bago, maaaring mai-block ka ng iyong mga kagustuhan sa seguridad dahil ang nmap ay itinuturing na ‘hindi kilalang developer’. Upang makalibot dito, mag-click lamang sa file na .mpkg at piliin ang Buksan.

Paano Magpatakbo ng isang Ping Scan

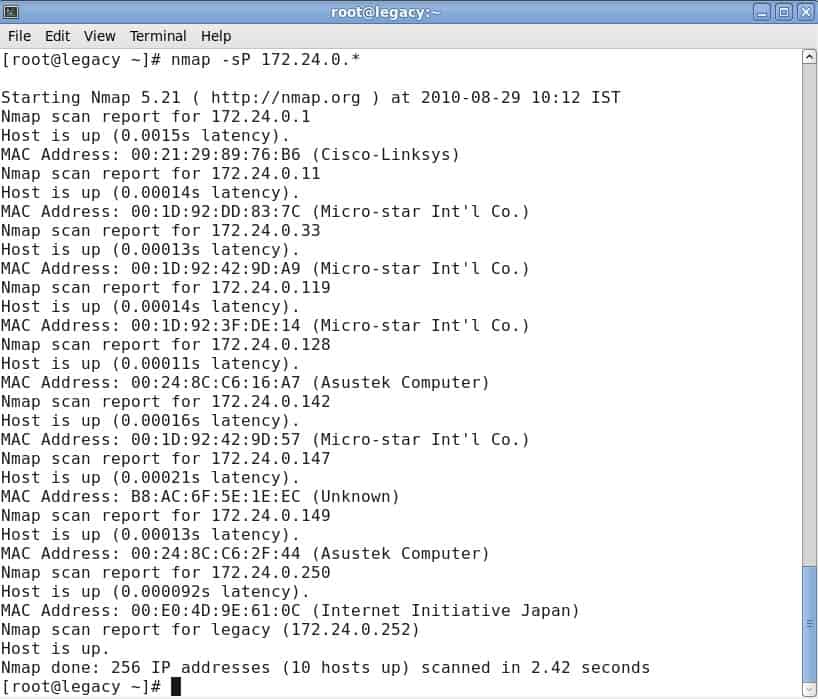

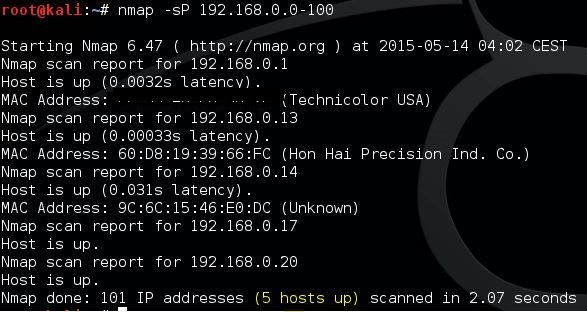

Ang isa sa mga pangunahing kaalaman ng pangangasiwa ng network ay ang paggugol ng oras upang makilala ang mga aktibong host sa iyong network. Sa Nmap, nakamit ito sa pamamagitan ng paggamit ng isang ping scan. Ang isang ping scan (tinukoy din bilang isang tuklas na IP ng isang subnet na utos) ay nagpapahintulot sa gumagamit na makilala kung ang mga IP address ay online. Maaari rin itong magamit bilang isang paraan ng pagtuklas sa host. Ang ARP ping scan ay isa sa mga pinakamahusay na paraan upang makita ang mga host sa loob ng mga network ng LAN.

Upang magpatakbo ng isang ARP ping scan, i-type ang sumusunod na utos sa command line:

# nmap -sp 192.100.1.1/24

Magbabalik ito ng isang listahan ng mga host na tumugon sa iyong mga kahilingan sa ping kasama ang isang kabuuang bilang ng mga IP address sa dulo. Ang isang halimbawa ay ipinapakita sa ibaba:

Mahalagang tandaan na ang paghahanap na ito ay hindi nagpapadala ng anumang mga packet sa nakalista na mga host. Gayunpaman, ang Nmap ay nagpapatakbo ng isang reverse-DNS na resolusyon sa nakalista na mga host upang makilala ang kanilang mga pangalan.

Mga Diskarte sa Port Scanning

Pagdating sa pag-scan ng port, maaari kang gumamit ng iba’t ibang mga pamamaraan sa Nmap. Ito ang mga pangunahing:

- sS TCP SYN scan

- sT TCP kumonekta scan

- sU UDP scan

- sY SCTP INIT scan

- sN TCP Null

Susubukan ng mga mas bagong gumagamit na malutas ang karamihan sa mga problema sa mga pag-scan ng SYN, ngunit habang nabuo ang iyong kaalaman magagawa mong isama ang ilan sa iba pang mga pamamaraan na ito. Mahalagang tandaan na maaari ka lamang gumamit ng isang paraan ng pag-scan ng port nang sabay-sabay (kahit na maaari mong pagsamahin ang isang SCTP at TCP scan nang magkasama).

TCP SYN Scan

sS TCP SYN Scan

Ang TCP SYN Scan ay isa sa pinakamabilis na diskarte sa pag-scan ng port sa iyong pagtatapon sa Nmap. Maaari mong mai-scan ang libu-libong mga port bawat segundo sa anumang network na hindi protektado ng isang firewall.

Ito rin isang mahusay na diskarte sa pag-scan sa mga tuntunin ng privacy dahil hindi ito nakumpleto ang mga koneksyon sa TCP na nakakakuha ng pansin sa iyong aktibidad. Gumagana ito sa pamamagitan ng pagpapadala ng isang SYN packet at pagkatapos ay naghihintay ng isang tugon. Ang isang pagkilala ay nagpapahiwatig ng isang bukas na port samantalang walang tugon ang nagpapahiwatig ng isang na-filter na port. Ang isang RST o pag-reset ay nagpapakilala sa mga port na hindi nakikinig.

Ang TCP Connect Scan

sT TCP Connect Scan

A Ang TCP Connect Scan ay ang pangunahing alternatibong TCP scan kapag ang gumagamit ay hindi maaaring magpatakbo ng isang SYN scan. Sa ilalim ng TCP connect scan, ang gumagamit ay nag-isyu ng isang call system na tawag upang magtatag ng isang koneksyon sa network. Sa halip na basahin ang mga tugon ng packet, ginagamit ng Nmap ang tawag na ito upang hilahin ang impormasyon tungkol sa bawat pagtatangka ng koneksyon. Ang isa sa mga pinakamalaking kawalan ng isang TCP connect scan ay mas matagal na upang ma-target ang mga bukas na port kaysa sa isang SYN scan.

UDP Scan

sU UDP Scan

Kung nais mong magpatakbo ng port scan sa isang serbisyo ng UDP, kung gayon Ang mga pag-scan ng UDP ang iyong pinakamahusay na kurso ng pagkilos. Ang UDP ay maaaring magamit upang i-scan ang mga port tulad ng DNS, SNMP at DHCP sa iyong network. Mahalaga ito lalo na dahil ang mga ito ay isang lugar na karaniwang sinasamantala ng mga umaatake. Kapag nagpapatakbo ng isang pag-scan ng UDP, maaari ka ring magpatakbo ng isang scan ng SYN. Kapag nagpatakbo ka ng isang pag-scan ng UDP, nagpapadala ka ng isang pack ng UDP sa bawat naka-target na port. Karamihan sa mga kaso, nagpapadala ka ng isang walang laman na packet (bukod sa mga port tulad ng 53 at 161). Kung hindi ka nakatanggap ng tugon pagkatapos maipadala ang mga packet, ang port ay inuri bilang bukas.

SCTP INIT port scan

sY SCTP INIT Scan

Ang SCTP INIT port scan sumasaklaw sa mga serbisyo ng SS7 at SIGTRAN at nag-aalok ng isang kumbinasyon ng parehong mga TCP at UDP protocol. Tulad ng pag-scan ng Syn, ang SCTP INIT Scan ay hindi kapani-paniwala mabilis, magagawang i-scan ang libu-libong mga port bawat segundo. Ito rin ay isang mahusay na pagpipilian kung nais mong mapanatili ang privacy dahil hindi nito kumpleto ang proseso ng SCTP. Gumagana ang scan na ito sa pamamagitan ng pagpapadala ng isang INIT chunk at naghihintay ng isang tugon mula sa target. Ang isang tugon sa isa pang INIT-ACK chunk ay nagpapakilala sa isang bukas na daungan, samantalang ang isang ABORT chunk ay nagpapahiwatig ng isang hindi nakikinig na port. Ang port ay minarkahan bilang filter kung walang tugon na natanggap pagkatapos ng maraming mga pagpapadala.

TCP Null Scan

sN TCP Null Scan

A TCP Null scan ay isa sa mga mas tuso na diskarte sa pag-scan sa iyong pagtatapon. Gumagana ito sa pamamagitan ng pagsasamantala ng isang loophole sa TCP RFC na nagsasaad ng bukas at sarado na mga port. Mahalaga ang anumang packet na hindi naglalaman ng mga SYN, RST o ACK bits ay mag-udyok ng tugon sa isang nakabalik na RST kung sarado ang port at walang tugon kung nakabukas ang port. Ang pinakamalaking kalamangan ng isang pag-scan ng TCP NULL ay maaari mong mai-navigate ang iyong paraan sa paligid ng mga filter ng firewall at firewall. Kahit na ang mga ito ay isang mahusay na pagpipilian para sa pagnanakaw, gayunpaman, maaari pa rin silang matagpuan sa pamamagitan ng mga intrusion system detection (IDS).

Pag-scan ng Host

Kung nais mong makilala ang mga aktibong host sa isang network, kung gayon ang host scan ay ang pinakamahusay na paraan upang gawin ito. Ginagamit ang isang host scan upang maipadala ang mga pack ng kahilingan ng ARP sa lahat ng mga sistema sa loob ng isang network. Ito ay magpapadala ng isang kahilingan sa ARP sa isang tukoy na IP sa loob ng isang saklaw ng IP at pagkatapos ang aktibong host ay tutugon sa isang ARP packet na nagpapadala ng MAC address nito na may isang ‘host is up’ na mensahe. Makakatanggap ka ng mensaheng ito mula sa lahat ng mga aktibong host. Upang magpatakbo ng host scan, ipasok ang:

nmap -sP

Dadagdagan nito ang isang screen na nagpapakita ng sumusunod:

Kilalanin ang Mga Hostnames

Ang isa sa pinakasimpleng at pinaka kapaki-pakinabang na mga utos na maaari mong gamitin ay ang -sL na utos, na nagsasabi sa nmap na magpatakbo ng isang query sa DNS sa iyong IP na pinili. Sa pamamagitan ng paggamit ng pamamaraang ito, maaari kang makahanap ng mga hostnames para sa isang IP nang hindi nagpapadala ng isang solong packet sa host. Halimbawa, ipasok ang sumusunod na utos:

nmap -sL 192.100.0.0/24

Nagbabalik ito ng isang listahan ng mga pangalan na may kaugnayan sa mga IP na na-scan, na maaaring hindi kapani-paniwalang kapaki-pakinabang para sa pagtukoy kung ano ang mga tiyak na mga IP address para sa (pagbibigay sila ay may kaugnayan na pangalan!).

Pag-scan ng OS

Ang isa pa sa mga kapaki-pakinabang na pag-andar ng Nmap ay ang pagtuklas ng OS. Upang makita ang operating system ng isang aparato, ipinapadala ng Nmap ang mga packet ng TCP at UDP sa isang port at sinusuri ang tugon nito. Pagkatapos ay nagpapatakbo ang Nmap ng iba’t ibang mga pagsubok mula sa pag-sampling ng TCP ISN hanggang sampling ng IP ID at ikinukumpara ito sa panloob na database ng 2,600 operating system. Kung nakakita ito ng isang tugma o fingerprint, nagbibigay ito ng isang buod na binubuo ng pangalan, operating system, at bersyon ng provider.

Upang makita ang operating system ng isang host, ipasok ang sumusunod na utos:

nmap -O 192.168.5.102

Mahalagang tandaan na kailangan mo ng isang bukas at isang saradong port upang magamit ang –O na utos.

Pagtuklas ng Bersyon

Ang bersyon ng pagtuklas ay ang pangalan na ibinigay sa isang utos na nagbibigay-daan sa iyo upang malaman kung anong bersyon ng software ang isang computer ay tumatakbo. Ano ang nagtatakda nito sa karamihan ng iba pang mga pag-scan ay ang port ay hindi ang pokus ng paghahanap nito. Sa halip, sinusubukan nitong makita kung ano ang software na pinapatakbo ng isang computer gamit ang impormasyong ibinigay ng isang bukas na port. Maaari mong gamitin ang bersyon ng pagtuklas sa pamamagitan ng pag-type ng command na -sV at pagpili ng iyong IP na pinili, halimbawa:

#nmap -sV 192.168.1.1

Pagtaas ng Pandiwa

Kapag nagpapatakbo ng anumang pag-scan sa pamamagitan ng Nmap, maaaring mangailangan ka ng karagdagang impormasyon. Ang pagpasok ng utos na pandiwa -v ay magbibigay sa iyo ng karagdagang mga detalye sa kung ano ang ginagawa ng Nmap. Siyam na mga antas ng matalinhaga ay magagamit sa Nmap, mula -4 hanggang 4:

- Antas -4 – Nagbibigay ng walang output (hal. Hindi ka makakakita ng mga packet ng pagtugon)

- Antas -3 – Katulad sa -4 ngunit nagbibigay din sa iyo ng mga mensahe ng error upang ipakita sa iyo kung ang isang utos ng Nmap ay nabigo

- Level 2 – Mayroon ba sa itaas ngunit mayroon ding mga babala at karagdagang mga mensahe ng error

- Antas -1 – Ipinapakita ang impormasyon ng run-time tulad ng bersyon, oras ng pagsisimula, at istatistika

- Antas 0 – Ang default na antas ng pagkamapagsalita na nagpapakita ng ipinadala at natanggap na mga packet pati na rin ang iba pang impormasyon

- Antas 1 – Parehong antas 0 ngunit nagbibigay din ng detalye sa mga detalye ng protocol, mga flag at tiyempo.

- Level 2 – Nagpapakita ng mas malawak na impormasyon sa ipinadala at natanggap na mga packet

- Antas 3 – Ipakita ang kumpletong raw transfer ng ipinadala at natanggap na packet

- Antas 4 – Parehong bilang antas 3 na may higit pang impormasyon

Ang pagdaragdag ng pagiging matalino ay mahusay para sa paghahanap ng mga paraan upang ma-optimize ang iyong mga pag-scan. Dagdagan mo ang dami ng impormasyon na mayroon ka ng access sa at magbigay ng iyong sarili ng maraming impormasyon upang makagawa ng mga naka-target na pagpapabuti sa iyong imprastraktura ng network.

Engine ng Skripting ng Nmap

Kung nais mong masulit sa Nmap, kakailanganin mong gamitin ang Nmap Scripting Engine (NSE). Pinapayagan ng NSE ang mga gumagamit na magsulat ng mga script sa Lua upang maaari nilang awtomatiko ang iba’t ibang mga gawain sa networking. Ang isang bilang ng mga iba’t ibang mga kategorya ng script ay maaaring nilikha gamit ang NSE. Ito ang:

- auth – mga script na gumagana sa o i-bypass ang mga kredensyal sa pagpapatunay sa isang target na sistema (tulad ng x11-access).

- broadcast – Mga script na karaniwang ginagamit upang matuklasan ang mga host sa pamamagitan ng pag-broadcast sa lokal na network

- astig – mga script na gumagamit ng lakas ng loob upang makakuha ng pag-access sa isang malayong server (halimbawa http-brute)

- default – Mga script na itinakda sa pamamagitan ng default sa Nmap batay sa bilis, pagiging kapaki-pakinabang, kawastuhan, pagiging maaasahan, panghihimasok, at privacy

- pagtuklas – mga script na naghahanap ng mga pampublikong rehistro, mga serbisyo sa direktoryo, at mga aparato na pinagana ng SNMP

- dos – mga script na maaaring maging sanhi ng pagtanggi sa serbisyo. Maaaring magamit upang subukan o atake serbisyo.

- pagsamantalahan – Mga script na idinisenyo upang samantalahin ang mga kahinaan sa network (halimbawa http-shellshock

- panlabas – mga script na nagpapadala ng data sa mga panlabas na database tulad ng whois-ip

- fuzzer – Mga script na nagpapadala ng mga randomized na patlang sa loob ng mga packet

- panghihimasok – mga script na panganib na bumagsak sa naka-target na system at binibigyang kahulugan bilang nakakahamak ng ibang mga administrador

- malware – mga script na ginamit upang masubukan kung ang isang sistema ay nahawahan ng malware

- ligtas – mga script na hindi itinuturing na panghihimasok, idinisenyo upang samantalahin ang mga loopholes, o mga serbisyo sa pag-crash

- bersyon – Ginamit sa ilalim ng tampok na bersyon ng pagtuklas ngunit hindi maaaring malinaw na napili

- bulok – Mga script na idinisenyo upang suriin para sa mga kahinaan at iulat ang mga ito sa gumagamit

Ang NSE ay maaaring maging kumplikado upang makuha ang iyong ulo sa una, ngunit pagkatapos ng paunang pag-aaral ng curve, mas madali itong mag-navigate.

Halimbawa, ang pagpasok ng command -sC ay magpapahintulot sa iyo na gamitin ang mga karaniwang script na katutubong sa platform. Kung nais mong magpatakbo ng iyong sariling mga script, maaari mong gamitin ang pagpipilian sa-script. Mahalagang tandaan na ang anumang mga script na iyong pinapatakbo ay maaaring makapinsala sa iyong system, kaya dobleng suriin ang lahat bago magpasya na magpatakbo ng mga script.

Mga tool sa Nmap GUI

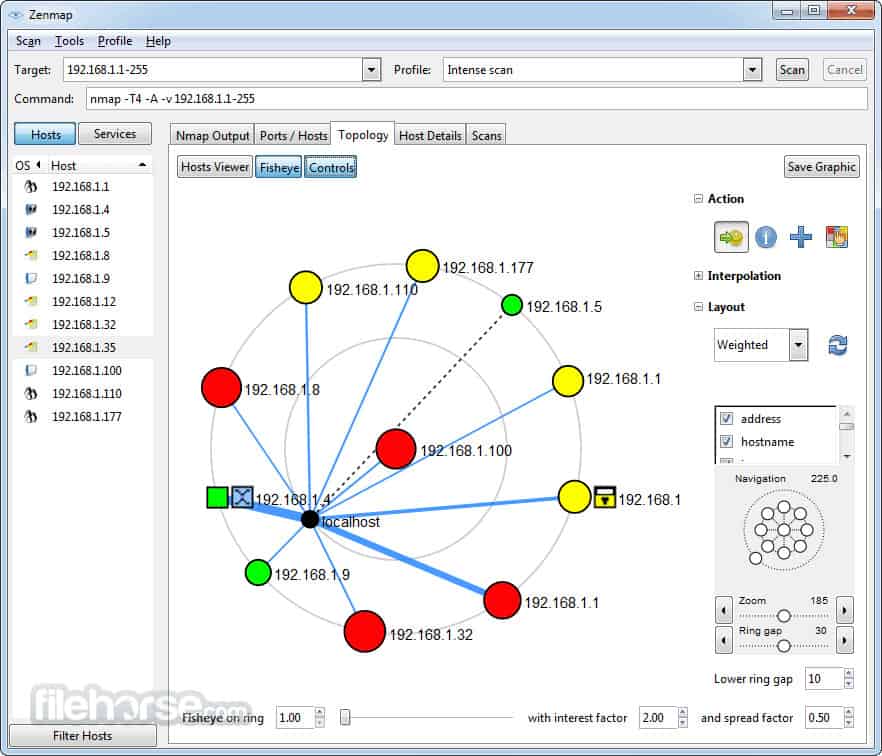

Zenmap

Bilang isang alternatibo sa interface ng command line, nag-aalok din ang NMap ng isang GUI na tinatawag na Zenmap. Sa Zenmap maaari kang lumikha at magpatupad ng mga utos at pag-scan. Ang GUI ay mas madaling gamitin kaysa sa interface ng command line, na ginagawang perpekto para sa mga mas bagong mga gumagamit. Ang GUI ay maaari ring magpakita ng mga graphical na paghahambing ng mga resulta ng pagsubok sa serbisyo, halimbawa:

Kung nais mong isulat ang iyong sariling mga utos at script, kung gayon ang GUI ay malayo sa perpekto at mas mahusay kang masusunod sa Nmap at interface ng command line.

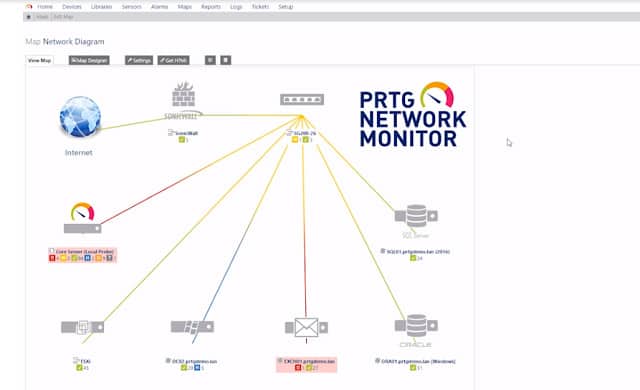

Paessler PRTG Network Monitor

Paessler PRTG Network Monitor gumagamit ng Simpleng Network Management Protocol (SNMP) upang mahanap ang lahat ng mga aparato sa iyong network. Kapag natuklasan ang bawat piraso ng kagamitan, naka-log ito sa isang imbentaryo. Ang imbentaryo ay bumubuo ng batayan ng PRTG Network Map. Maaari mong muling ayusin ang mapa nang manu-mano kung gusto mo at maaari mo ring tukuyin ang na-customize na mga layout. Ang mga mapa ay hindi limitado sa pagpapakita ng mga aparato sa isang site. Maaari itong ipakita ang lahat ng mga aparato sa isang WAN at magplano ng lahat ng mga site ng kumpanya sa isang tunay na mapa ng mundo. Kasama ang mga serbisyo ng Cloud sa mapa ng network.

Ang function ng pagtuklas ng network ng PRTG ay patuloy na tumatakbo. Kaya, kung idagdag mo, ilipat, o mag-alis ng isang aparato, ang pagbabago na iyon ay awtomatikong ipapakita sa mapa at ang imbentaryo ng kagamitan ay maa-update din..

Ang bawat aparato sa mapa ay may label na may IP address nito. Bilang kahalili, maaari mong piliin na magkaroon ng mga aparato na kinilala ng kanilang mga MAC address o sa kanilang mga hostnames. Ang bawat icon ng aparato sa mapa ay isang link hanggang sa isang window ng detalye, na nagbibigay ng impormasyon sa piraso ng kagamitan. Maaari mong baguhin ang pagpapakita ng mapa ng network upang limitahan ito sa mga aparato ng isang partikular na uri, o ipakita lamang ang isang seksyon ng network.

Ang Paessler PRTG ay isang pinag-isang sistema ng pagsubaybay sa imprastruktura. Masusubaybayan din nito ang iyong mga server at ang mga application na tumatakbo sa kanila. Mayroong mga espesyal na module para sa pagsubaybay sa mga website at ang monitor ay magagawang masakop din ang mga virtualizations at wifi network.

Ang Paessler PRTG ay magagamit bilang isang online service kasama ang isang lokal na ahente ng kolektor na naka-install sa iyong system. Bilang kahalili, maaari mong piliing mag-install ng software sa lugar. Ang sistema ng PRTG ay tumatakbo sa mga computer ng Windows, ngunit nagawang makipag-usap sa mga aparato na nagpapatakbo ng iba pang mga operating system. Ang PRTG ay magagamit para sa pag-download sa isang 30-araw na libreng pagsubok.

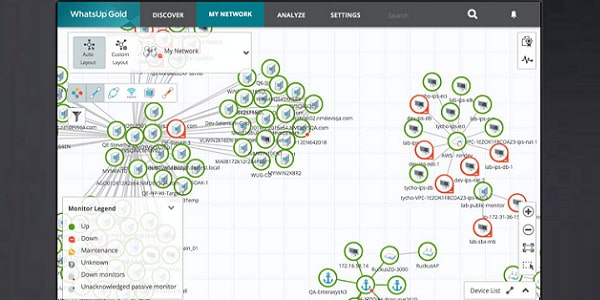

AnoUp Gold

Ang WhatsUp Gold ay may function na autodiscovery, na sumasaklaw sa mga wired, wireless, at virtual na kapaligiran. Ang software para sa tool sa pagsubaybay sa imprastraktura na ito ay naka-install sa Windows Server 2008 R2, 2012, 2012 R2, at 2016. Ang unang pagtakbo ng utility ay tatanggalin ang mga gawain sa pagtuklas sa network. Ang mga ito ay nag-log lahat ng mga aparato ng Layer 2 at Layer 3 (switch at router) sa iyong network at itinala ang mga ito sa isang rehistro. Ang proseso ng pagtuklas ay bumubuo din ng isang mapa ng network. Patuloy na tumatakbo ang sistema ng pag-log upang ang anumang mga pagbabago sa network ay makikita sa mapa. Ang mga serbisyong nakabase sa Cloud na ginagamit ng iyong kumpanya ay maisasama rin sa mapa at maaari mong masakop ang maraming mga site upang magplano ng iyong WAN sa isang mapa.

Ang proseso ng pagtuklas ng WhatsUp Gold ay gumagamit ng mga rutinang Ping at SNMP. Ang uri ng mga aparato ay nakarehistro din. Nakakatulong ito sa monitor na ayusin ang mga proseso nang naaayon para sa bawat uri ng kagamitan. Ang isang detalye ng popup na nakalakip sa bawat icon sa mapa ay magpapakita sa iyo ng mga detalye tungkol sa na piraso ng kagamitan.

Ang mga katayuan ng mga aparato sa network ay sinusubaybayan ng SNMP. Ipinapakita ng mapa ang kalusugan ng bawat aparato na may kulay: berde para sa mabuti, dilaw para sa babala, at pula para sa masama. Kaya, makikita mo nang isang sulyap kung paano ginagawa ang lahat ng mga piraso ng kagamitan. Ang katayuan ng link sa network ay naka-highlight din na may kulay: berde para sa mabuti, dilaw para sa babala, at pula para sa congested.

Maaari kang makakuha ng isang add-on sa Trapiko sa Network Network para sa WhatsUp Gold upang makakuha ng mas malalim na katalinuhan sa pagganap ng iyong network. Nagbibigay ito sa iyo ng higit pang mga kakayahan sa pag-aayos sa pamamagitan ng mga pananaw sa pagganap ng network kapwa sa pamamagitan ng link at end-to-end. Ang isang tool sa pagpaplano ng kapasidad ay makakatulong sa iyo na mahulaan ang demand at palawakin ang mga mapagkukunan kung kinakailangan.

Mga alternatibo sa Nmap

Bagaman ang mga regular na gumagamit ng Nmap ay nanunumpa sa pamamagitan nito, ang tool ay may mga limitasyon. Ang mga bagong dating sa pangangasiwa ng network ay natutunan na asahan ang isang interface ng GUI mula sa kanilang mga paboritong tool at mas mahusay na mga graphic na representasyon ng mga isyu sa pagganap sa network. Ang adaptasyon ng en-mapa ng Nmap (tingnan sa ibaba) ay napupunta sa pagtugon sa mga pangangailangan na ito.

Kung ayaw mong gumamit ng utility utility line, may mga kahalili sa Nmap na maaari mong suriin. Ang SolarWinds, na kung saan ay isa sa nangungunang mga prodyuser ng mundo ng mga tool sa pangangasiwa ng network kahit na nag-aalok ng isang libreng port scanner. Ang mga pag-andar ng analytical ng Nmap ay hindi napakahusay at maaari mong makita ang iyong sarili na nagsasaliksik ng iba pang mga tool upang higit pang galugarin ang mga katayuan at pagganap ng iyong network.

Nmap: Isang Mahahalagang tool sa Pamamahala ng Network

Sa huli, kung naghahanap ka ng isang tool na nagbibigay-daan sa iyo upang ma-target ang mga system sa loob ng iyong network at mag-navigate sa paligid ng mga firewall, kung gayon ang Nmap ay ang tool para sa iyo. Kahit na ito ay hindi kaakit-akit tulad ng ilan sa iba pang mga tool sa pagsusuri sa network sa merkado, nananatili itong isang pangunahing bahagi ng mga toolkits ng mga IT admin. Ang mga pag-scan ng ping at port scan ay ang dulo lamang ng iceberg kapag pinag-uusapan ang kung ano ang kaya ng platform na ito.

Kung nais mong matuto nang higit pa tungkol sa Nmap, isang malawak na website ng komunidad ay puno ng mga gabay at impormasyon upang matulungan kang masulit sa iyong karanasan. Maaari mong mai-access ang dokumentasyon ng Nmap sa site ng tool. Kapag natapos mo ang kurba ng pag-aaral, hindi ka lamang magkaroon ng higit na transparency sa iyong network, ngunit mapapangalagaan mo ang iyong mga system laban sa mga banta sa hinaharap. Magsimula ka lang sa pamamagitan ng pag-aaral ng mga pangunahing kaalaman at magaling ka lang sa NMap.