Jak skonfigurować pfSense z ExpressVPN (OpenVPN)

Ten samouczek pokaże ci jak skonfigurować ExpressVPN na urządzeniu pfSense, za pomocą konfiguracji OpenVPN pfSense.

Na potrzeby tego samouczka założymy, że konfigurujesz swoją sieć do ogólnej konfiguracji sieci 192.168.1.0/24.

Uwaga: Ten przewodnik został przetestowany na następującej wersji pfSense: 2.3.3-RELEASE (amd64)

Pobierz pliki konfiguracyjne VPN

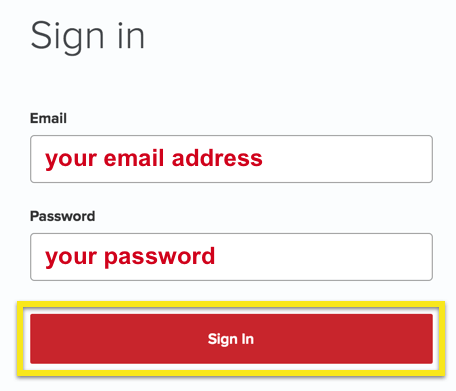

Zaloguj się do swojego konta ExpressVPN.

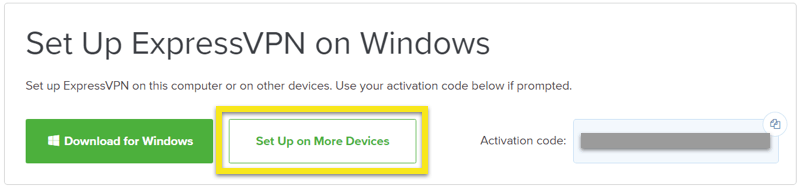

Po zalogowaniu się na stronie kliknij Skonfiguruj na większej liczbie urządzeń.

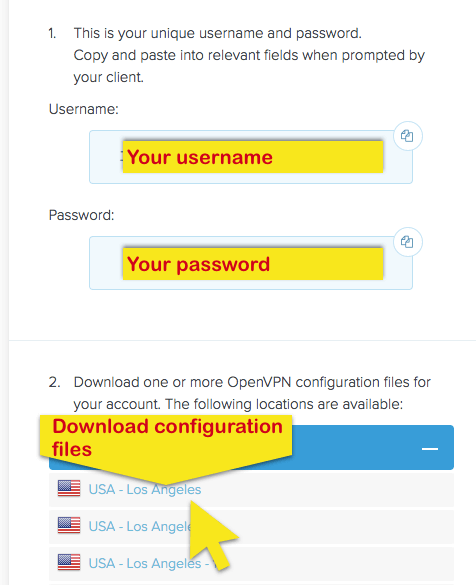

Kliknij Konfiguracja ręczna po lewej stronie ekranu, a następnie wybierz OpenVPN zakładka po prawej stronie.

Najpierw zobaczysz swoją Nazwa Użytkownika i hasło a następnie listę Pliki konfiguracyjne OpenVPN.

Pod nazwą użytkownika i hasłem pobierz plik konfiguracyjny OpenVPN dla lokalizacji, z którą chcesz się połączyć. Trzymaj ten plik pod ręką, ponieważ będziesz wyciągać z niego informacje do konfiguracji pfSense.

Skonfiguruj ustawienia pfSense

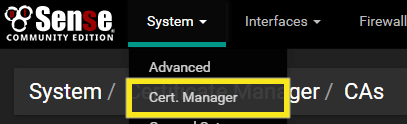

Aby skonfigurować ustawienia VPN pfSense, zaloguj się do urządzenia pfSense i przejdź do System > Cert. Menedżer.

W sekcji „Urzędy certyfikacji” kliknij przycisk Dodaj przycisk.

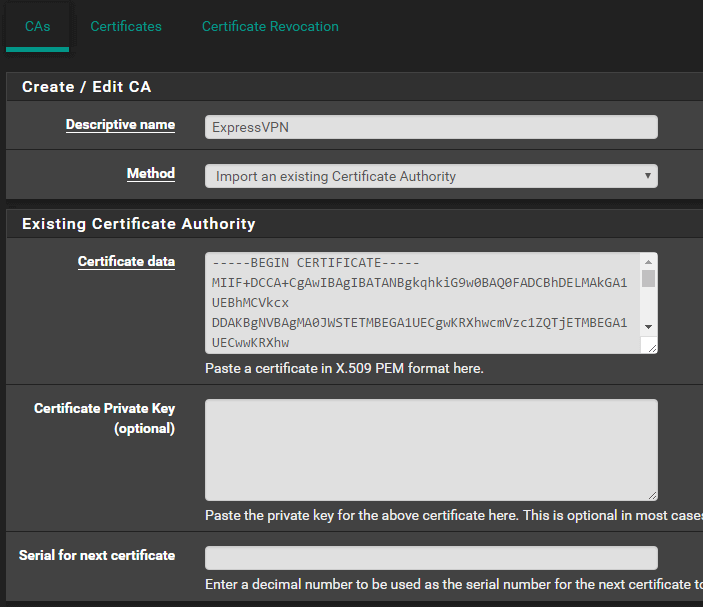

Wpisz następujące dane:

- Nazwa opisowa: ExpressVPN

- Metoda: Zaimportuj istniejący ośrodek certyfikacji

- Dane certyfikatu: Otwórz pobrany plik konfiguracyjny OpenVPN i otwórz go w swoim ulubionym edytorze tekstu. Poszukaj tekstu zawiniętego w część pliku. Kopiowanie całego ciągu z —– POCZĄTEK CERTYFIKATU— do —– WYŚLIJ CERTYFIKAT—–.

- Klucz prywatny certyfikatu (opcjonalnie): Pozostaw to pole puste

- Numer seryjny dla następnego certyfikatu: Pozostaw to pole puste

Po wprowadzeniu informacji ekran powinien wyglądać następująco:

Kliknij Zapisać.

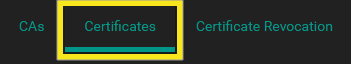

Pozostań na tej stronie i kliknij Certyfikaty na górze.

Kliknij u dołu ekranu Dodaj.

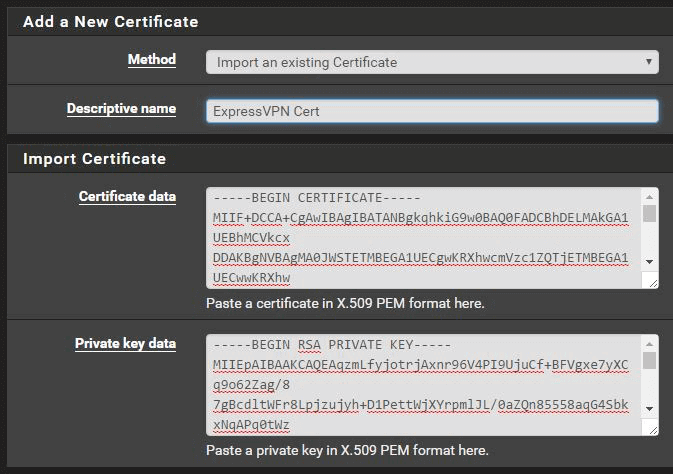

W sekcji „Dodaj nowy certyfikat” wprowadź następujące dane:

- Metoda: Zaimportuj istniejący certyfikat

- Nazwa opisowa: ExpressVPN Cert (lub coś dla ciebie znaczącego)

- Dane certyfikatu: Otwórz pobrany plik konfiguracyjny OpenVPN i otwórz go w swoim ulubionym edytorze tekstu. Poszukaj tekstu zawiniętego w część pliku. Skopiuj cały ciąg z —– POCZĄTEK CERTYFIKATU— do —– WYŚLIJ CERTYFIKAT—–

- Dane klucza prywatnego: przy otwartym edytorze tekstu poszukaj tekstu owiniętego w pliku część pliku. Skopiuj cały ciąg z —– ROZPOCZNIJ PRYWATNY KLUCZ RSA—– do —-END KLUCZ PRYWATNY RSA—-

Po wprowadzeniu informacji ekran powinien wyglądać następująco:

Kliknij Zapisać.

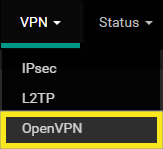

Przejdź do górnej części ekranu VPN > OpenVPN.

Wybierz Klienci.

Kliknij u dołu ekranu Dodaj.

Wprowadź następujące informacje:

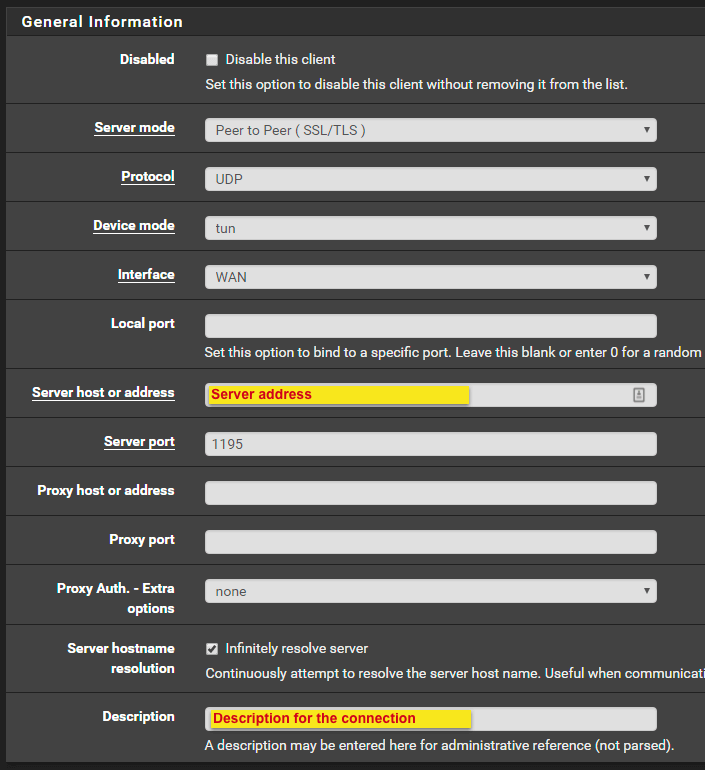

Informacje ogólne:

- Wyłączone: pozostaw to pole niezaznaczone

- Tryb serwera: Peer to Peer (SSL / TLS)

- Protokół: UDP

- Tryb urządzenia: kadź

- Berło: BLADY

- Port lokalny: pozostaw puste

- Host serwera lub adres: Otwórz pobrany plik konfiguracyjny OpenVPN i otwórz go w swoim ulubionym edytorze tekstu. Poszukaj tekstu rozpoczynającego się od zdalny, a następnie nazwa serwera. Skopiuj ciąg nazwy serwera do tego pola (np. Nazwa-serwera-adres.expressnetw.com)

- Port serwera: skopiuj numer portu z pliku konfiguracyjnego OpenVPN do tego pola (np. 1195)

- Host lub adres proxy: Pozostaw puste

- Port proxy: Pozostaw puste

- Autoryzacja Proxy – Dodatkowe opcje – brak

- Rozpoznawanie nazw hostów serwera: Zaznacz to pole

- Opis: Coś ważnego dla Ciebie. np. ExpressVPN Dallas

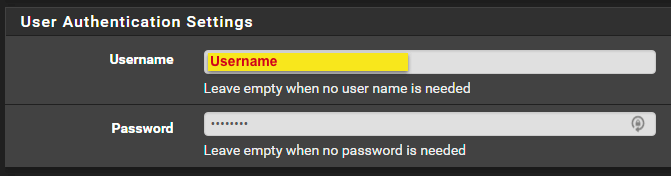

Ustawienia autoryzacji użytkownika

- Nazwa użytkownika: Twoja nazwa użytkownika ExpressVPN

- Hasło: twoje hasło ExpressVPN

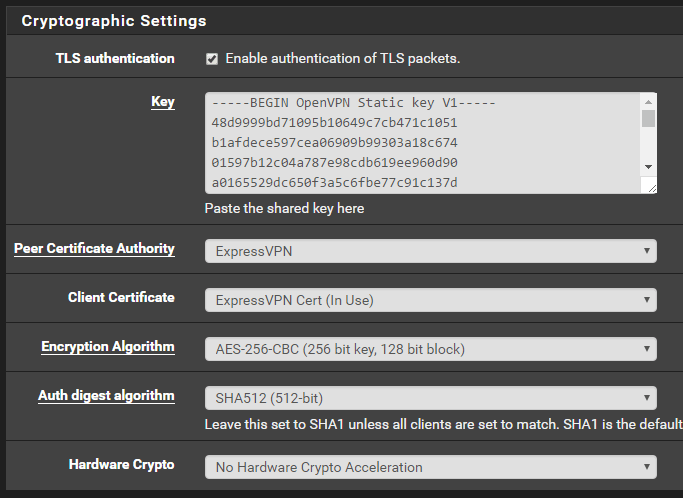

Ustawienia kryptograficzne

- Uwierzytelnianie TLS: Zaznacz to pole

- Klucz: Otwórz pobrany plik konfiguracyjny OpenVPN i otwórz go w swoim ulubionym edytorze tekstu. Wyszukaj tekst zawinięty w część pliku. Zignoruj wpisy „2048-bitowy klucz statyczny OpenVPN” i zacznij kopiowanie —– BEGIN OpenVPN Klucz statyczny V1—– do —–END OpenVPN Klucz statyczny V1—–

- Peer Certificate Authority: Wybierz wpis „ExpressVPN”, który utworzyłeś wcześniej w Cert. Kroki menedżera

- Certyfikat klienta: Wybierz wpis „ExpressVPN Cert”, który wcześniej utworzyłeś w certyfikacie. Kroki menedżera

- Algorytm szyfrowania: Otwórz pobrany plik konfiguracyjny OpenVPN i otwórz go w swoim ulubionym edytorze tekstu. Poszukaj tekstu szyfr. W tym przykładzie konfiguracja OpenVPN jest wymieniona jako „szyfr AES-256-CBC”, dlatego wybierzemy „AES-256-CBC (klucz 256-bitowy, blok 128-bitowy) z menu rozwijanego

- Algorytm autoryzacji autoryzacji: Otwórz pobrany plik konfiguracyjny OpenVPN i otwórz go w swoim ulubionym edytorze tekstu. Poszukaj tekstu auth po którym następuje algorytm po. W tym przykładzie widzieliśmy „auth SHA512”, dlatego wybieramy z menu „SHA512 (512-bit)”

- Sprzętowe szyfrowanie: Jeśli nie wiesz, że Twoje urządzenie obsługuje szyfrowanie sprzętowe, pozostaw to Brak sprzętowego przyspieszania szyfrowania

Dodatkowe kroki dla pfSense 2.4:

- Odznacz Automatycznie wygeneruj klucz TLS

- Ustaw tryb użytkowania na Uwierzytelnianie TLS

- Odznacz Włącz negocjowalne parametry kryptograficzne

- Zignoruj Algorytmy NCP Sekcja

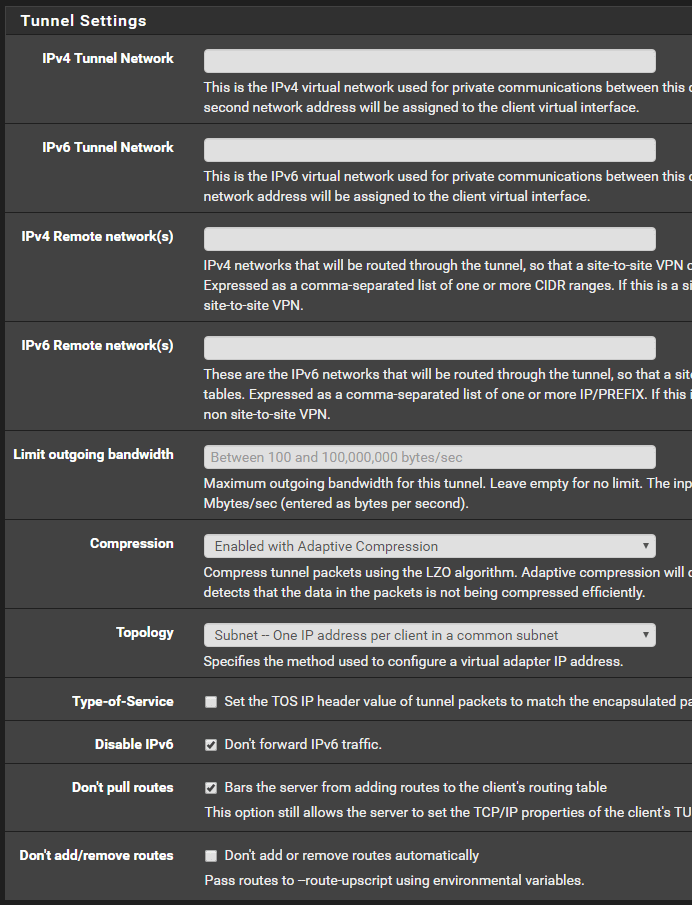

Ustawienia tunelu

- Sieć tuneli IPv4: Pozostaw puste

- Sieć tuneli IPv6: Pozostaw puste

- Zdalne sieci IPv4: Pozostaw puste

- Zdalne sieci IPv6: Pozostaw puste

- Ogranicz przepustowość wychodzącą: według własnego uznania, ale w tym samouczku – pozostaw puste.

- Kompresja: włączona z kompresją adaptacyjną

- Topologia: pozostaw domyślną „Podsieć – Jeden adres IP na klienta we wspólnej podsieci”

- Rodzaj usługi: pozostaw niezaznaczone

- Wyłącz IPv6: Zaznacz to pole

- Nie ciągnij tras: Zaznacz to pole

- Nie dodawaj / nie usuwaj tras: pozostaw niezaznaczone

Dodatkowe kroki dla pfSense 2.4:

- Ustaw Kompresję na Adaptacyjna kompresja LZO

- Uwaga: nie ma już pola wyboru „Wyłącz IPv6”

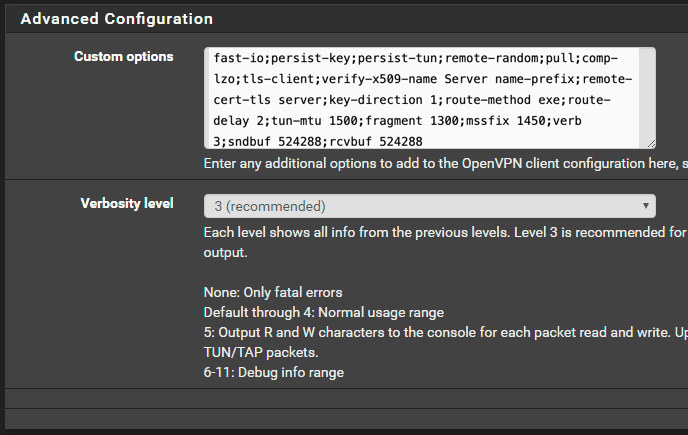

Zaawansowana konfiguracja

- Opcje niestandardowe: te opcje pochodzą z konfiguracji OpenVPN, do której się odwołujesz. Wyciągniemy wszystkie niestandardowe opcje, z których wcześniej nie korzystaliśmy. Skopiuj i wklej następujące elementy:

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client; Verify-x509-name Prefiks nazwy serwera; serwer remote-cert-tls; kierunek klucza 1; route- method exe; route-delay 2; tun-mtu 1500; fragment 1300; mssfix 1450; czasownik 3; sndbuf 524288; rcvbuf 524288 - Poziom szczegółowości: 3 (zalecane)

Dodatkowe kroki dla pfSense 2.4:

- Czek UDP Fast I / O

- Wyślij Odbierz Bufor: 512 KB

- Tworzenie bramy: Tylko IPV4

Kliknij Zapisać.

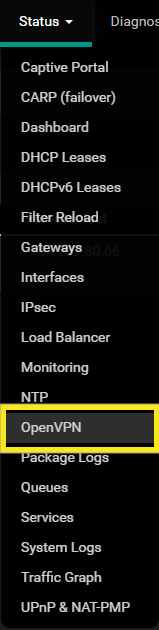

Potwierdź powodzenie połączenia

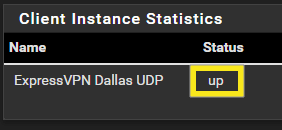

Powinieneś teraz być w stanie potwierdzić, że Twoje połączenie OpenVPN zakończyło się powodzeniem. Nawigować do Status > OpenVPN.

W sekcji „Statystyka wystąpień klienta” w kolumnie „Stan” powinno pojawić się słowo w górę, wskazując, że tunel jest online.

Dodatkowe kroki w celu trasy WAN przez tunel

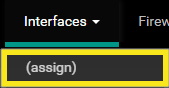

Teraz, gdy tunel jest w trybie online, musisz powiedzieć całemu ruchowi, aby był poprawnie NAT. U góry ekranu wybierz Interfejsy i kliknij (przydzielać).

Kliknij na + przycisk. Zostanie utworzony nowy interfejs. Upewnić się ovpnc1 jest zaznaczone i kliknij Zapisać.

Nawigować do Interfejsy > OVPNC1:

Wpisz następujące dane:

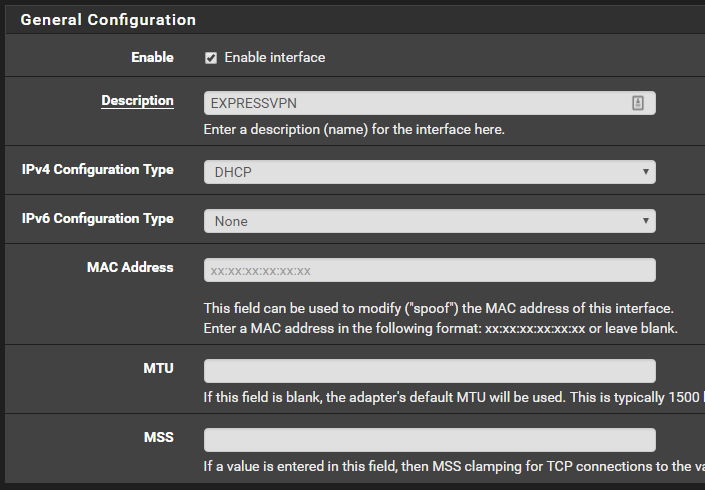

Ogólna konfiguracja

- Włączyć: Zaznacz to pole

- Opis: Coś ważnego dla Ciebie. np. EXPRESSVPN

- Typ konfiguracji IPv4: DHCP

- Typ konfiguracji IPv6: Żaden

- Adres MAC: Pozostaw puste

- MTU: Pozostaw puste

- MSS: Pozostaw puste

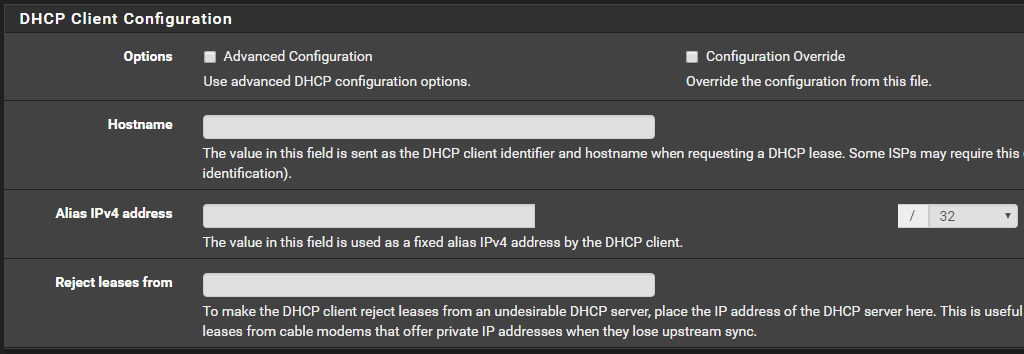

Konfiguracja klienta DHCP

- Opcje: pozostaw niezaznaczone

- Nazwa hosta: Pozostaw puste

- Alias Adres IPv4: Pozostaw puste

- Odrzuć dzierżawę od: Pozostaw puste

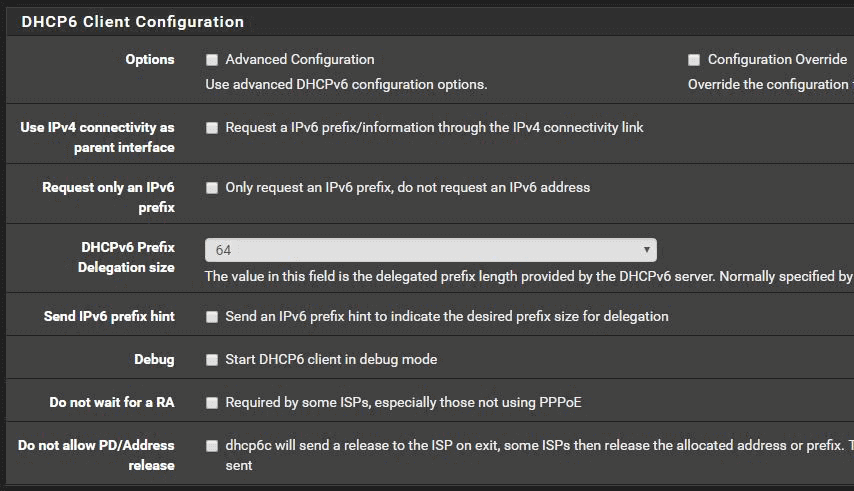

Konfiguracja klienta DHCP6

- Opcje: pozostaw niezaznaczone

- Użyj połączenia IPv4 jako interfejsu nadrzędnego: Pozostaw niezaznaczone

- Żądaj tylko prefiksu IPv6: Pozostaw niezaznaczone

- Rozmiar delegacji prefiksu DHCPv6: Pozostaw wartość domyślną na 64

- Wyślij wskazówkę dotyczącą prefiksu IPv6: Pozostaw niezaznaczone

- Debugowanie: pozostaw niezaznaczone

- Nie czekaj na RA: Pozostaw niezaznaczone

- Nie zezwalaj na zwolnienie adresu PD / adresu: pozostaw niezaznaczone

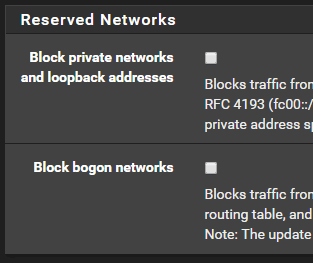

Zarezerwowane sieci

- Blokuj sieci prywatne i adresy sprzężenia zwrotnego: Pozostaw niezaznaczone

- Blokuj sieci bogon: Pozostaw niezaznaczone

Kliknij Zapisać.

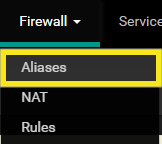

Nawigować do Zapora ogniowa > Skróty.

W obszarze „IP” kliknij Dodaj.

Będziesz zapewniał swojej sieci domowej „Alias”, który pozwala przyjaznej nazwie odwoływać się do twojej sieci.

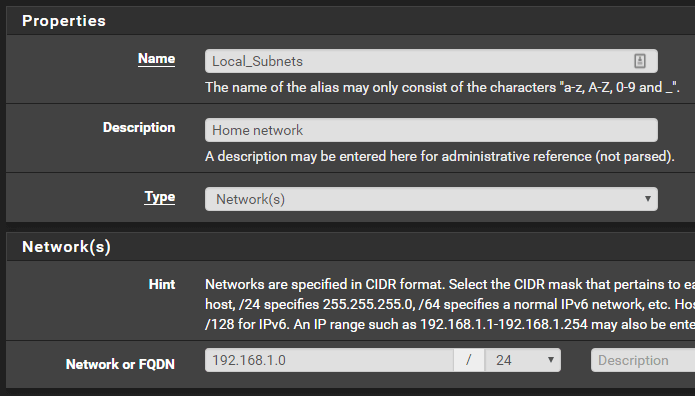

Nieruchomości

- Imię: Coś znaczącego dla ciebie. W tym samouczku użyjemy „Local_Subnets”

- Opis: Coś ważnego dla Ciebie

- Rodzaj: Sieci

Sieci

- Sieć lub FQDN: 192.168.1.0 / 24

Kliknij Zapisać.

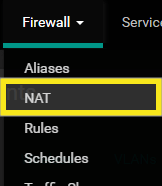

Nawigować do Zapora ogniowa > NAT.

Kliknij Wychodzące na górze.

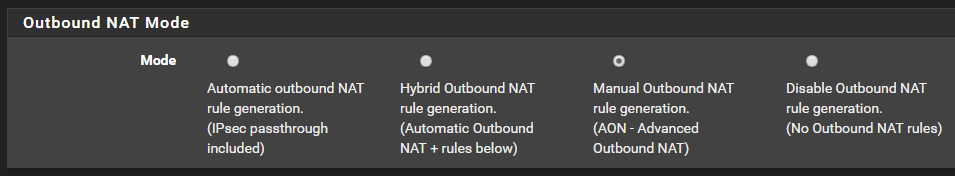

W polu „Outbound NAT Mode” wybierz Ręczne generowanie reguły wychodzącej translacji NAT.

Kliknij Zapisać a następnie kliknij Zatwierdź zmiany.

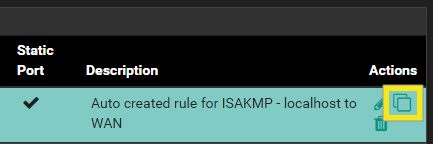

Pod Mapowania, poinformujesz swój ruch, dokąd pójść, kiedy opuści sieć. Będziesz zasadniczo kopiował istniejące cztery domyślne połączenia WAN i modyfikował je, aby używać nowego interfejsu wirtualnego EXPRESSVPN.

Po prawej stronie ekranu kliknij Kopiuj przycisk obok pierwszego wpisu połączenia WAN. Jest to ikona z kwadratem nachodzącym na inny kwadrat.

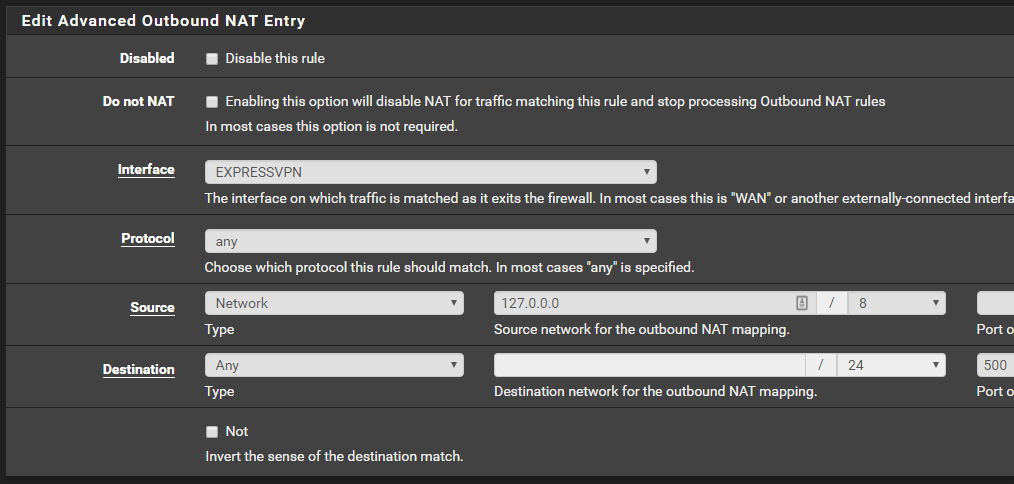

W wyskakującym oknie jedynym wyborem, który zmienisz, jest sekcja „Interfejs”. Kliknij menu i zmień z BLADY do EXPRESSVPN.

Kliknij Zapisać.

Powtórz powyższe kroki dla pozostałych trzech istniejących reguł WAN.

Po dodaniu wszystkich czterech reguł EXPRESSVPN kliknij przycisk Zapisać przycisk i kliknij Zatwierdź zmiany jeszcze raz na górze.

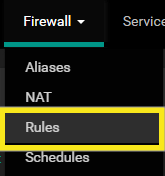

Na koniec musisz utworzyć regułę przekierowującą cały ruch lokalny przez wcześniej utworzoną bramę EXPRESSVPN. Nawigować do Zapora ogniowa > Zasady:

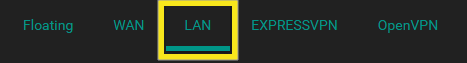

Kliknij LAN.

Kliknij Dodaj przycisk ze strzałką w górę (przycisk skrajnie lewy).

Wpisz następujące dane:

Edytuj regułę zapory

- Akcja: Przechodzić

- Wyłączone: pozostaw niezaznaczone

- Berło: LAN

- Adres: IPv4

- Protokół: Każdy

Źródło

- Źródło: wybierz Pojedynczy host lub alias i wpisz nazwę aliasu utworzonego wcześniej dla sieci. W tym samouczku wykorzystaliśmy „Local_Subnets”.

Miejsce docelowe

- Miejsce docelowe: dowolne

Dodatkowe opcje

- Dziennik: pozostaw niezaznaczone

- Opis: Wpisz coś, co jest dla Ciebie ważne. W tym samouczku wprowadzimy „LAN TRAFFIC -> EXPRESSVPN ”

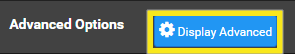

Kliknij niebieski Wyświetl zaawansowane przycisk.

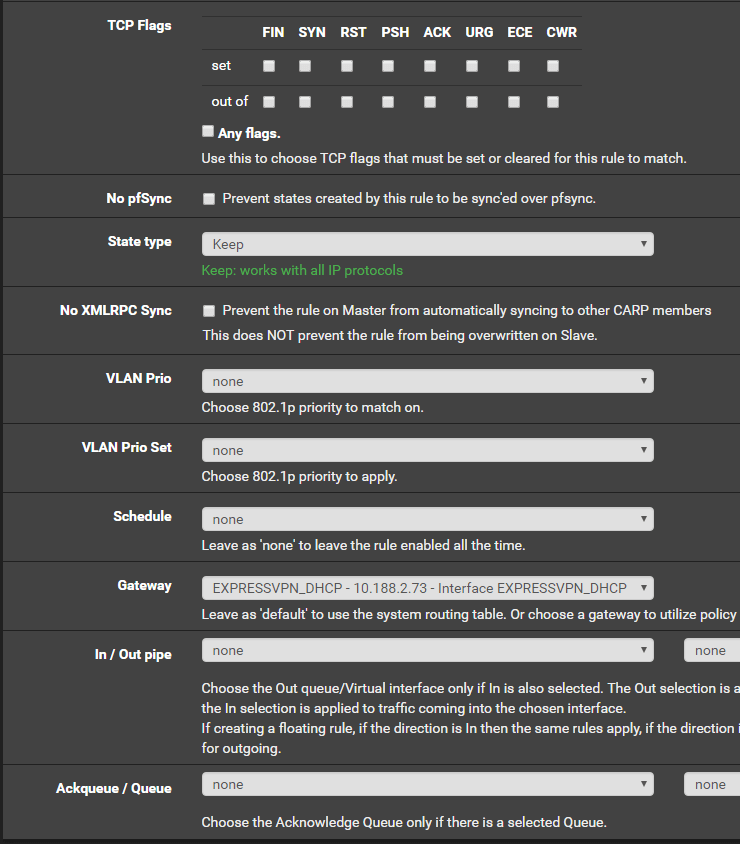

Zaawansowane opcje

Zostaw wszystko nowe w tych oknach, które wydawały się puste i poszukaj Przejście. Zmień to na „EXPRESSVPN_DHCP”

Kliknij Zapisać.

Jesteś skończony! Powinieneś teraz zacząć widzieć ruch przepływający przez twoją nową regułę, którą utworzyłeś, potwierdzając, że ruch ten porusza się przez utworzony tunel ExpressVPN.