Відомі коди та шифри через історію та їх роль у сучасному шифруванні

Ми приховували повідомлення, поки ми надсилали повідомлення. Первісна хитрість полягала в тому, щоб використовувати стелс; швидкі та непохитні месенджери переносили повідомлення туди-сюди. Основним методом збереження цих повідомлень від сторонніх очей було просто не потрапляння. Після попадання вміст повідомлення опиниться в обіймах поганих хлопців. Звідти, поганий хлопець може просто прочитати повідомлення, а потім дізнатися, що ви планували, або зробити вигляд, що призначений одержувач, і надіслати помилкову відповідь, виконавши таким чином оригінальну атаку Man In The Middle (MITM).

Наступним кроком у забезпеченні комунікацій було певним чином приховати справжній вміст повідомлення. Якби повідомлення такого типу перехоплювалося, поганий хлопець не зміг би його прочитати, і тому інформація була б для них марною. Мистецтво приховування змісту повідомлення стало відомим як криптографія, яка є прихильником грецьких слів для прихованого та написаного.

Методи шифрування тексту такі ж безмежні, як і наші уяви. Однак практичне застосування будь-якого даного методу шифрування дуже обмежене. Методи шифрування та дешифрування повинні бути відомі обом сторонам, і вони повинні бути досить строгими, щоб методи не змогли здогадатися погані хлопці. Ці два, здавалося б, прості проблеми назавжди мучили системи шифрування. Гра збереження шифрувальних шифрів, що працює проти нескінченного натиску поганих хлопців на те, щоб зламати ті самі системи, призвела до багатої та цікавої історії шифрів.

Вступ до шифрової термінології

Криптографія – це багата тема з дуже цікавою історією та майбутнім. Щоб отримати максимальну користь від цієї статті, найкраще мати декілька термінів та понять. Наступний розділ допоможе в цьому, і ви можете сміливо пропустити його і повернутися до нього, якщо виникне потреба.

Блокувати шифр

Блоковий шифр одночасно шифрує повідомлення заданої кількості бітів (блоку).

Код

Коди є більш складними замінами, ніж шифр, в яких коди передають значення, а не прямій заміні тексту, наприклад. Орел приземлився. Операції з кодом вимагають певного посилання, яке зазвичай називають Книгою коду. Через громіздкий характер транспортування та ведення кодових книг коди вийшли із загального використання в сучасній криптографії на користь шифрів.

Шифр

Шифри – це заміна простого тексту на шифротекст. Процесу жодного сенсу не присвоюється, це математична чи механічна операція, призначена для простого придушення простого тексту. EG: алгоритм “13” повороту (ROT13), де літери призначають літери 13 плямами після нього в алфавіті. Це призводить до отримання A = N, B = O тощо. Для шифрування або розшифровки повідомлення людині потрібно знати лише алгоритм.

Текст шифру

шифротекст – це нечитабельна, зашифрована форма простого тексту. Кожен, хто намагається прочитати шифротекст, повинен спершу розшифрувати його. Розшифровка шифротексту розкриває читаний простий текст.

Простір клавіш

Кількість можливих клавіш, які могли бути використані для створення шифротексту. Теоретично, у зв’язку із збільшенням простору клавіш утруднення грубої форсифікації шифротексту стає складнішим.

Хеш

Хеш – це шифр, який використовується для надання відбитків деяких даних, а не шифрованого тексту цих даних. Шифри хешу беруть якесь повідомлення як вхідне та видають передбачуваний відбиток пальців на основі цього повідомлення. Якщо повідомлення будь-яким чином змінено, як би не було тривіальним, відбиток пальців повинен різко відрізнятися. Найбільш поширене використання хесів – це перевірити, що локальна копія якогось файла є справжньою репродукцією вихідного файлу.

Ознаками хорошого хеширувального шифру є:

- Це детерміновано; Це означає, що одне і те ж повідомлення, що проходить через один і той же хеш-шифр, завжди створюватиме однаковий відбиток пальців, і

- Він має низький рівень зіткнення; це означає, що різні повідомлення, що проходять через один і той же хеш-шифр, повинні створювати інший відбиток пальця.

Моноалфабетні шифри

Шифр, який використовує один алфавіт, і зазвичай це просте переміщення. Наприклад, літера А буде представлена буквою F.

Вони настільки легко розбиваються, що у нас в магазинах наркотиків поруч із кросвордами для розваги є книги криптограм.

Деякі приклади моноалфабетних шифрів:

- Цефарний шифр

- Шипшиновий шифер

- Шифр Playfair

- Код Морзе (незважаючи на його назву)

Простий текст

простим текстом посилається на читабельний текст повідомлення. plaintext зашифрований в шифротекст і може бути розшифрований одержувачем назад у відкритий текст.

Поліальфабетні шифри

Це транспозиційний шифр, але на відміну від моноалфабетних шифрів використовується більше одного алфавіту. У шифротексті є вбудовані сигнали, які повідомляють одержувачу, коли алфавіт змінився.

Деякі приклади поліалфабетних шифрів:

- Шифр Альберті

- Шифр Віньєра

Поточний шифр

Шифр потоку шифрує повідомлення по одному символу за раз. Машина Enigma є прикладом потокового шифру.

Симетричні / асиметричні ключі

У всіх, крім самих тривіальних систем шифрування, потрібен ключ для шифрування та дешифрування повідомлень. Якщо для обох цілей використовується однаковий ключ, то цей ключ називається симетричним. Якщо для шифрування та дешифрування використовуються різні ключі, як це стосується криптографії відкритого ключа, тоді, як кажуть, ключі асиметричні.

Симетричні ключі, як правило, вважаються трохи сильнішими, ніж асиметричні ключі. Але вони зобов’язані потребувати захищеного методу, щоб передати ключі всім учасникам повідомлення заздалегідь.

Криптоаналіз

Існує два способи виявлення простого тексту з шифротексту. Перший спосіб – розшифрувати шифротекст, використовуючи очікувані методи дешифрування. Другий спосіб – використовувати аналіз для виявлення простого тексту без володіння ключем шифрування. Останній процес розмовно називають розбиттям криптовалюти, що більш правильно називається криптоаналізом.

Аналіз частоти

Криптоаналіз оглядає шифротекст і намагається знайти закономірності або інші показники, щоб виявити простий текст внизу. Найчастіше застосовується метод криптоаналізу – частотний аналіз. В англійській мові є 26 літер і частота букв загальною мовою відома. Голосні звуки, такі як A і E, з’являються частіше, ніж букви, такі як Z і Q. Зробивши крок назад, цілі слова, такі як THE і AN, з’являються частіше, ніж слова типу ANT або BLUE.

Для боротьби з частотою слова шифротекст можна розбити на стандартні блоки, а не залишити їх у природній формі. Наприклад:

Враховуючи простий текст:

ЯК СТОЛО ДЕРЕВІ БУЛО БУТИ ДРУГИЙ ЧИСТОК, ЯКЩО ДЕРЖАВИЙ МИЛОК МОЖЕ БУТИ ДРУГИ

і застосовуючи кесар Цезаря за допомогою обертання 16, ми закінчуємо наступним простим текстом:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

Аналіз частоти дає нам деякі підказки щодо простого тексту:

- Фрази MEET і SXKSA з’являються неодноразово

- Букви Q відображаються вдвічі поодинці, що є сильним показником того, що Q або A, або I

- Слово MEET майже напевно має два голосні посередині, оскільки в цій позиції було б дуже мало слів з двома однаковими приголосними.

- Недоліком обертових шифрів є те, що жодна літера не може дорівнювати собі, тому ми можемо усунути власне слово MEET як простий текст.

- Якщо припустити, що Q або A, або I, то ми можемо також припустити, що E не є A або I, і це не може бути E. Оскільки ми впевнені, що E – це голосна, яка залишає ми з E є або O, або U. Звідти потрібно небагато зусиль, щоб перевірити ці варіанти і, врешті-решт, закінчитися ймовірним словом WOOD.

- Якщо WOOD правильний, то ми можемо змінити ті самі букви іншими словами: E = 0, M = W, T = D, Q = A, і продовжуємо працювати по шифротексту..

- Іншим способом продовжити було б тестування, чи це проста шифрована шифра. Для цього ми обчислимо зміщення з літери шифротексту та прямої букви, такої як M = W. Це дає нам 16, і якщо ми повернемо назад кожну букву на 16 слотів в алфавіті, решта простого тексту буде або сенс, або все одно це буде нерозбірливий хитрощі.

Тепер розглянемо той самий приклад, якщо використовуються стандартні блоки. Шифровий текст виглядатиме так:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Хоча це не робить неможливим аналіз частоти, він значно ускладнює. Першим кроком у вирішенні цього типу шифрів буде спроба переробити його у природне формулювання. Ще можна побачити повтори, такі як MEET і SXKSA, але набагато складніше вибирати окремі слова, наприклад те, що представляє Q.

Якщо вам подобаються подібні речі, ознайомтеся з місцевим магазином наркотиків або книжковим журналом. Зазвичай книги криптовалют є в тому ж розділі, що і книги з кросвордами.

Використання замінених криптографічних ключів

У сучасному використанні ключі криптовалюти можуть бути закінченими та заміненими. У великих системах, таких як ті, які використовуються військовими, криптографічні ключі замінюються у встановлені години щогодини, щодня, щотижня, щомісяця або щорічно. Коли ключ замінюється, попередній ключ вважається заміненим. Замінені ключі повинні бути знищені, оскільки вони представляють надзвичайно цінний інструмент криптоаналізу. Якщо супротивник зібрав і запасував зашифровані комунікації і згодом може розшифрувати ці повідомлення, отримавши замінений ключ, який використовується для їх шифрування, це забезпечує родючий грунт для криптоаналізу повідомлень поточного дня..

У комерційному Інтернеті в епоху після Сноудена легко уявити, як NSA отримує витіснені SSL-ключі та повертається до розшифровки величезної кількості даних, отриманих за допомогою програм типу PRISM.

Квантові обчислення та криптоаналіз

Сьогоднішні комп’ютери суттєво не змінилися з моменту створення. На фундаментальному рівні комп’ютери працюють на бітах, які є єдиними слотами, які можуть містити або значення 1, або значення 0. Кожен процес, який відбувається на комп’ютері, включаючи шифрування та розшифровку повідомлень, потрібно зводити до цього простого фундамент.

Навпаки, квантові комп’ютери працюють, використовуючи фізичні поняття суперпозиції та переплутування замість бітів для обчислення. Якщо це доведено здійсненно, квантові обчислення, ймовірно, зможуть зламати будь-яку сучасну криптосистему за частину часу, який займає сьогодні. І навпаки, квантові обчислення також повинні бути в змозі підтримувати нові типи шифрування, що спричинило б абсолютно нову еру криптографії.

Історична прогресія

Початкові моноалфабетні та поліалфабетні шифри мали однакову проблему: вони використовували статичний, ніколи не змінюючи ключ. Це проблема, тому що, як тільки супротивник зрозумів, як скласти порошкову діаграму, вона, наприклад, змогла розшифрувати кожне повідомлення, зашифроване за допомогою цього алгоритму.

Ключі шифрування

Для того, щоб детальніше сфабрикувати текст, було розроблено концепцію зміни клавіш. Використовуючи шифр Цезаря, можна змінити шифротекст, просто збільшивши значення обертання. Наприклад:

Використовуючи шифр Цезаря, щоб зашифрувати словосполучення ВИГАДАЙТЕ НА ГОРИ ДЛЯ ВСІХ ВИГОТОВЛЕННЯ

Обертання 10 шифротексту:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Обертання тексту 4 cpher:

JPII XS XLI LMPPW JSV EPP MW PSWX

Перевага застосування довільного ключа до простого тексту полягає в тому, що той, хто знає, як працює кесар Цезаря, все одно не зможе розшифрувати текст, не знаючи, яке обертове значення використовувалося для його шифрування..

Хоча приклад, наведений вище, є простим прикладом через тривіальну природу шифру Цезаря для початку, застосування більш складних клавіш може суворо підвищити безпеку шифротексту.

Значні шифри

Протягом історії існувало багато типів шифрів. Вони в першу чергу почалися як військовий інструмент, і бойовики досі є найважчими користувачами криптографії. З цих військових коренів ми бачимо, що для досягнення успіху шифр повинен мати ці атрибути.

- стійкість до криптоаналізу

- достатньо гнучка для транспортування посланцем у важких умовах

- простий у використанні на мулистому, кривавому полі бою

Будь-який шифр, схильний до помилок у шифруванні чи розшифровці на полі бою або надто легко впав для перехоплення та огляду, тривав недовго. Майте на увазі, що одна помилка в шифруванні може зробити ціле повідомлення повністю нечитабельним одержувачем.

Деякі з найбільш помітних шифрів читайте в наступному розділі.

Сцитале – 120 р. Н

Це моноалфабетна, симетрична система шифрів. І відправник, і одержувач повинні мати циліндр з деревини точно однакового діаметра. По суті, це ключ.

Відправник бере довгий вузький шматок тканини і обмотує його навколо коси. Потім він записує повідомлення у стандартному форматі справа наліво на тканину. Потім тканина виймається з коси і виглядає як довга смужка тканини, яку можна викрутити і заховати в найменших місцях для транспортування.

Одержувачу просто потрібно обернути тканину навколо відповідного косого, і повідомлення стане зрозумілим. Хоча ця проста шифр дуже швидко потрапляє до криптоаналізу, передумова полягає в тому, що лише косинка точно такого ж діаметра може розшифрувати повідомлення.

Vigenère – 1553 рік

Спочатку описаний Джованом Белласо в 1553 році, шифр Віньєра був відтворений кілька разів, останнім часом Блез де Віньєр у 19 столітті. Це одна з перших поліалфабетних шифрів. Він все ще симетричний за своєю суттю, але він був досить жорстким, щоб зламати, що залишився у вжитку понад три століття.

Поліальфабетні шифри дозволяють використовувати багато алфавітів під час шифрування, що значно збільшує ключовий простір шифротексту. Раніші версії поліалфабетних шифрів вимагали жорсткого дотримання плям, на яких змінювався алфавіт. Реалізація цього шифру Bellaso дозволила відправника змінити алфавіти на довільних місцях у процесі шифрування. Сигнал про зміну алфавіту повинен був бути узгоджений заздалегідь між відправником та одержувачем, тому це все ще симетричний метод шифрування..

Шифр Віньєра використовувався на практиці ще недавно, як американська громадянська війна. Однак добре розуміється, що Союз неодноразово порушував ці повідомлення, оскільки керівництво Конфедерації сильно покладалося на занадто мало ключових фраз, щоб сигналізувати про зміни алфавіту..

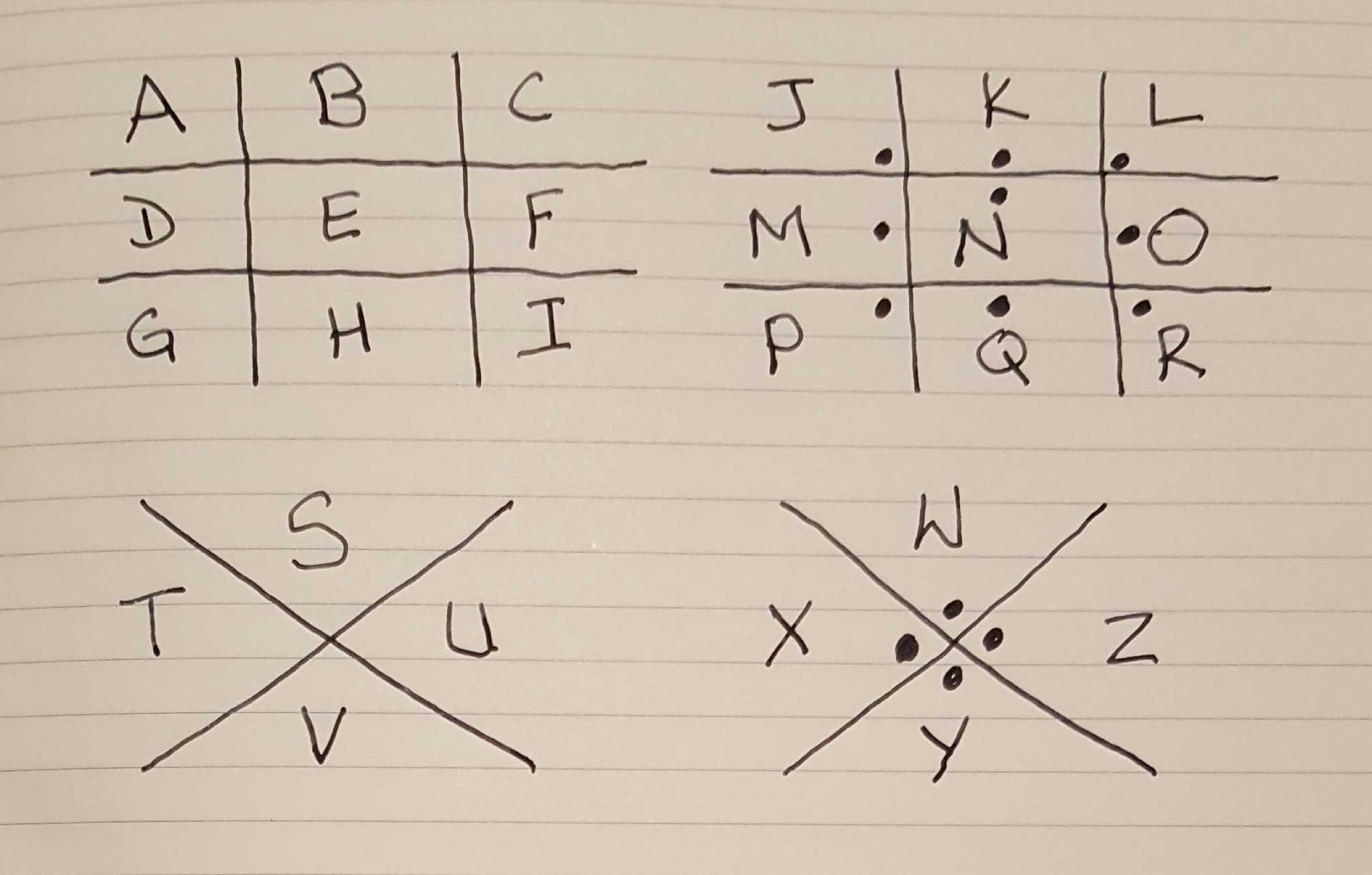

Pigpen Cipher – 1700

Також відомий як шифр масона, шифр свиней – ще один симетричний шифр для моноалфабетичного заміщення. Шифрування та дешифрування відбувається шляхом викладення 4 сіток. Дві сітки містять 9 пробілів, як дошка-тик-носок, а дві сітки нагадують велику літеру X і містять 4 пробіли. Разом є 26 пробілів, які збігаються з 26 літерами латинського алфавіту. Усі секції можна однозначно ідентифікувати за допомогою поєднання форми секції та наявності або відсутності крапки у ній. Повідомлення шифруються за допомогою ідентифікатора розділу, а не фактичної літери.

Я створив тут ключ шифру Pigpen:

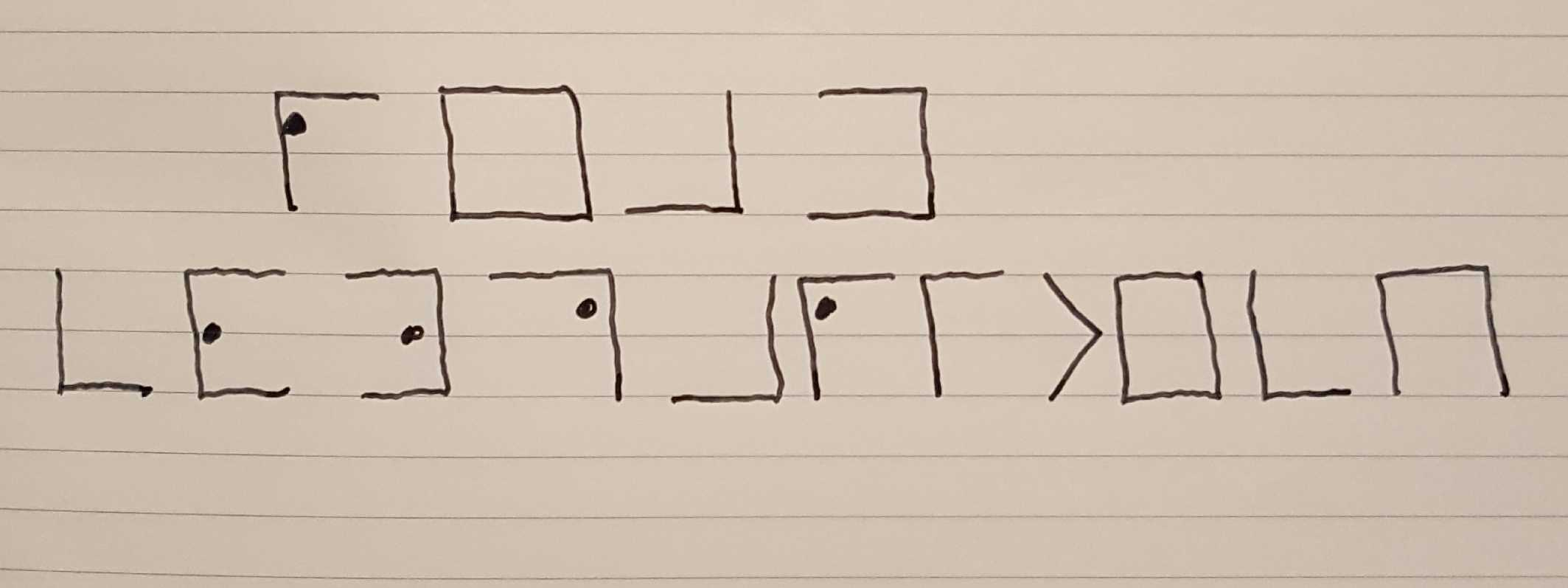

Розшифрування здійснюється за допомогою викладення однієї і тієї ж сітки та переміщення назад ідентифікатора розділу на букву. Тому фразу в прямому тексті READ COMPARITECH зашифровується до цієї серії зображень:

Шифр Playfair – 1854 рік

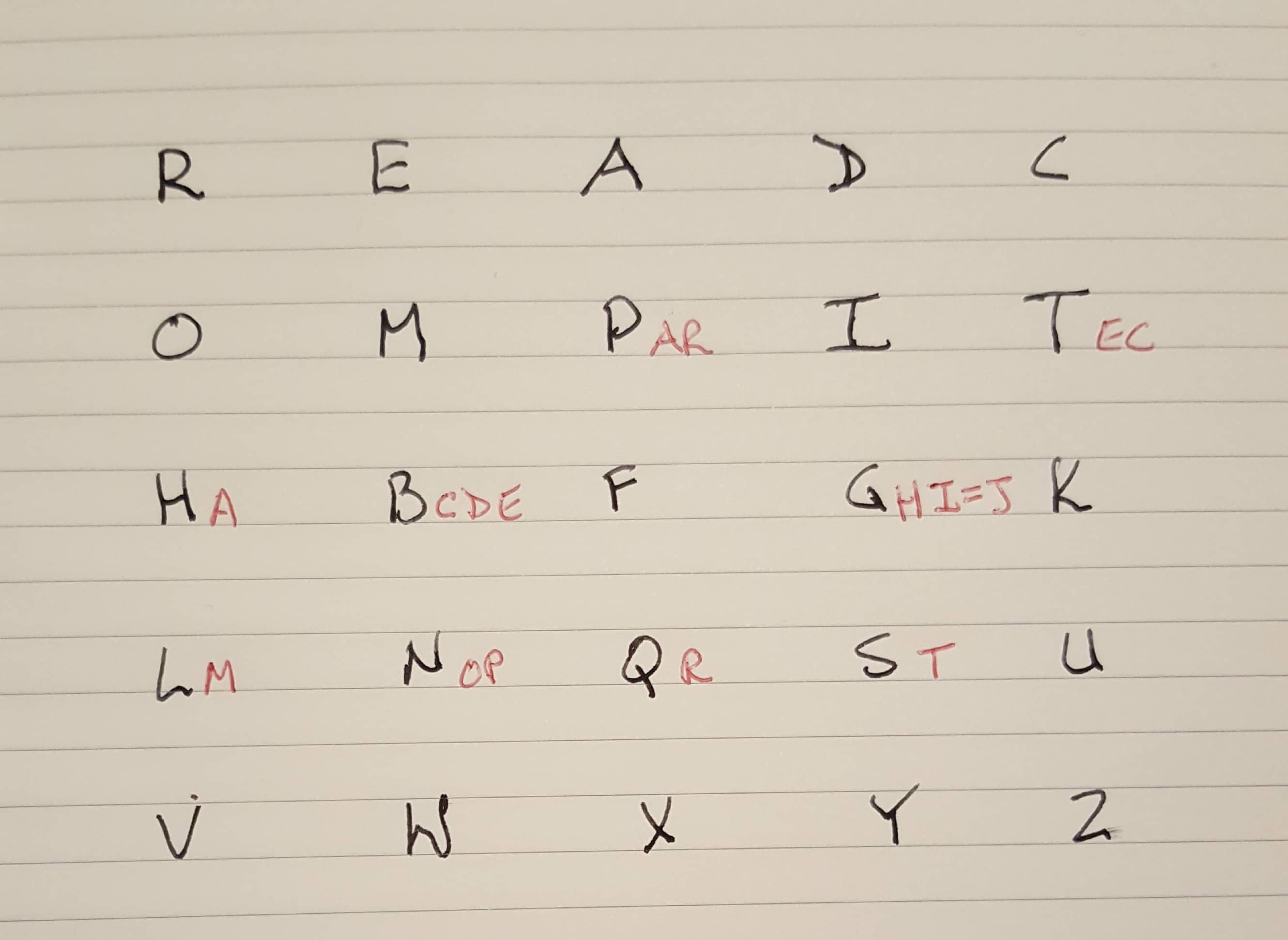

Шифр Playfair використовує 26 біграмів (дві літери) замість 26 монограм як ключ кодування. Це значно збільшує простір ключів шифротексту і робить аналіз частоти дуже важким. Повідомлення, кодовані Playfair, створюються шляхом побудови сітки з 5 на 5 букв, яка генерується випадковою короткою фразою, а потім заповнення решти сітки неповторними літерами з алфавіту. Ця сітка є ключем, і кожен, хто бажає розшифрувати повідомлення, повинен реконструювати цю ж сітку. Звідси можна зробити висновок, що одержувач також повинен знати ту саму коротку фразу, яка використовується для шифрування повідомлення, яку визначити набагато важче, ніж просте обертове число.

Проникливі читачі зрозуміють, що 5 х 5 = 25, але латинським алфавітом є 26 літер. Для цього, букви I і J, як правило, використовуються як взаємозамінні. Будь-які два листи також можуть бути використані, але ця інформація повинна бути передана одержувачу, щоб переконатися, що вони правильно розшифрували повідомлення..

Після того як сітка була побудована, користувачі повинні були знати лише 4 простих правила для шифрування або розшифрування повідомлення. У письмовій статті важко зрозуміти ключ, тому я створив сітку Playfair для ілюстрації. Я використав словосполучення ЧИТАТИ КОМПАКТИЧНО як ключову фразу. Виписавши це, я починаю писати алфавіт, щоб заповнити решту сітки. Пам’ятайте, що кожна буква може бути в сітці лише один раз, і я і J є взаємозамінними. Це дає мені ключ Playfair, як на зображенні нижче. Букви червоного кольору були опущені, оскільки вони вже з’являються в сітці.

Майте на увазі, що фаза ЧИТАЙТЕ КОМПАНІЧНО – це лише випадкова фраза для побудови сітки. Це не зашифрований текст. Ця отримана сітка буде використана для шифрування вашого простого тексту.

Одноразові колодки (ОТП) – 1882 рік

Одноразовий майданчик (OTP) відноситься до симетричної системи шифрування за допомогою клавіш, які змінюються з кожним повідомленням. Якщо ключі справді є одноразовими, то шифротекст був би надзвичайно стійким до криптоаналізу. Ці клавіші були написані буквально на колодках паперу, і оскільки кожна клавіша використовується лише один раз, назва One Time Pad застрягла.

На практиці OTP важко правильно розгорнути. Як симетрична система, він вимагає, щоб відправник і всі одержувачі мали однакову книгу OTP. Він також має суттєвий недолік у тому, що повідомлення не може бути довше, ніж використовуваний майданчик. Якби це було, то частину майданчика довелося б повторно використовувати, що значно послаблює шифротекст до криптоаналізу.

OTP і досі застосовуються в деяких військових для швидких тактичних повідомлень на місцях.

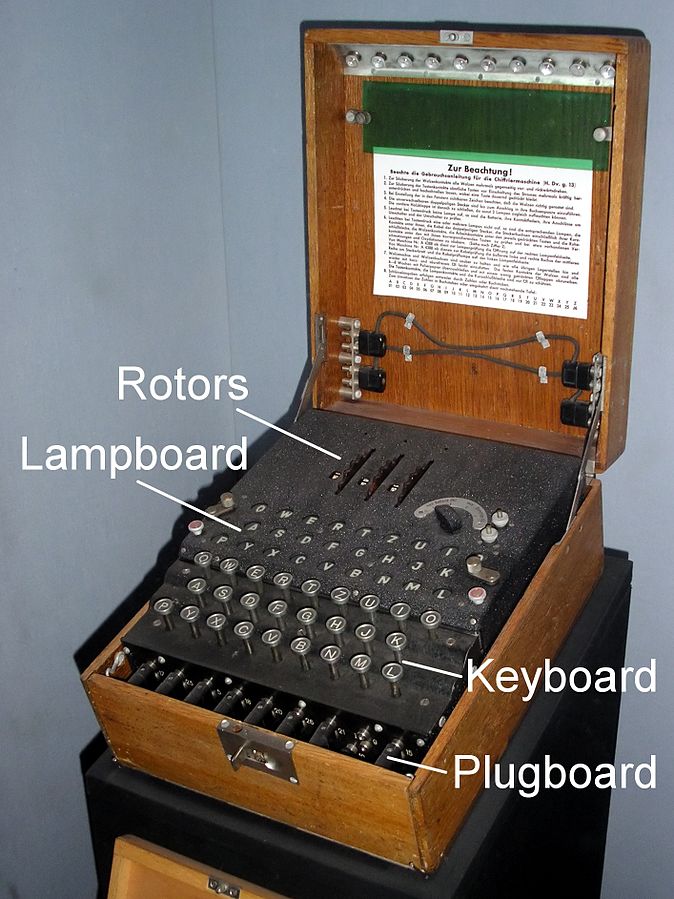

Еніма – 1914 рік

Створений громадянином Німеччини Артуром Шербіусом після Першої світової війни для комерційних цілей, машина Enigma – це машина для шифрування з поліалфабетом. Машина складалася з клавіатури, світлової панелі та деяких регульованих роторів. Оператори встановлюють положення роторів, а потім набирають повідомлення на клавіатурі. Під час введення кожної літери на світлому майданчику засвітиться відповідна літера. Це був зашифрований лист, який формував шифротекст. Одержувачі повинні знати правильні налаштування роторів, і тоді вони виконують той самий процес. Однак, оскільки одержувач вводиться в кожну букву шифротексту, відповідною літерою, яка буде висвітлюватися, буде буква в прямому тексті.

Німецькі військові вдосконалили машину, додавши тарілку, і тому вважали її непорушною і використовували Enigma для всього. Бюро шифрів польського генерального штабу зламало німецьку військову “Енігму” в 1932 році. Вони змогли відмовити машину від інформації, отриманої поганою експлуатаційною безпекою (OpSec) німецьких користувачів Enigma. Однак вони не змогли насправді розшифрувати повідомлення, поки французи не поділилися інформацією про Enigma від одного зі своїх німецьких шпигунів.

Польське Бюро Політичних Шифрів було в змозі читати німецький трафік Enigma протягом багатьох років, поки постійний прогрес Німеччини в системі не ускладнив це. У той момент, безпосередньо перед початком Другої світової війни, Великобританія та Франція були введені в складку, а моніторинг та розшифровка трафіку Enigma стали частиною Project Ultra.

Загальновизнано, що здатність союзників розшифровувати рух Enigma скоротила результат Другої світової війни на кілька років.

Шифри сімейства HA 1993 – 2012

SHA – це сімейство алгоритмів, які використовуються для хешування, а не шифрування і опубліковані Національним інститутом стандартів і технологій (NIST). Оригінальний шифр SHA, опублікований у 1993 році, тепер позначений SHA-0 для того, щоб відповідати умовам іменування наступних версій.

Як SHA-0, так і SHA-1 (вийшов у відставку в 2010 р.) Було виявлено, що вони не можуть відповідати стандартним ознакам хешу (перелічених у розділі термінології) і більше не використовуються. HMAC-SHA1 як і раніше вважається неперервним, але SHA-1 у всіх ароматах слід відмовитися на користь вищих версій, де це практично.

Поточні шифри SHA-SHA-2 та SHA-3 (2012) використовуються і сьогодні.

MD5 Hash – 1991 рік

MD5 – алгоритм хешуваннявання, розроблений у 1991 році для вирішення проблем безпеки в MD4. До 2004 року MD5 по суті був розбитий натовпами, що показали, що MD5 дуже вразливий до атаки на день народження

Відбитки пальців MD5 надаються сьогодні для перевірки файлів чи повідомлень. Але оскільки він криптографічно зламаний, хеші MD5 можуть покладатися лише на виявлення ненавмисних змін у файлі чи повідомленнях. Навмисні зміни можна замаскувати через слабкість алгоритму.

Сучасні шифри

Криптографія сьогодні широко використовується в Інтернеті. Значна частина наших інтернет-заходів шифрується за допомогою TLS (Транспортний рівень безпеки), а ключі обмінюються за допомогою асиметричного процесу.

Комп’ютери надзвичайно добре обробляють дані за допомогою алгоритмів. Як тільки на місце події прибули комп’ютери, розробка шифрів вибухнула. Комп’ютери – це не лише чудовий інструмент для створення криптографічних шифрів, вони також надзвичайно корисні для розбиття криптографічних шифрів за допомогою криптоаналізу. Це означає, що збільшення потужності комп’ютера завжди повідомляється про розробку нових шифрів і відкликання старих шифрів, оскільки їх тепер занадто легко зламати.

Завдяки цій нескінченній битві за обчислювальну потужність комп’ютери, що використовують Інтернет, зазвичай підтримують великий список шифрів у будь-який момент часу. Цей список шифрів називається шифровим набором, і коли два комп’ютери підключаються, вони діляться списком шифрів, які вони підтримують, і загальний шифр узгоджується для здійснення шифрування між ними. Цей процес існує для забезпечення найбільшої взаємодії між користувачами та серверами в будь-який момент часу.

Такі шифри, як Enigma та DES (Standard Encryption Standard), були порушені і більше не вважаються безпечними для використання в криптовалютах. На сьогоднішній день RSA (Rivest, Shamir, Adleman) і AES (Advanced Encryption Standard) вважаються безпечними, але в міру збільшення обчислювальної потужності вони також впадуть на один день, і для подальшого використання криптографії доведеться розробляти нові шифри. павутина.

Криптографія відкритого ключа

Криптографія відкритого ключа – це асиметрична система, яка сьогодні широко використовується людьми та комп’ютерами. Ключ, який використовується для шифрування даних, але не розшифровується, називається відкритим ключем. У кожного одержувача є власний відкритий ключ, який широко доступний. Відправники повинні використовувати відкритий ключ призначеного одержувача для кодування повідомлення. Тоді одержувач може використовувати секретний ключ супутника, який називається приватним ключем, для розшифрування повідомлення.

RSA – основний шифр, який використовується в криптографії відкритого ключа. Шифр RSA множує два дуже великих простих числа разом як частина процесу генерації ключів. Його сила покладається на той факт, що супротивник повинен був би правильно розподілити цей продукт на два первісних числа, які були спочатку використані. Навіть з сьогоднішніми обчислювальними можливостями, що в більшості випадків неможливо. Ви можете згадати, що факторизація – це процес зменшення числа до двох найменших чисел, які можна помножити разом, щоб отримати вихідне число. Прості числа мають лише два чинники, 1 і вони самі. Більш докладно описую криптографію відкритого ключа..

Асиметричні шифри повільніші, ніж симетричні шифри, але реалізація асиметричного криптовалюти відкритим ключем має одну виразну перевагу: оскільки відкритий ключ не може використовуватися для розшифровки повідомлень, він може бути переданий відправника без будь-яких гарантій. Таким чином, немає потреби в обох сторонах обмінюватися ключами до обміну своїм першим зашифрованим повідомленням.

Для дрібних речей, таких як електронні листи, асиметрична криптографія – це добре, але для шифрування великих масштабів, таких як цілі диски або резервні копії файлів, це занадто повільно. Більшість масштабних криптосистем сьогодні використовують гібридний підхід; асиметрична криптовалюта використовується для обміну симетричними ключами, а потім симетричні ключі використовуються для власне процесів шифрування та дешифрування..

Нерозривний шифротекст

Зважаючи на нашу обчислювальну потужність сьогодні, може здатися неймовірним з’ясувати, що є кілька дуже старих шифртекстів, які ще не розшифровані.

Останній лист вбивці Зодіака

Вбивця Зодіак був серійним вбивцею, який тероризував Каліфорнію протягом кількох років наприкінці 60-х. За цей час вбивця надіслав до поліції 4 шифрові повідомлення, з яких четвертий залишається нерозбитим на сьогодні.

Є деякі твердження, що люди зламали цю останню шифру, але нічого, що витримало перевірку.

Три заключні повідомлення Enigma

Ще не всі повідомлення Enigma були розшифровані. Хоча для цього мало військової цінності, існує проект Enigma @ Home, який прагне розшифрувати декілька решти повідомлень з 1942 року. Так само, як і інші @ home проекти, такі як SETI @ Home, проект використовує запасні цикли процесора на комп’ютерах членів, щоб намагання розшифрувати підсумкові повідомлення.

Що далі?

Обчислення – це ще молода наука. Ми все ще не працюємо з “версією 1”, це означає, що наші комп’ютери все ще обмежені двійковими функціями “нулі” та “нулі”. Квантові обчислення, ймовірно, наступна велика річ у обчисленнях, і це кардинально змінить спосіб роботи обчислень, а не просто збільшує обробну потужність, щоб обробити більше і нулів. Квантова механіка має цей дивний належним чином названий «суперпозиція», що означає, що щось може знаходитися в більш ніж одному стані, поки воно не спостерігається. Найвідоміший мислительний експеримент, який ілюструє суперпозицію, – це кішка Шродінгера, де кішка в коробці є і живою, і мертвою, поки вона не обвалиться в один із цих станів, коли її спостерігають.

При обчисленні це означає, що кубіти (квантові біти) можуть мати два стани замість двійкового стану. Хоча біт може бути лише 1 або 0, кубіт може бути обом через поняття суперпозиції. Це не тільки робить важку математику, таку, яку використовували для розбиття великої кількості, майже тривіальну для виконання, але це також може передвіщати кінець атак Main-In-The Middle.

Ще одна властивість квантової передачі – поняття «інтерференція». Інтерференція – це поведінка субатомних електронів, які проходять через бар’єр, а потім знову відтворюються з іншого боку. Втручання може мати місце лише в тому випадку, якщо його ніхто не спостерігає (дерево, ліс, хтось?). Тому теоретично було б неможливо перехопити повідомлення, пропущене через квантову систему, не відкриваючись. Шлях електронів змінювався б шляхом спостереження і перешкод більше не відбуватиметься, таким чином вказуючи, що повідомлення спостерігається. У кращого квантового комп’ютера на даний момент є кілька кубітів, але технологія швидко прогресує.

«Скітале» Лурігена. CC Share-A-Like 3.0