Що таке нюхання пакетів і як це можна уникнути?

Ваша діяльність в Інтернеті передається через безліч маршрутизаторів і комутаторів на шляху до місця призначення. Ці пакети сприйнятливі до збору та аналізу в кожній з цих точок через процес, який називається нюхом пакетів. Ця стаття пояснює, що таке нюхання пакетів, та кілька практичних порад, як цього уникнути.

Дивись також: Найкращі сніфери для пакетів та мережеві аналізатори

Існує багато форм мереж, і найпоширенішою з усіх є TCP / IP. Ця абревіатура розшифровується як протокол управління передачею через Інтернет-протокол, що просто означає, що мережа передає пакети TCP на цільові комп’ютери з використанням IP-адрес. Критична частина цього опису – це пакети слів. На відміну від того, що нам говорять наші очі, такі речі, як веб-сторінки та електронні листи, не пересуваються через Інтернет в цілому. Вони розбираються на кінці відправлення на невеликі пакети даних і знову збираються на кінці прийому в початковий формат. Поки ці пакети даних подорожують по Інтернету, вони піддаються підслуховуванню та навіть модифікації. Ця методика розмовно називається нюхуванням пакетів, і її здійснюють Інтернет-провайдери, уряди, рекламні компанії та недобрі хлопці. У цій статті ми розглянемо способи убезпечити себе від нюху пакетів.

Що таке нюхання пакетів?

Щоб зрозуміти, як відбувається нюхання пакетів, корисно зрозуміти, як працює маршрутизація в Інтернеті. Веб-сторінки та електронні листи не надсилаються через Інтернет неушкодженими як один документ. Швидше за все, сторона відправки (ваш комп’ютер) розбиває їх на багато невеликих пакетів даних. Ці пакети адресовані IP-адресою на кінці прийому, яка, як правило, зобов’язана підтвердити отримання кожного отриманого пакету. Для того, щоб це підтримати, кожен пакет містить IP-адресу відправки та отримання, а також багато іншої інформації.

Ці пакети не передаються від відправника до одержувача одним махом. Швидше за все, кожен пакет проходить Інтернет по маршруту до місця призначення, проходячи через ряд пристроїв управління трафіком, таких як маршрутизатори та комутатори. Кожен раз, коли пакет проходить через один з цих пристроїв контролю трафіку, він піддається захопленню та аналізу.

Примітка про маршрутизацію та конвергенцію

Роль маршрутизаторів у цьому процесі полягає буквально в маршрутизації трафіку до місця призначення. Маршрутизатори в Інтернеті мають деяке уявлення про те, де знаходиться IP адреса призначення, або принаймні вони знають, куди відправити пакет, якщо вони безпосередньо не підключені до пункту призначення. Ця методика називається конвергенцією, оскільки пакети з усього світу сходяться за призначенням внаслідок маршрутизації. Розглянемо велике місце, наприклад, Facebook. До нього потрапляє трафік з усього світу. Оскільки ці пакети наближаються до фактичних серверів Facebook, розрізнений трафік перетворюється на дуже зайнятий розділ Інтернету. Маршрутизатори в цих місцях повинні бути дуже надійними та надійними.

Простішим порівнянням може бути розгляд автомагістралі, що має сотні позашляхових трамп у різні міста. Весь рух, який призначений для міста Quahog, забере на вихід Quahog зі шосе. Це форма зближення в тому, що ці автомобілі – це лише окремі автомобілі, які, схоже, не мають нічого спільного, поки всі вони не почнуть виїжджати в Quahog. Якщо спостерігач хотів оглянути всі автомобілі, що їдуть до цього міста, має сенс сидіти біля виходу на шосе Quahog, оскільки 100% автомобілів, які виїжджають на цей вихід, представляють цікаві машини. Мало сенсу сидіти в іншому місці на шосе та оглядати машини, тому що лише частина цих призначається для Quahog. Програма спостереження PRISM АНБ використовує цю методику; нюхаючі пакети NSA «припаркуються» до маршрутизаторів, найближчих до великих Інтернет-провайдерів, таких як Google та Facebook, щоб зібрати якомога більше трафіку, призначеного для цих сайтів..

Хто пакет нюхає?

Кожен, хто має доступ до маршрутизатора, може здійснити збір пакетів та наступний аналіз. Оскільки користувачі Інтернету, як правило, не мають уявлення про те, як здійснюється їх маршрутизація, неможливо дізнатися, хто може спостерігати за цим трафіком. Однак історія показує, що наступні суб’єкти протягом багатьох років брали участь у нюханні пакетів з різних причин.

Примітка про маршрутизатори

Більшість із нас, напевно, замислюються про wifi роутер у наших будинках, коли чуємо слово роутер. Це абсолютно правильно. Побутовий маршрутизатор у вашому будинку виконує таку ж роботу, як і великі комерційні маршрутизатори в Інтернеті. Ваш домашній маршрутизатор несе відповідальність за отримання трафіку з різних підключених до Інтернету пристроїв у вашому домі та їх маршрутизацію до Інтернету. Він також несе відповідальність за прийняття трафіку відповідей з Інтернету та його маршрутизацію до певного пристрою, який його запитував. Єдина реальна відмінність полягає в тому, що інтернет-маршрутизатори роблять це для мільйонів пристроїв, тоді як ваш домашній маршрутизатор не вирішує таке монументальне завдання.

Урядові установи

Сполучені Штати

Документи Сноудена виявили масштабний апарат спостереження під назвою PRISM, який уряд Сполучених Штатів впроваджував таємно роками. Зокрема, Агенція національної безпеки (АНБ) здійснює пасивний збір інтернет-трафіку, призначеного для великих інтернет-сайтів, таких як Facebook, Google та інші. NSA має масштабні інструменти аналізу, такі як XKeyscore, які дозволяють йому пізніше шукати зібрані пакети..

Об’єднане Королівство

Сполучене Королівство має аналогічну систему нагляду за пасивним збором під назвою Tempora. Великобританія займає унікальне місце в тому, що більша частина її інтернет-трафіку надходить до Великобританії за допомогою підводних оптичних кабелів. Це забезпечує єдину точку входу та виходу до Великобританії та з неї, а пристрої збору Tempora працюють у цих місцях.

Ще близько десятка країн, як відомо, проводять масовий нагляд за Інтернетом. Весь Інтернет-спостереження потребує певної форми збору та аналізу пакетів.

Бізнес

Інтернет-спостереження не обмежується урядами. Промисловий шпигунство є справою десятиліть, і немає сумнівів, що деякі корпорації використовують методи, щоб визначити, чим займаються його конкуренти. Агенти шпигунства для бізнесу, як правило, не мають розкішних урядових ордерів вимагати доступу до внутрішніх мереж та маршрутизаторів для збору пакетів. Тому більшість шпигунств на промисловому рівні в Інтернеті, ймовірно, покладаються на перевірені та справжні методи, такі як фішинг, щоб отримати доступ до внутрішніх мереж. Після отримання сліду в цільовій мережі збір та аналіз пакетів даних можуть сприяти великому знанню.

Рекламодавці

Рекламні агенції, як відомо, є недобросовісними, особливо рекламні агенції в Інтернеті. Такі агенції, як правило, оплачуються одним із двох способів: або кількістю оголошень, які вони показують (вартість тисячі – CPM), або кількістю кліків оголошення, які збирають рекламу (Pay Per Click – PPC). В будь-якому випадку, чим більше показів отримує оголошення, тим вище ці числа. Рекламодавці можуть використовувати нюху пакетів або для користувачів опитування, щоб оцінити їх ринкові смаки, або – що ще гірше – вводити рекламу у вхідні пакети під час проходження.,

Компанія Comcast виявила, що нюхає пакети у своїй мережі, щоб визначити оптимальне місце для введення реклами на довільні веб-сторінки, які переглядали її користувачі..

Окрім етичних питань модифікації вмісту, який не належить до Comcast, а також не є його мережею, не потрібно багато фантазії, щоб спекулювати на інших речах, які можуть бути введені в пакети на шляху. Відомо, що Інтернет-оголошення містять зловмисне програмне забезпечення у багатьох випадках. Коли такий актор, як рекламодавець, може взяти на себе трафік, призначений для вашого комп’ютера, і вставити довільний вміст, багато з якого, як відомо, є зловмисним програмним забезпеченням, що уникає багатьох захистів, які ви можете встановити самостійно.

Відмінна демонстрація цього вміщена на сайті Steal My Login (не використовуйте справжнє ім’я користувача / пароль для тестування). Ця сторінка намагається продемонструвати, як зловмисник може вкрасти ваші дані для входу, якщо він зможе ввести один рядок коду на сторінку входу. У той час як Comcast вводив рекламу через javascript, зловмисник може так само легко вводити JavaScript, який мовчки краде ваші облікові дані.

Погані хлопці

Погані хлопці завжди ні до чого хорошого. Багато з них є кваліфікованими та можуть використовувати найрізноманітніші методи, щоб викрасти інформацію у вас. Фішинг залишається методом номер один, за допомогою якого погані хлопці отримують доступ до такої інформації, як реєстрація та фінансові дані. Але фішинг – це не лише один тип інформації. Звичайний громадянин може зазнати фішингу за інформацію про свої кредитні картки, яку поганий хлопець може потім продати для отримання прибутку. На відміну від цього, системний адміністратор у банку може бути підданий фішингу за їхніми реєстраційними даними. Тоді поганий хлопець може ховатися у внутрішній мережі банку, нюхати пакети та збирати фінансові дані про всіх клієнтів банку. Багато підступних і глибоко проникаючих атак починаються з простого фішинг-електронного листа.

Ще один дуже поширений вектор для менших масштабів поганих хлопців – це встановити підроблену точку бездротового доступу в громадських місцях, таких як кав’ярні, та зібрати пакети даних про нічого не підозрюючих людей, які мимоволі підключились до неї..

Зловмисне програмне забезпечення може містити пакетні сніфери, які відстежують активність користувачів в Інтернеті, передаючи дані назад в центр команд і контролю хакера. Зловмисне програмне забезпечення VPNFilter, яке заразило півмільйона бездротових маршрутизаторів у понад 50 країнах, включило в свою третю стадію sniffer пакетів. VPNFilter перехоплює пакети даних, що містять облікові дані для входу, та надсилає їх хакерам через мережу Tor.

Чому мені це погано??

Перегляд вашого трафіку погано з кількох широких причин і сотень менших причин.

Персональна інформація

Поміркуйте, скільки особистого бізнесу ви ведете в Інтернеті. Більшість із нас займаються банківською діяльністю, налаштовують лікарські зустрічі, пишуть електронні листи з особистими даними та ведуть тривалі чати з нашими друзями та родиною в Інтернеті. Скільки цієї інформації ви хотіли б оприлюднити, або принаймні, щоб її читали інші люди?

Легко уявити поганих хлопців, які крадуть номери вашої кредитної картки, а як бути з більш тонкою інформацією? Чи хотіла б ваша страхова компанія дізнатися, що у вас недавно була ангіограма? Чи хотів би ваш роботодавець, який скоро стане новим, знає, що ви щойно запланували зустріч у сімейній клініці? Чи хотів би ваш банк знати, що ви нещодавно втратили роботу? Причина, яку ми називаємо клас інформації “особистою інформацією”, полягає в тому, що це особиста інформація, і ми повинні контролювати розподіл цих знань.

Так, у вас є що приховувати

Є група людей, які займають позицію, що їм байдуже, чи їх обстежують через Інтернет, бо “мені нічого не приховувати”. Відверто кажучи, це свідчить про принципове нерозуміння проблеми. Нюхання пакетів проводиться поганими хлопцями, які намагаються нанести шкоду настільки, наскільки це правоохоронні органи. Оскільки немає способу налаштувати пакет даних, щоб правоохоронці могли його прочитати, але не погані хлопці, іншого висновку, ніж у нас усіх, дійсно, є що приховувати.

Ділова інформація

Підприємства, як правило, ведуть себе за завісою секретності щодо своїх майбутніх починань. Бізнес, який веде переговори про придбання конкурента або будівництво нового місця на стратегічному місці, може раптом стати дуже неблагополучним, якби ця інформація потрапила в чужі руки. Що стосується нерухомості, то, як правило, бізнес має велику точку “йти, не ходити”, коли вкладаються великі інвестиції. Якщо конфіденційна інформація просочилася після цього моменту, бізнес може втратити великі гроші. Це може призвести до втрати робочих місць, а в менших регіонах – до реального економічного впливу. Один із способів, як ця інформація просочується, – це промислове шпигунство, яке може включати в себе нюхання пакетів небезпечними електронними листами та повідомленнями.

Як убезпечити себе від нюху пакетів

Для того, щоб зрозуміти, як захистити себе від нюху пакетів, важливо знати, як виглядає ваш трафік в різних сценаріях. Я зосереджусь увагу на Інтернеті, але ті самі принципи застосовуються для будь-якого спілкування в Інтернеті, наприклад електронної пошти та обміну повідомленнями. Використання простого незашифрованого HTTP – це гірша можлива позиція безпеки. Використання HTTPS (зашифрованих SSL сеансів) забезпечує більш високий захист, але не стільки захист, скільки може забезпечити VPN.

По-перше, почнемо з форми для входу на незашифрованому веб-сайті лише за допомогою HTTP. Я думаю, що на сьогоднішній день досить відомо, що якщо ви вводите дані на веб-сайт, який не відображає HTTPS та / або блокування в його адресному рядку, це не захищено. Незважаючи на це, вражаюча кількість операторів веб-сайтів досі не впровадила HTTPS на своїх сторінках входу, що залишає їх користувачів у дуже поганому стані безпеки.

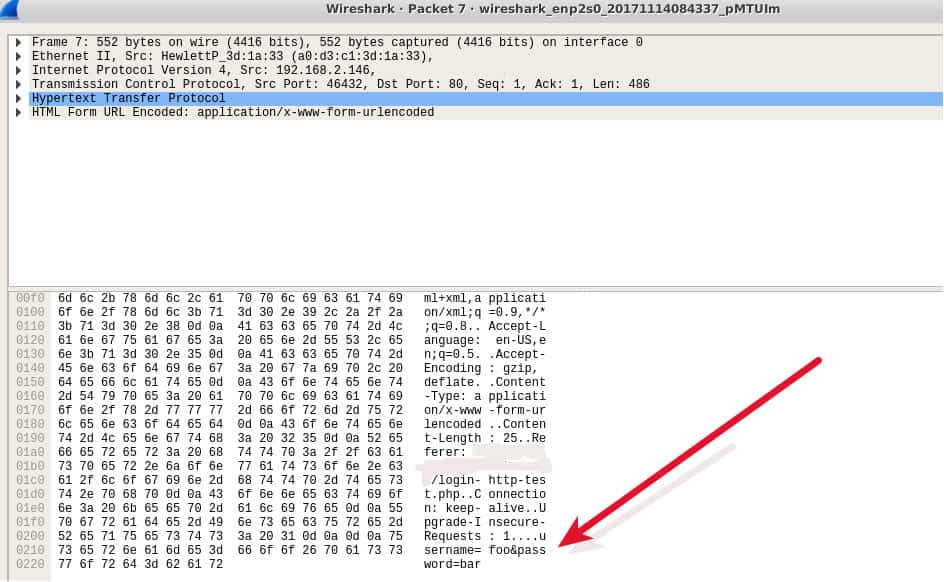

Я створив макетну сторінку входу та ввійшов у систему з foo ім’ям користувача та рядком паролів. На цьому скріншоті показано захоплення Wireshark цього входу. Спостерігач може легко бачити моє ім’я користувача та пароль і використовувати його згодом для входу в мій обліковий запис.

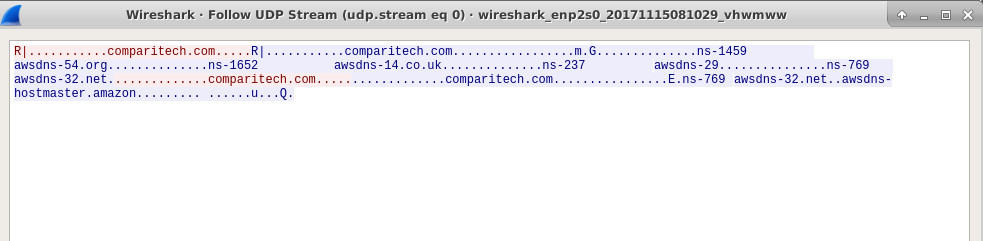

Далі я відвідав веб-сайт Comparitech, який примушує користувачів до HTTPS. Я набрав comparitech.com у свій браузер, щоб розпочати це. Перше, що трапиться – це те, що моя система зробила незашифрований пошук DNS, щоб отримати IP-адресу comparitech.com.

Ця інформація повідомляє будь-якому спостерігачеві, що я збираюся відвідати веб-сайт Comparitech.

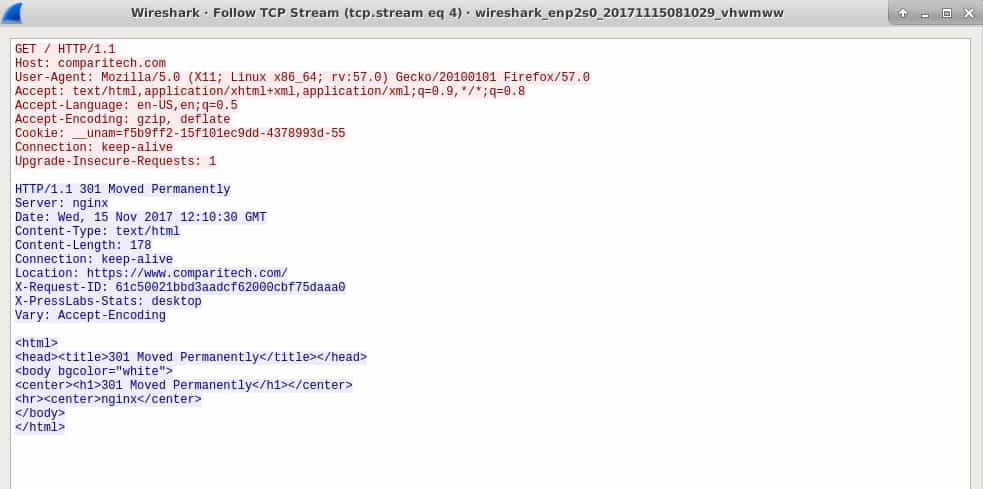

Потім мій браузер намагався підключитися до comparitech.com. Ми можемо побачити, що веб-сайт забороняє незашифровані HTTP-з’єднання, тому він надсилає заголовки назад до мого браузера, які вказують йому повторити спробу HTTPS:

Мій браузер робить це і з цього моменту сеанс шифрується. Цей процес трохи краще, ніж звичайний HTTP, оскільки моє подальше вхід на сайт, а також усі інші мої дії на сайті тепер зашифровані. Але цей процес все ще надав спостерігачеві інформацію про те, що я відвідав веб-сайт Comparitech. Це називається метаданими, і це суть того, як більшість державних програм нагляду виправдовують їх шпигунство. Ці програми намагаються стверджувати, що метадані не є цінними, але це явно не відповідає дійсності. Знання, куди люди ходять в Інтернет, має велике значення.

Це скріншот того, що спостерігач може бачити мою діяльність на сайті за допомогою HTTPS. Це здебільшого зашифровані хитрощі.

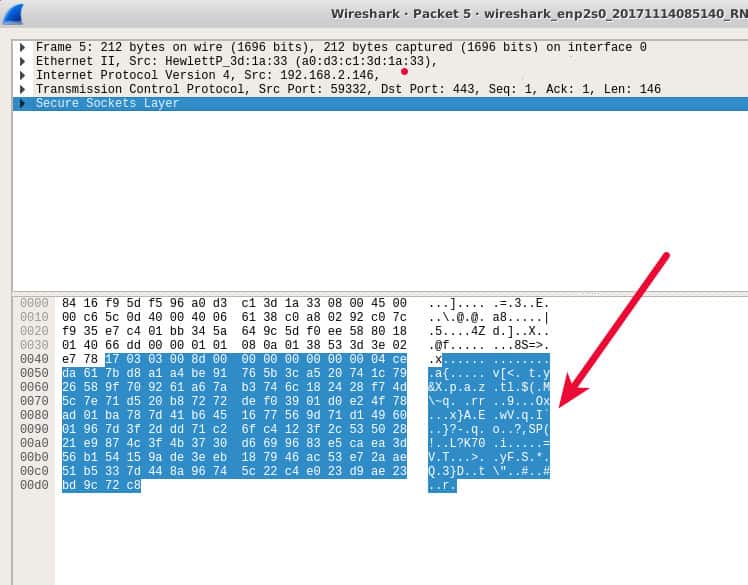

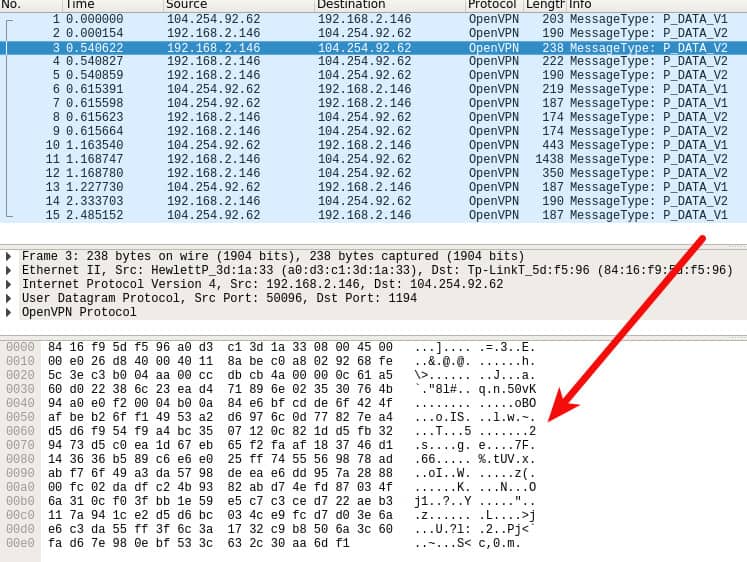

Нарешті, я захопив кілька пакетів, коли мій VPN працює. У цьому випадку все шифрується. Єдине, що може отримати спостерігач від спостереження за моїм трафіком, – це купа зашифрованих пакетів OpenVPN, призначених для сервера OpenVPN.

Мій трафік шифрується масово на моєму комп’ютері до того, як він буде відправлений через VPN, і він не розшифровується, поки не надійде на сервер VPN. Потім сервер VPN знімає шар шифрування, який він додав на кінці відправлення, а потім відсилає трафік до місця призначення від мого імені.

Зауважте, що я також маршрутизую свій DNS через свою VPN, тому навіть мої запити DNS зашифровані та невидимі для спостерігача.

На основі цих прикладів захоплення пакетів правила захисту від нюху пакету:

Використовуйте VPN постійно

Наведені вище пакети показують, що VPN-з’єднання забезпечують найбільш повний захист. Ваш трафік повністю зашифрований, і якщо ви переконаєтесь, що ваші запити DNS також проходять через VPN, цілі призначення не можуть бути отримані.

Єдиною стороною, яка може бачити ваш трафік, є ваш постачальник VPN, оскільки їм потрібно видалити шифрування VPN, щоб побачити, куди повинен рухатися трафік. Вам потрібно мати певний рівень довіри до свого постачальника VPN, щоб вони не виконували такі дії, як реєстрація вашого трафіку.

Ви можете підвищити рівень анонімності та конфіденційності, використовуючи Tor спільно з VPN. Є два основні способи, як це зробити, як пояснює Пол Бішофф у нашій статті про найкращі VPN для Tor користувачів.

Завжди використовуйте HTTPS, коли вони доступні

Якщо ви відвідуєте веб-сайт за допомогою HTTP, подивіться, чи прийме він з’єднання HTTPS, просто ввімкнувши https: // на панелі браузера перед адресою сайту. На багатьох веб-сайтах є сертифікати SSL, але сервіс веб-сайту активно не змушує відвідувачів використовувати його. Фонд Electronic Frontier підтримує надбудову для веб-переглядачів для Chrome, Firefox та Opera з назвою HTTPS скрізь, де це можна зробити для вас. Він намагатиметься підключитися до кожного веб-сайту, який ви відвідуєте, використовуючи HTTPS, без додаткових дій з вашого боку.

Варто зазначити, що вам слід продовжувати використовувати HTTPS, навіть якщо ви використовуєте VPN. Це пов’язано з тим, що зашифровані HTTPS корисні навантаження можуть розшифровуватися тільки веб-сервером призначення або вашим власним браузером. Постачальнику VPN доведеться розшифрувати шифрування VPN, яке воно додало до пакету, але він не зможе розшифрувати сам пакет HTTPS, а це означає, що ваш постачальник VPN зможе збирати лише метадані.

Ніколи не надсилайте дані форми за допомогою HTTP

Якщо у вас ситуація, коли ви просто не можете використовувати VPN або HTTPS, вам взагалі слід уникати надсилання даних на веб-сайт. Зокрема, це означає, що не заповнюйте будь-які вікна форм і не натискайте на будь-які кнопки форми на веб-сайті. Форми надсилають дані з вашого комп’ютера на веб-сервер, і найпоширеніші місця, які ми бачимо, це у формах для входу, контактних формах та інших сторінках, які збирають інформацію від вас.

Щоразу, коли ви надсилаєте дані на веб-сайт за допомогою незашифрованого HTTP, ці дані будуть добре видимі спостерігачеві. Перший скріншот у цьому розділі ілюструє, як легко бачити моє ім’я користувача та пароль у пакеті HTTP; будь-яка інформація, яку ви надсилаєте через HTTP, буде однаково видимою.