Що таке напад грубої сили (з прикладами) і як можна захиститись від них

Напад грубої сили – це метод, який використовується для отримання інформації про приватних користувачів, таких як імена користувачів, паролі, пароль та персональні ідентифікаційні номери (PIN-коди). Ці атаки, як правило, здійснюються за допомогою скрипту або бота для “Відгадайте” бажану інформацію поки щось не підтвердиться.

Злочини можуть здійснювати жорстокі напади, намагаючись отримати доступ до зашифрованих даних. Хоча ви можете подумати, що пароль захищає вашу інформацію, дослідження показали, що будь-який вісім символів пароль може бути зламаний менш ніж за шість годин. І це було ще у 2012 році на порівняно недорогій машині.

Напад грубої сили також може бути корисний спосіб для ІТ-фахівців перевірити безпеку їхніх мереж. Дійсно, одним із заходів сили шифрування системи є те, скільки часу знадобиться, щоб зловмисник досяг успіху в грубій спробі грубої сили.

Оскільки груба сила, безумовно, не є найскладнішою формою нападу, різні заходи можуть запобігти їх успіху. У цій публікації ми детальніше вивчаємо грубі напади, включаючи деякі приклади, а потім розкриваємо, як можна захистити їх.

Вступ до грубої атаки

Напади грубої сили часто називають жорстокими розтріскуваннями. Дійсно, груба сила – в даному випадку обчислювальна потужність – використовується для спроби зламати код. Замість того, щоб використовувати складний алгоритм, жорстока атака використовує скрипт або бот для надсилання здогадок, поки він не потрапить на комбінацію, яка працює.

Існує безліч інструментів, які легко допоможуть хакерам запустити грубі спроби. Але навіть написання сценарію з нуля не було б занадто великим розтяжкою для когось, хто задоволений кодом. Хоча ці атаки легко виконати, залежно від довжини та характеру пароля та використовуваної обчислювальної потужності, для успішної роботи вони можуть зайняти дні, тижні чи навіть роки..

Перш ніж ми подивимось на те, як помітити та запобігти жорстоким атакам, ми повинні відзначити деякі інші умови, які ви можете зіткнутися з цією темою.

Гібридні атаки грубої сили

Напад грубої сили використовує систематичний підхід до здогадки, який не використовується поза логікою. Подібні атаки включають: a словникова атака, які можуть використати список слів зі словника, щоб зламати код. Інші атаки можуть розпочатися із часто використовуваних паролів. Вони іноді описуються як грубі напади. Однак, тому що вони використовують певну логіку щоб вирішити, які ітерації можуть бути першими, вони більш точно називаються гібридними атаками грубої сили.

Зворотний напад грубої сили

Зворотний напад грубої сили включає використовуючи загальний пароль або групу паролів проти кількох можливих імен користувачів. Це не націлено на одного користувача, але може бути використане для спроби отримати доступ до певної мережі.

Найкращий захист від цього типу атаки – це використання надійних паролів або з точки зору адміністратора, вимагати використання надійних паролів.

Наповнення довірених даних

Наповнювальні дані – це унікальна форма нападу грубої сили використовує парушені пари імені користувача та пароля. Якщо відоме створення імені користувача / пароля, зловмисник може використовувати його для спроби отримати доступ до кількох сайтів. Отримавши в обліковому записі користувача, вони мають повний контроль над цим обліковим записом та доступ до будь-якої інформації, яку він має.

Заходи безпеки, такі як двофакторні питання автентифікації та безпеки, можуть допомогти запобігти пошкодженню таких атак. Однак найкращим захистом є те, щоб користувачі ніколи не використовували один і той же пароль для кількох облікових записів.

Мета нападу грубої сили

Щойно хакер робить успішну спробу входу, що далі? Відповідь – цілий спектр речей можна здійснити. Ось деякі основні з них:

- Крадіжка або викриття особистої інформації користувачів, знайденої в онлайн-акаунтах

- Збирання наборів даних для продажу третім особам

- Позиція власників облікових записів для розповсюдження підробленого вмісту або фішинг-посилань

- Викрадання ресурсів системи для використання в інших видах діяльності

- Розробка веб-сайту через отримання доступу до облікових даних адміністратора

- Поширення зловмисного програмного забезпечення або вмісту спаму або перенаправлення доменів на шкідливий вміст

Як уже згадувалося, напади грубої сили також можуть використовуватися для перевірки на вразливості в системі, тому не завжди є шкідливими.

Приклади грубої атаки

Напади грубої сили відбуваються постійно, і є багато важливих прикладів, про які можна говорити. Ми, мабуть, навіть не знаємо про багато минулих і тривалих нападів, але ось декілька, які з’явилися в останні роки:

- Алібаба: Масовий напад на 2016 рік на популярний сайт електронної комерції торкнувся мільйонів акаунтів.

- Magento: У березні 2023 року Magento довелося попередити користувачів про те, що до 1000 панелей адміністрування було порушено в результаті грубої атаки.

- Парламент Північної Ірландії: Також у березні 2023 року на рахунки кількох членів парламенту Північної Ірландії звернулися зловмисники.

- Вестмінстерський парламент: Попередня атака потрапила у Вестмінстерський парламент у 2023 році, де було порушено до 90 облікових записів електронної пошти.

- Firefox: На початку 2023 року було виявлено, що функцію головного пароля Firefox можна легко атакувати. Це означає, що протягом останніх дев’яти років, можливо, було відкрито багато облікових даних користувачів.

Навіть незважаючи на те, що злочинці часто використовують напади, вони може допомога тестуванню систем. Більше того, вони можуть запропонувати резервну копію для відновлення пароля, якщо інші методи вичерпані.

Як виявити грубу атаку

Не рідкість отримувати електронний лист від постачальника послуг, в якому повідомляється, що хтось увійшов у ваш обліковий запис із випадкового місця. Коли це станеться, можливо, ви стали жертвою жорстокої атаки. У цьому випадку бажано негайно змінити пароль. Можливо, ви навіть хочете регулярно змінювати свій пароль для конфіденційних облікових записів, на випадок, якщо ви стали жертвою невиявленої або незареєстрованої грубої атаки..

Якщо ви адміністратор мережі, для безпеки вашого веб-сайту та користувачів важливо шукати ознаки жорстокої атаки, особливо успішної. Незважаючи на те, що купа невдалих реєстрацій може бути отримана від забудькуватого користувача, швидше за все, сайт піддається атаці. Ось кілька ознак, на які слід звернути увагу:

- Кілька невдалих спроб входу з однієї і тієї ж IP адреси. Хоча це може бути результатом проксі-сервера, який використовує велика організація.

- Спроби входу з декількома іменами користувачів з однієї IP-адреси. Знову ж таки, це може бути просто від великої організації.

- Кілька спроб входу для одного імені користувача, що надходить з різних IP-адрес. Це також може бути одна людина, яка використовує проксі.

- Незвичайний зразок невдалої спроби входу, наприклад, за послідовною абетковою чисельною схемою.

- Аномальна кількість пропускної здатності, що використовується після успішної спроби входу. Це може сигналізувати про атаку, призначену для крадіжки ресурсів.

З точки зору користувача, може бути дуже важко дізнатися, чи порушено ваш рахунок через грубу силу. Якщо ви отримаєте сповіщення про порушення вашого облікового запису, найкращий спосіб дії – перевірити ваш обліковий запис на наявність будь-яких змін, які ви не внесли, та негайно змінити пароль..

Пов’язані: Що робити, якщо ваш обліковий запис або електронна пошта зламали

Що можна зробити, щоб запобігти грубій атаці

Атаки грубої сили можна легко виявити просто через велику кількість спроб входу. Ви думаєте, що запобігти атаці було б так само просто, як блокувати IP-адресу, з якої надходять спроби входу. На жаль, це не так просто, як хакери можуть використовувати інструменти, які передають спроби через відкриті проксі-сервери, щоб вони надходили з різних IP-адрес. Однак ви, користувач чи адміністратор, можете запобігти успішній атаці грубої сили:

- Використання або вимагає надійних паролів

- Дозволена обмежена кількість спроб входу

- Використовуючи використання CAPTCHA

- Встановлення затримок у часі між спробами

- Задавання питань безпеки

- Увімкнення двофакторної аутентифікації

- Використання кількох URL-адрес для входу

- Обмацування програмного забезпечення для атаки

Оскільки більшість заходів повинен реалізовувати адміністратор, у цьому розділі буде присвячено питання з тієї точки зору. Користувачі все-таки повинні брати до уваги області, в яких вони можуть допомогти зміцнити систему, наприклад, використовуючи надійні паролі та користуючись будь-якими додатковими функціями безпеки.

1. Сильні паролі

Якщо ви адміністратор мережі, ви можете допомогти запобігти успішним атакам грубої сили, вимагаючи від користувачів введення надійних паролів. Наприклад, вам може знадобитися певна довжина, і щоб пароль містив конкретні функції, такі як суміш великих і малих літер разом з цифрами та спеціальними символами.

З точки зору користувача, обов’язковий надійний пароль. Використання загального пароля або простого слова зі словника набагато полегшить інструмент нападу грубої сили приземлитися праворуч. Створення надійного пароля може бути важким, але ось кілька порад:

- Більш довгі паролі краще, оскільки для ітерацій знадобиться послідовний інструмент довше.

- Використання комбінації великих і малих літер, цифр та спеціальних символів зробить пароль сильнішим.

- Ніколи використання одного і того ж пароля для різних облікових записів не зробить вас менш вразливими до певних типів атак.

Звичайно, придумати і запам’ятати надійні паролі може бути складно, але є інструменти, які допоможуть вам. До них відносяться інструменти генератора паролів, інструменти перевірки міцності пароля та засоби керування паролями, такі як LastPass, KeePass, Dashlane та Sticky Password.

2. Обмежена кількість спроб входу

Однією загальною захистом від грубої атаки є просто обмеження кількості спроб входу на логічне число, можливо десь від п’яти до десяти. Якщо ви це зробите, просто пам’ятайте про це забезпечити якийсь метод відновлення щоб справжні користувачі переслідували, якщо вони заблоковані.

Наприклад, ви можете надати можливість відновлення, завдяки якому їх пароль можна змінити за допомогою підтвердження електронною поштою. Або ви можете надати контактний номер служби підтримки або електронну пошту, яку можна отримати у випадку блокування.

Ви також можете розглянути можливість встановлення обмеження часу на блок. Оскільки за короткий проміжок часу відбудеться безліч грубих нападів, тимчасовим блокуванням може бути все, що потрібно. Ви можете встановити час блокування на годину-дві, щоб мінімізувати негативний вплив на загальну роботу користувачів.

Майте на увазі, що це далеко не безпечний варіант і має багато потенційних проблем. Одне з питань цього заходу полягає в тому, що деякі інструменти жорстокої сили не тільки щоразу перемикають пароль, але й намагаються використовувати кожне ім’я для кожного користувача..

Якщо спроби стосуються різних облікових записів, один обліковий запис не буде заблоковано. Обмеження кількості спроби для кожної IP-адреси було б логічно, але як було сказано вище, для кожної спроби можуть використовуватися різні IP-адреси, і в цьому випадку цей захід не був би ефективним. Альтернативою було б блокувати на основі браузера або пристрою за допомогою файлів cookie.

Ще одна проблема цієї тактики – це те, до чого можна застосувати блокування збирати справжні імена користувачів у спробі відгадування імені користувача де лише реальні імена користувачів доставляють повідомлення про блокування. Крім того, блокування може фактично використовуватися стратегічно для блокування користувачів, щоб запобігти їх доступу до облікових записів.

З урахуванням усіх цих потенційних питань стратегія обмеженої спроби входу повинна використовуватися лише у відповідних обставинах.

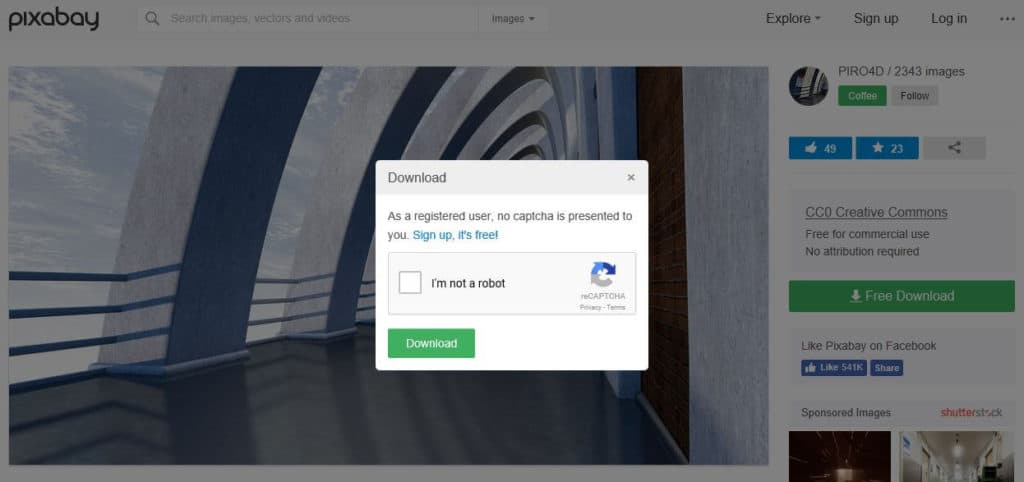

3. КАПТЧА

CAPTCHA (повністю автоматизовані тести громадського Тьюрінга, щоб розповісти про “Комп’ютери та люди”) існує вже більше двадцяти років. До них можна звикнути визначити, чи робиться людина спробою входу чи ні. Деякі CAPTCHA просто вимагають від користувача повторно вписати спотворений текст, встановити прапорець або відповісти на просте математичне запитання.

Інші трохи складніші і вимагають, щоб користувачі ідентифікували предмети на зображеннях.

Не дивно, що простота CAPTCHA означає, що їх не так складно обійти. Тим не менш, вони можуть хоча б представляти перешкоду для потенційних нападників. CAPTCHA можна використовувати в поєднанні з іншими тактиками цього списку, такими як необхідність використання CAPTCHA після певної кількості невдалих спроб входу..

4. Затримка в часі

Реалізація затримки на кілька секунд між спробами входу звучить рудиментарно, але насправді може бути дуже ефективною. Деякі напади грубої сили ґрунтуються на великій кількості спроб за короткий проміжок часу в надії швидко досягти правильної комбінації. Невелика затримка між спробами може серйозно сповільнити атаку до того, що не варто докладати зусиль. З іншого боку, затримка може бути ледь помітна середньому користувачеві.

Ця тактика працюватиме не для всіх атак, оскільки деякі розроблені так, щоб вони були навмисно повільними.

5. Питання безпеки

Хоча багато користувачів наполягають на застосуванні питань безпеки, їх використання може бути ще більшим для бойових зловмисників. Навіть при цілеспрямованих атаках, що включають особисту інформацію для конкретного користувача, важко отримати попередні питання безпеки.

Для кращого користувальницького досвіду ви могли запитувати відповіді щодо безпеки лише після певної кількості невдалих спроб входу або кожен раз, коли для входу використовується новий пристрій. Або, якщо ви виявили, що відбувається атака, це може бути вдалий час, щоб запитати, щоб усі користувачі відповідали на питання безпеки під час входу.

6. Двофакторна аутентифікація

Залежно від характеру вашої послуги, швидше за все, ви не хочете погіршувати роботу користувачів, застосовуючи двофакторне правило аутентифікації. Однак приємно надати цю функцію як варіант для більш безпечних користувачів.

Ви можете запропонувати простий двоступеневий процес, наприклад, облікові дані, за якими слідує електронна пошта, або ви можете дозволити користувачу вирішувати різні варіанти, включаючи облікові дані, соціальні мережі, електронну пошту, SMS тощо.

Зауважте, що існують дві різні форми аутентифікації цього типу, які часто плутаються або просто поєднуються разом. Двоетапна перевірка (2SV) зазвичай включає код підтвердження або посилання, які часто надсилаються через SMS або електронну пошту.

Двофакторна аутентифікація (2FA) зазвичай використовується різні форми перевірки як другий фактор. Це може включати такі речі, як клавіатури або фольги, або біометричні методи ідентифікації, такі як відбитки пальців або сканування сітківки..

7. Унікальні URL-адреси для входу

Оскільки конкретних варіантів для блокування спроб грубої сили насправді не існує, розумно реалізувати численні стратегії оборони. Деякі з них можуть просто включати диверсійну тактику. Одним із таких методів є надайте різні URL-адреси для користувачів, з яких можуть увійти. У цьому випадку кожен користувач має або унікальну URL-адресу для входу, або використовує URL-адресу, спільну з набором інших користувачів.

Цей метод був би особливо корисним у запобіганні атак, що використовуються для збирання імен користувачів, оскільки кожна URL-адреса надаватиме обмежений обсяг інформації. Це далеко не першокласний метод, але це може уповільнити атаку.

8. Обмацуйте систему

Інша можлива диверсийна тактика – переключити речі, щоб збити з пантелику зловмисника (вірніше, програмне забезпечення, яке використовується). Наприклад, деякі боти навчаються розпізнавати помилки, але ви можете їх використовувати переадресація на різні сторінки відмов для одночасних невдалих спроб входу. Це означатиме, що зловмисникові потрібно було б принаймні активізувати справи з більш досконалим програмним забезпеченням.

Інші варіанти включають дозвол доступу до облікового запису, але потім запит пароля на новій сторінці чи навіть надання доступу до облікового запису з дуже обмеженими можливостями.

Крім того, ви можете використовувати зворотний метод і вставити помилкову помилку входу в код веб-сторінки. Навіть при успішній спробі входу, бот може бути підманути, щоб доставити це як невдалу спробу. Ця форма обфускування часто використовується, щоб ускладнити автоматизовану атаку, щоб зрозуміти, чи вдала атака грубої сили не вдалася чи вдалася.

Інші форми омертвіння також можуть допомогти захистити від жорстокої спроби. Цієї тактики може бути достатньо, щоб скинути середнього чоловіка, який просто шукає слабкої системи для проникнення. Але ці хитрощі, ймовірно, можуть обійти рішучим нападником і можуть зажадати великих зусиль уперед.

Підсумок для захисту від нападів грубої сили

Як бачите, існує безліч варіантів, які допоможуть запобігти успішному нападу. Оскільки характер нападу грубої сили змінюватиметься в кожному конкретному випадку, насправді не існує бланкетного методу профілактики. Таким чином, можливо, найкраще розглянути можливість використання комбінації декількох стратегій для створення суцільної лінії оборони.

Пов’язані:

30+ безкоштовних інструментів для підвищення безпеки вашого веб-сайту та відвідувачів

Безкоштовний посібник з жаргону з комп’ютерної та інтернет-безпеки

Кредит зображення: Джино Кресколі (ліцензовано під CC BY 2.0)