Що таке Active Directory? Покроковий посібник

У міру зростання складності мережевих ресурсів служби каталогів набувають все більшого значення для управління ІТ-інфраструктурою. Не існує служби каталогів з більшою назвою, ніж Активна Директорія. Служба каталогів Microsoft була створена як основний інструмент серед адміністраторів мережі. У цьому підручнику Active Directory ми розглянемо, що таке Active Directory, як ним користуватися, та такі інструменти Active Directory, як SolarWinds Manager Access Manager. Теми включають:

- Що таке Active Directory?

- Що робить Active Directory?

- Як налаштувати Active Directory

- Як користуватися Active Directory: Налаштування контролера домену, створення користувачів каталогу

- Active Directory події для моніторингу

- Довірчі відносини (і типи довіри)

- Огляд лісів та дерев Active Directory

- Звіт про Active Directory (з менеджером прав доступу SolarWinds)

Що таке Active Directory?

Active Directory – це служби каталогів або контейнер, який зберігає об’єкти даних у вашому середовищі локальної мережі. Служба записує дані про користувачів, пристрої, додатки, групи, і пристрої в ієрархічній структурі.

Структура даних дає змогу знайти деталі ресурсів, підключених до мережі, з одного місця. По суті, Active Directory діє як телефонна книга для вашої мережі, щоб ви могли легко шукати пристрої та керувати ними.

Що робить Active Directory?

Є багато причин, чому підприємства використовують служби каталогів, такі як Active Directory. Основна причина – зручність. Active Directory дозволяє користувачам входити та керувати різними ресурсами з одного місця. Вхідні дані для входу є уніфікованими, щоб було легше керувати кількома пристроями, не вводячи дані облікового запису для доступу до кожної окремої машини.

Як налаштувати Active Directory (за допомогою RSAT)

Для початку вам потрібно спершу переконатися в наявності Windows Professional або Windows Enterprise встановлено в іншому випадку, ви не зможете встановити Інструменти віддаленого адміністрування сервера. Потім виконайте наступне:

Для Windows 10 версії 1809:

- Клацніть правою кнопкою миші на Старт натисніть кнопку і перейдіть до Налаштування > Програми > Управління додатковими функціями > Додати функцію.

- Тепер виберіть RSAT: Служби доменних служб Active Directory та легкі інструменти каталогів.

- Нарешті, виберіть Встановити потім перейдіть до Старт > Адміністративні засоби Windows отримати доступ до Active Directory після завершення встановлення.

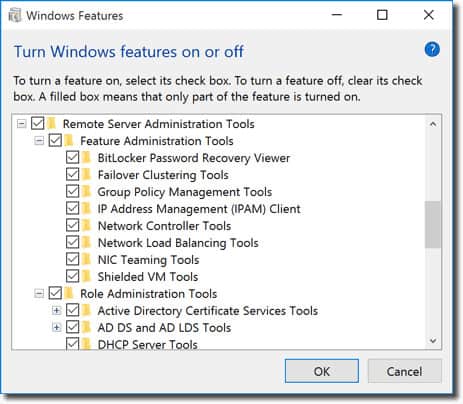

Для Windows 8 (та Windows 10 версії 1803)

- Завантажте та встановіть для свого пристрою правильну версію Інструментів адміністратора сервера: Windows 8, Windows 10.

- Далі клацніть правою кнопкою миші на Старт кнопку та виберіть Панель управління > Програми > Програми та функції > Увімкніть або вимкніть функції Windows.

- Просуньте вниз і натисніть на Інструменти віддаленого адміністрування сервера варіант.

- Тепер натисніть на Інструменти адміністрування ролей.

- Натисніть на AD DS та AD LDS Інструменти і перевірити AD DS Інструменти перевірено.

- Натисніть Добре.

- Йти до Старт > Адміністративні засоби на Старт меню для доступу до Active Directory.

Як користуватися Active Directory: як налаштувати контролер домену, створюючи користувачів каталогів

Як налаштувати контролер домену

Одне з перших, що потрібно зробити при використанні Active Directory – це налаштувати контролер домену. Контролер домену – це центральний комп’ютер, який буде відповідати на запити аутентифікації та автентифікувати інші комп’ютери по всій мережі. Контролер домену зберігає облікові дані для входу на всіх інших комп’ютерах і принтери.

Всі інші комп’ютери підключаються до контролера домену, щоб користувач міг автентифікувати кожен пристрій з одного місця. Перевагою цього є те, що адміністратору не доведеться керувати десятками даних для входу.

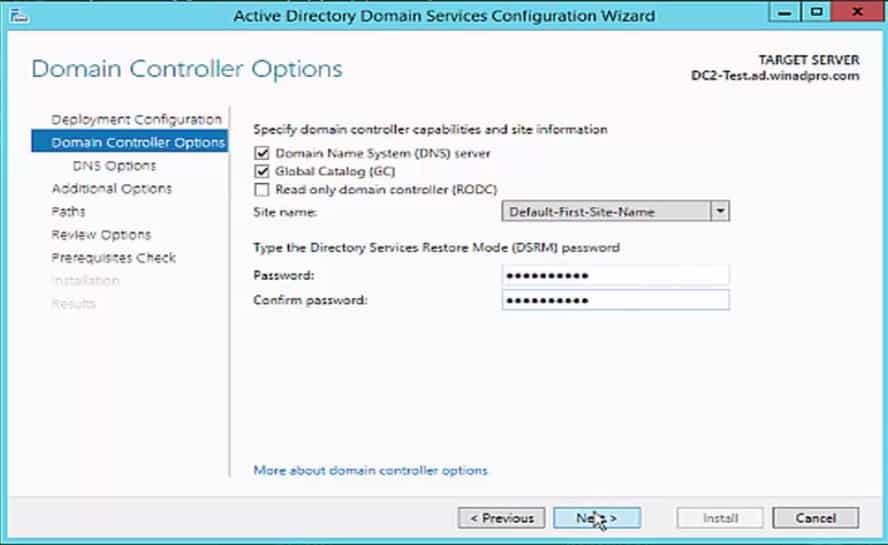

Процес налаштування контролера домену порівняно простий. Призначте статичну IP-адресу вашому контролеру домену і встановити доменні служби Active Directory або ДОДАТИ. Тепер дотримуйтесь цих інструкцій:

- відчинено Менеджер сервера і натисніть Підсумок ролей > Додайте ролі та функції.

- Клацніть Далі.

- Виберіть Послуги віддаленого робочого столу установка якщо ви розгортаєте контролер домену у віртуальній машині або вибираєте установка на основі ролей або на основі функцій.

- Виберіть сервер із пул сервера.

- Виберіть Служба домену Active Directorys зі списку та натисніть Далі.

- Залиште прапорець Позначення за замовчуванням та натисніть Далі.

- Клацніть Якщо потрібно, перезапустіть цільовий сервер автоматично і натисніть Встановити. Закрийте вікно, коли встановлення завершено.

- Після встановлення ролі ADDS сповіщення з’явиться поруч із Управління меню. Натисніть Просувайте цей сервер у контролер домену.

- Тепер натисніть Додайте новий ліс і введіть a Корінне доменне ім’я. Натисніть Далі.

- Виберіть Функціональний рівень домену Ви хочете ввести пароль у Введіть режим відновлення служб каталогів (пароль DSRM) розділ. Клацніть Далі.

- Коли на сторінці Параметри DNS відображається, натисніть Далі знову.

- Введіть домен у Доменне ім’я NetBios поле (бажано те саме, що ім’я кореневого домену). Натисніть Далі.

- Виберіть папку для зберігання вашої бази даних та файлів журналів. Клацніть Далі.

- Натисніть Встановити закінчувати. Тепер ваша система перезавантажиться.

Створення користувачів Active Directory

Користувачі і комп’ютери є двома основними об’єктами, якими вам потрібно буде керувати, використовуючи Active Directory. У цьому розділі ми розглянемо, як створити нові облікові записи користувачів. Процес порівняно простий, і найпростіший спосіб управління користувачами – це через Користувачі та комп’ютер Active Directory або ADUC інструмент, який постачається разом із Інструменти віддаленого адміністрування сервера або RSAT пакувати. Ви можете встановити ADUC, дотримуючись наведених нижче інструкцій:

Встановіть ADUC на Windows 10 версії 1809 та вище:

- Клацніть правою кнопкою миші на Старт і натисніть кнопку Налаштування > Програми, потім натисніть кнопку Управління додатковими функціями > Додати функцію.

- Виберіть RSAT: Служби доменних служб Active Directory та легкі інструменти каталогів.

- Виберіть Встановити і дочекайтеся завершення встановлення.

- Йти до Старт > Адміністративні засоби Windows для доступу до функції.

Встановіть ADUC на Windows 8 та Windows 10 версії 1803 або новішої версії:

- Завантажте та встановіть Інструменти віддаленого адміністратора сервера для вашої версії Windows. Ви можете зробити це за одним із цих посилань тут:

Інструменти віддаленого адміністратора сервера для Windows 10, Інструменти віддаленого адміністратора сервера для Windows 8 або Інструменти віддаленого адміністратора сервера для Windows 8.1.

- Клацніть правою кнопкою миші на Старт > Панель управління > Програми > Програми та функції > Увімкніть або вимкніть функції Windows.

- Прокрутіть вниз і виберіть Інструменти віддаленого адміністрування сервера.

- Розгорнути Інструменти ролі адміністратора > AD DS та AD LDS Інструменти.

- Перевірити AD DS Інструменти і натисніть Добре.

- Йти до Старт > Адміністративні засоби і виберіть Користувачі та комп’ютери Active Directory.

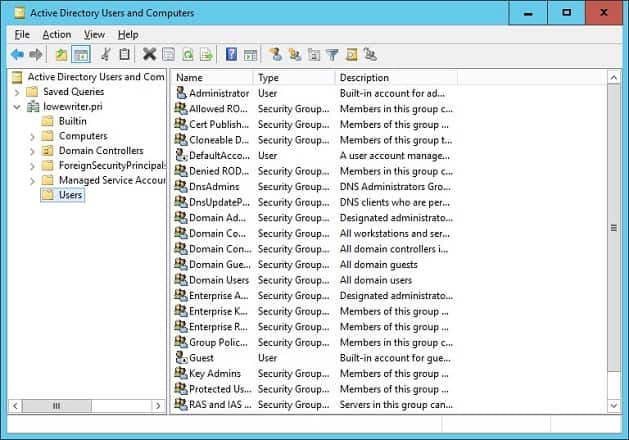

Як створити нових користувачів за допомогою ADUC

- Відкрийте Менеджер сервера, перейти до Інструменти меню і виберіть Користувачі та комп’ютери Active Directory.

- Розгорніть домен і натисніть Користувачі.

- Клацніть правою кнопкою миші праворуч і натисніть Нові > Користувач.

- Коли відображається поле New Object-User, введіть a Ім’я, Прізвище, Ім’я користувача для входу і натисніть Далі.

- Введіть пароль і натисніть Далі.

- Клацніть Закінчити.

- Новий обліковий запис користувача можна знайти в Користувачі розділ ADUC.

Active Directory події для моніторингу

Як і всі форми інфраструктури, Active Directory потрібно контролювати, щоб залишатися захищеним. Моніторинг служби каталогів є найважливішим для запобігання кібер-атак та надання кращого досвіду для кінцевих користувачів своїм користувачам.

Нижче ми перелічимо деякі найважливіші мережеві події, на які слід звернути увагу. Якщо ви бачите будь-яку з цих подій, вам слід дослідити подальший ASAP, щоб переконатися, що ваша послуга не була порушена.

| 4618 | Н / З | Шаблон події безпеки розпізнаний. |

| 4649 | Н / З | Виявлена атака повторного відтворення (потенційно хибна позитивна). |

| 4719 | 612 | Політика системного аудиту була змінена. |

| 4765 | Н / З | Історія SID додана до облікового запису. |

| 4766 | Н / З | Не вдалося додати історію SID до облікового запису. |

| 4794 | Н / З | Спроба запустити режим відновлення служб каталогів. |

| 4897 | 801 | Увімкнено поділ ролей. |

| 4964 | Н / З | Спеціальним групам було призначено новий вхід. |

| 5124 | Н / З | Оновлення безпеки на сервісі відповідача OCSP. |

| Н / З | 550 | Потенційна DoS-атака. |

| 1102 | 517 | Журнал аудиту очищено. |

Огляд лісів та дерев Active Directory

Ліс і дерева – це два терміни, про які ви багато почуєте, заглиблюючись в Active Directory. Ці терміни відносяться до логічної структури Active Directory. Коротко, а дерево – це сутність з одним доменом або групою об’єктів після чого дочірні домени. Ліс – це група доменів скласти. Коли кілька дерев групуються разом, вони стають лісом.

Дерева в лісі з’єднуються між собою через a довірчі відносини, що дозволяє різним доменам обмінюватися інформацією. Усі домени будуть довіряти один одному автоматично тож ви можете отримати доступ до них за допомогою тієї самої інформації облікового запису, яку ви використовували для кореневого домену.

Кожен ліс використовує одну уніфіковану базу даних. За логікою, ліс сидить на найвищому рівні ієрархії, а дерево розташоване внизу. Одне з проблем, з яким стикаються адміністратори мережі під час роботи з Active Directory, – це управління лісами та збереження каталогу.

Наприклад, адміністратору мережі буде надано завдання вибору між єдиний дизайн лісу або багатолісовий дизайн. Конструкція одного лісу проста, недорога і проста в управлінні лише одним лісом, що включає всю мережу. На відміну від цього, багатолісовий дизайн розділяє мережу на різні ліси, що добре для безпеки, але ускладнює управління.

Довірчі відносини (і типи довіри)

Як було сказано вище, трести використовуються для полегшення зв’язку між доменами. Трасти дозволяють аутентифікувати та отримати доступ до ресурсів між двома об’єктами. Довіри можуть мати односторонній або двосторонній характер. У межах довіри два домени поділяються на домен, що довіряє, і домен, на який довіряють.

В односторонньому довірі, the довіряючи домену, отримує доступ до деталей аутентифікації довіреного домену, щоб користувач міг отримати доступ до ресурсів з іншого домену. При двосторонній довірі обидва домени прийматимуть дані про аутентифікацію інших. Усі домени в лісі довіряють один одному автоматично, але ви також можете встановити трасти між доменами в різних лісах для передачі інформації.

Ви можете створювати трасти через Новий майстер довіри. The Новий майстер довіри це майстер конфігурації, який дозволяє створювати нові відносини довіри. Тут ви можете переглянути Доменне ім’я, Тип довіри, і Перехідний статус існуючих трастів і виберіть тип довіри, який ви хочете створити.

Типи довіри

Існує цілий ряд типів довіри до Active Directory. Ми перерахували їх у таблиці нижче:

| Батько та дитина | Перехідний | Двосторонній | Так | Довіра батьків і дітей встановлюється, коли домен домену додається до дерева домену. |

| Дерево-корінь | Перехідний | Двосторонній | Так | Довіра до кореня дерева встановлюється в момент створення дерева домену в лісі. |

| Зовнішні | Неперехідні | Односторонній або двосторонній | Ні | Забезпечує доступ до ресурсів у домені Windows NT 4.0 або домені, розташованому в іншому лісі, який не підтримується лісовим трастом. |

| Царство | Перехідний або неперехідний | Односторонній або двосторонній | Ні | Формує довірчі відносини між цариною, що не належить до Kerberos, та доменом Windows Server 2003. |

| Ліс | Перехідний | Односторонній або двосторонній | Ні | Ділиться ресурсами між лісами. |

| Ярлик | Перехідний | Односторонній або двосторонній | Ні | Зменшує час входу користувачів між двома доменами в лісі Windows Server 2003. |

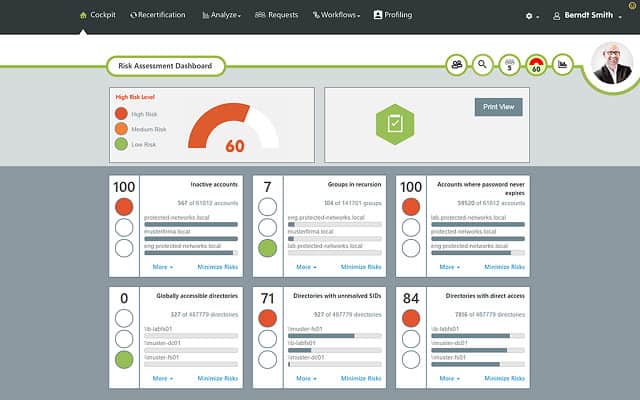

Звіт про Active Directory з Менеджером прав доступу SolarWinds (БЕЗКОШТОВНА ПРОБЛЕМА)

Створення звітів на Active Directory має важливе значення для оптимізації продуктивності та дотримання відповідності нормативним вимогам. Один з найкращих інструментів звітування Active Directory – це Менеджер прав доступу SolarWinds (ARM). Інструмент створений для збільшення видимості використання та керування обліковими записами каталогів. Наприклад, ви можете переглядати облікові записи з незахищеними конфігураціями та зловживаннями обліковими записами, які можуть свідчити про кібератаку.

Використання стороннього інструменту, як Менеджер прав доступу SolarWinds є корисним, оскільки надає вам інформацію та функції, до яких було б набагато складніше чи неможливішим через Active Directory.

А також генерувати звіти можна автоматично видалити неактивні або минулі облікові записи що кіберзлочинців націлено. Менеджер прав доступу SolarWinds починається з 3444 доларів (2829 фунтів). Також є 30-денна безкоштовна пробна версія версія, яку ви можете завантажити.

SolarWinds Manager Access Manager Завантажте 30-денну безкоштовну пробну версію

Підручник з активного довідника: основи

Active Directory – один з найкращих інструментів управління ресурсами у вашій мережі. У цій статті ми лише подряпали поверхню потенціалу цього інструменту. Якщо ви використовуєте Active Directory, пам’ятайте, що це потенційна точка входу для кібератаків. Позначення ключових подій каталогів та використання монітора каталогів пройде довгий шлях до мінімізації ризику зловмисної атаки та захисту доступності вашої послуги.