Посібник з глибокої перевірки пакетів (DPI), що включає 7 кращих інструментів DPI

Глибокий аналіз пакетів – це мережева методологія, яка особливо корисна у брандмауерах. Використання глибокої перевірки пакетів в останні роки збільшилося, оскільки його можна використовувати як частину системи виявлення вторгнень (ІДС) і системи запобігання вторгнень (IPS).

Брандмауери традиційно блокують доступ до мережі. Фільтри в брандмауерах можуть також блокувати доступ до списку веб-сайтів, перевіряючи IP-адресу призначення, що міститься в заголовку пакета.

Ми глибше заглиблюємось у кожен інструмент далі вниз, але якщо ви не встигли прочитати цілий твір, ось наш список найкращі інструменти для глибокого огляду та аналізу пакетів:

- Монітор продуктивності мережі SolarWinds (БЕЗКОШТОВНА ПРОБЛЕМА) – Цей інструмент моніторингу мережі включає в себе глибоку перевірку пакетів для ідентифікації джерела та призначення додатків та кінцевих точок мережевого трафіку.

- Знизування пакетів Paessler за допомогою PRTG (БЕЗКОШТОВНА ПРОБЛЕМА) – Система PRTG – це інструмент моніторингу інфраструктури, і вона включає датчик пакетів.

- OpManager – Це мережевий монітор продуктивності, який може захоплювати пакети для офлайн-аналізу. Інструмент працює на Windows та Linux.

- nDPI – Цей інструмент перевіряє пакети на рівні програми, а це означає, що вам потрібно передати буферний трафік для перевірки.

- Нетифід – Адаптація nDPI, яка захоплює пакети для перевірки іншими службами.

- AppNeta – хмарна система моніторингу мережі, що включає аналіз офлайн-трафіку.

- NetFort LANGuardian – Інструмент аналізу безпеки мережі, який використовує DPI і працює на Linux.

SPI VS DPI

Досягнення на шлюзах, які вивчають IP-заголовок, “державний”Брандмауери. Вони працюють Державна інспекція пакетів (SPI). Ця методологія вивчає заголовки TCP або UDP, які укладені в IP-пакет. Державна інспекція пакетів також відома як неглибока перевірка пакетів. Глибока перевірка пакетів (DPI) переглядає корисне навантаження даних пакету.

SPI вивчає окремі пакети, оскільки вони обробляються шлюзом, і вибірково відміняє вихідні запити або вхідні пакети даних, які не відповідають політиці безпеки мережі. “Державна” частина імені відноситься до даних про з’єднання. Брандмауер записує інформацію заголовка, що стосується з’єднання TCP, що дозволяє йому слідувати за потоком пакетів. Тип даних про заголовки стану, які збирає брандмауер, включає порядковий номер пакетів.

Законний брандмауер зазвичай зберігає цю інформацію про з’єднання в пам’яті, що дозволяє їй вибирати потоки пов’язаних пакетів під час проходження через інтерфейс. Дані про з’єднання зберігаються в динамічній таблиці. Після закриття з’єднання ця інформація стирається з таблиці, щоб звільнити пам’ять. Загрозливий брандмауер швидше блокує з’єднання під час їх роботи. Державна інспекція пакетів орієнтована лише на живі дані.

DPI збирає пакети для перевірки як групу, тому регулярний трафік продовжується, поки копії збираються для аналізу. Ось чому DPI часто називають “глибокий аналіз пакетів.”DPI займає більше часу, щоб отримати більш доступний інтелект, ніж SPI.

Переваги глибокого огляду та аналізу пакетів

Системи виявлення вторгнень шукають “підписи” в трафіку даних для виявлення нерегулярної активності. Один з хитрощів, які хакери використовують, щоб обійти ці системи виявлення підписів, – це розділити пакети на менші сегменти. Це поширює шаблони, які шукає неглибокий аналіз пакетів, тому жоден пакет не містить цієї сигнатури і атака проходить через. Аналіз DPI знову збирає потоки пакетів з одного джерела, тому підписи атаки можна виявити навіть при поширенні на декілька вхідних пакетів.

Коли аналіз ДПІ є частиною системи запобігання вторгнень, результати постійного аналізу генерують та застосовують дії для автоматичного захисту системи. Така дія може включати блокування всіх пакетів, що надходять з певної IP-адреси джерела або навіть діапазон адрес.

Виявлення атак

Колекція пакетів дозволяє DPI ідентифікувати типи атак, яких не вистачило б у стані аналізу. Прикладами цього є нерегулярне використання стандартних мережевих утиліт, як от Powershell або WMI, і направлені гучні перевантаження, як от атаки переповнення буфера. Використання звичайних системних утиліт при зараженні вірусом або шпигунським програмним забезпеченням означає, що заборону на програми, які, як відомо, використовуються хакерами, не може бути застосована. Це тому, що ці системні утиліти є важливими для доставки програм та послуг законним користувачам. Таким чином, проводиться глибока перевірка та аналіз пакетів для вивчення моделей використання цих системних послуг та вибірково викорінює трафік, який проявляє підозрілу поведінку. Таким чином, зловмисну активність можна виявити, навіть якщо спочатку здається, що це законний трафік.

Запобігання витоку даних

Запобігання витоку даних – це ще одне використання для глибокого аналізу пакетів. Це займає білі списки підхід. Компанія може встановити політику, згідно з якою нікому не можна дозволяти копіювати дані на карту пам’яті або надсилати вкладення електронної пошти. Але є законні випадки, коли такі дії необхідні. У цьому випадку ДПІ буде повідомлено, щоб дозволити через те, що в іншому випадку трактується як несанкціонована діяльність. Цей користувач не повинен дозволити надсилати будь-який файл тощо функція DPI зберігає заходи моніторингу для блокування передач файлів, окрім дозволеного вкладеного файлу.

Кращі інструменти глибокого огляду та аналізу пакетів

Складні системи моніторингу мережі тепер включають в себе підпрограми глибокого аналізу пакетів. Таким чином, ви можете отримати цей інструмент як частину вашого загального програмного забезпечення для управління мережею. Деякі постачальники програмного забезпечення виробляють мережеве програмне забезпечення захисту, яке включає глибокий аналіз пакетів.

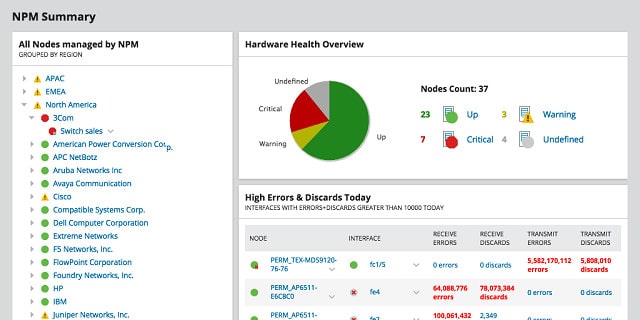

1. Монітор продуктивності мережі SolarWinds (БЕЗКОШТОВНА ПРОБЛЕМА)

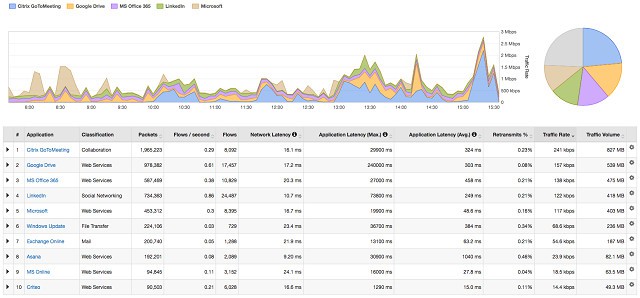

The Огляд і аналіз глибоких пакетів SolarWinds з NPM використовує цілий ряд методів контролю та управління мережевим трафіком. Основний елемент використовує SNMP система обміну повідомленнями, яка є власною програмою мережевого обладнання. Однак в розділах аналізу монітора використовується глибокий огляд пакетів (DPI) як частина служб видимості поведінки цього інструменту.

Призначення DPI в інструменті SolarWinds задовольняє двом цілям мережевих адміністраторів. Перший – це визначити типи трафіку, які використовують більшу частину ресурсів системи. Надмірне навантаження на мережу ускладнює робоче середовище для всіх, і важливо точно з’ясувати, звідки походить цей попит. DPI надає ці дані, і після того, як ідентифікатори вивільниць ресурсів будуть визначені, адміністратору мережі буде легше вирішити, що з ними робити.

Глибока перевірка пакетів також дає функції захисту мережевого монітора. Методи DPI визначають конкретних користувачів та програми, що спричиняють сплески трафіку та відображають нестабільну поведінку. Ці піки попиту можуть бути спричинені хакерськими атаками, однак вони також можуть бути спричинені бізнес-вимогами, такими як обробка рахунку в кінці місяця. DPI дозволяє вам бачити, чи викликані ці сплески законною підприємницькою діяльністю. Нерегулярна поведінка може бути заблокована.

Відстеження користувача може виділити незвичну активність. Наприклад, один обліковий запис користувача може бути порушений, що призвело до того, що користувач отримає доступ до служб, які не пов’язані з його звичайною діяльністю. Реєстрація з різних фізичних місць протягом коротких періодів також може визначити обліковий запис користувача, який був порушений.

Показано використання глибокого аналізу пакетів від SolarWinds у Network Monitor Monitor ця методика не просто корисна фахівцям із безпеки. SolarWinds включає глибокий аналіз пакетів для виявлення вторгнень, але він також використовує систему для формування регулярного трафіку та вивчення категорій програм, які перевантажують систему. Використання DPI для підтримки законної ділової діяльності вказує на шлях вперед для всіх систем моніторингу мережі. Складні методи ДПІ зараз стають основними і стане центральною частиною всіх систем моніторингу мережевого трафіку в майбутньому.

Монітор ефективності роботи мережі не є безкоштовним. Ціна на цю систему починається від 2 955 доларів. Однак можна дістати безкоштовна пробна версія протягом 30 днів. Монітор продуктивності мережі SolarWinds можна встановити лише на Windows Server операційні системи.

SolarWinds Network Performance MonitorDownload 30-денна безкоштовна пробна версія

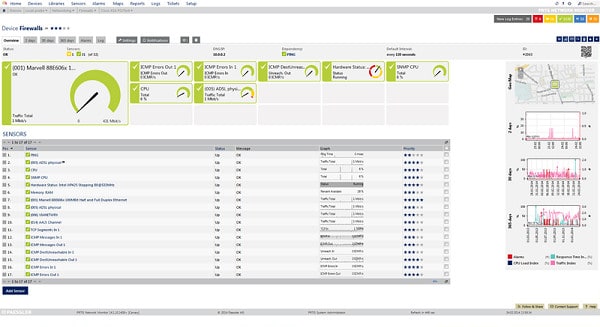

2. Знюхування пакету Paessler за допомогою PRTG (БЕЗКОШТОВНА ПРОБЛЕМА)

Paessler Paffler нюхає PRTG є всеосяжним інструментом моніторингу мережі, який включає DPI у свої процедури збору даних. Paff sniffer PRTG аналізує конкретні типи трафіку для моніторингу використання ресурсів та нерегулярної активності. Монітор звітує про ці типи трафіку та їх пропускну здатність, включаючи веб-трафік, активність поштового сервера, і передачі файлів. Ці елементи управління можуть бути дуже корисними для нав’язування політики безпеки пошти та даних, і вони дозволять вам помітити сплески трафіку, які можуть бути ознаками вторгнення чи кібератаки.

Якщо ви особливо зацікавлені у використанні глибокий аналіз пакетів для безпеки, то інформація, яку ви отримаєте DHCP, DNS, і ICMP трафік повинен бути особливо корисним для вас.

Сторінка датчика пакетів на панелі приладів PRTG циферблати та графіки щоб швидко зрозуміти дані про трафік.

Paessler PRTG можна встановити на Windows і є безкоштовна версія для невеликих мереж. Це охопить 100 датчиків у вашій мережі. Датчик – це точка моніторингу в мережі, наприклад, порт або стан, такий як вільний простір на диску. Ви можете завантажити програмне забезпечення для безкоштовна пробна версія тут.

Paessler Paniler Sniffing з PRTGЗавантажте 30-денний безкоштовний процес

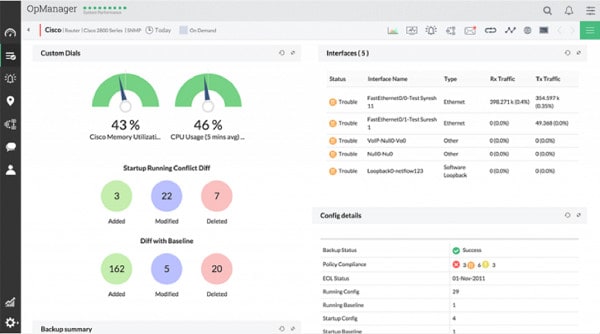

3. ManageEngine OpManager

OpManager ManageEngine – ще одна з провідні системи моніторингу мережі сьогодні на ринку. Цей монітор використовує методи SNMP для постійного моніторингу мережі та відстеження стану пристрою. Функції глибокої перевірки пакетів OpManager додають управління трафіком до системи.

Як і слід очікувати з DPI, аналіз виконується в автономному режимі. Пакети, які перевіряються, спочатку записуються у файл PCAP. Ці файли надають вихідну інформацію для аналізу.

Функції глибокого аналізу пакетів OpManager мають на меті виявити причини низької продуктивності мережі, а не виявити вторгнення. З аналізу виходять дві метрики: часи реакції мережі і часи відповіді програми. Адміністратор може помітити, які програми працюють погано і можуть зажадати більше ресурсів, ніж стандартні мережеві функції. Потім ви можете вирішити, чи збільшувати ресурси для обслуговування голодних програм, досліджувати ефективніші альтернативи або обмежувати пропускну здатність, доступну для цього додатка, щоб дати більш важливим мережним службам кращий час відгуку.

Дані, що з’являються в результаті аналізу глибокого пакету, можуть бути виведені у звітах. Вони дозволяють вам це зробити вести дискусії із зацікавленими сторонами на те, чи слід витрачати бюджет на розширення інфраструктури, чи слід обмежувати чи зберігати надмірно активні програми.

OpManager є доступний безкоштовно для моніторингу десяти вузлів у мережі. Системи, більші за них, повинні використовувати платний OpManager. Консоль моніторингу OpManager можна встановити на Windows і Linux операційні системи.

4. nDPI

–

OpenDPI це відкритий проект інструментів глибокого аналізу пакетів. Проект з відкритим кодом дозволяє кожному бачити вихідний код програми. Це запевняє користувачів, що прихованих хитрощів немає або пошкодження процедур зловмисного програмного забезпечення, закопаних усередині nDPI від Ntop базується на коді OpenDPI і розширює свою функціональність. Вихідний код для nDPI також доступний.

Ця модель з відкритим кодом надає вам можливість встановити її так, як є, або змінити систему відповідно до потреб вашого бізнесу. Модифікація відкритого коду є дуже поширеною і багато людей, які створюють вдосконалення для таких систем, також роблять ці нові функції доступними для громади. У деяких випадках організація, яка керує вихідним кодом, прийме ці зміни до основної версії. Ntop тримає nDPI окремо від вихідного OpenDPI, тож у вас є два варіанти з відкритим кодом.

nDPI працює в Шар програми. Це означає, що він об’єднує пакети перед вивченням їх вмісту. Заголовки пакетів повідомляють механізму аналізу, з якого протоколу використовується передача та з якого порту трафік прийшов і пішов. Ця інформація визначає будь-яку невідповідність між програмами, що надсилають дані в мережі, і портами, які використовує кожен, на відміну від портів, які програма повинна використовувати для протоколу, який він слід.

Система nDPI може ідентифікувати зашифровані пакети, переглянувши сертифікат безпеки SSL що вказав ключ шифрування передачі. Це розумне розуміння і оточує труднощі, які шифрування представляє для глибокого аналізу пакетів.

Програмне забезпечення nDPI можна встановити на Windows, Linux, і MacOS. Модуль DPI підтримує інші продукти типу Ntop nProbe і Ntop-NG. nProbe – система контролю трафіку, яка збирає NetFlow повідомлення. NetFlow – стандарт сигналізації, яким користуються Cisco Systems для своєї мережі мережевого обладнання. Ця система доступна за невелику плату і він працює далі Linux і Windows. Ntop-NG – аналізатор трафіку для мереж. Це альтернативна система моніторингу мережі, яка працює SNMP повідомлення. Ntop-NG доступний для Windows, Unix, Linux, і Mac OS. Він доступний у трьох версіях, один з яких, видання спільноти, безкоштовне.

5. Нетифід

Незважаючи на те, що він є вилкою OpenDPI, nDPI стає своїм стандартом і є основою для ряду інших адаптацій. Нетифід є одним із таких. Це робить Netifyd і адаптацією адаптації OpenDPI. Як і його предки, Netifyd – продукт з відкритим кодом і ви можете бачити код, який складає програму, компілювати її та використовувати. Крім того, ви можете самостійно адаптувати код і закінчити адаптацію адаптації адаптації OpenDPI.

Netifyd захопить пакети, але він не включає функції аналізу інтерпретувати дані або вживати дій для формування трафіку або блокування протоколів. Вам потрібно буде імпортувати дані Netifyd в іншу програму для цих функцій.

Ця система доступна на сторінках спільноти Еглоо веб-сайт. Основним продуктом Egloo є мережевий монітор Netify, який базується на Netifyd, але має багато інших функцій та не є безкоштовним. Цей інструмент пропонує вам можливості візуалізації та сортування, необхідні для правильного розуміння інформації, яка виникає в результаті глибокої перевірки пакетів. Стартовий пакет Netify коштує 25 доларів за сайт на місяць. Це видання дозволяє стежити за дата до 25 пристроїв і сервіс зберігатиме ваші дані протягом двох днів. Більш високі пакети дають довший часовий горизонт для історичних даних.

6. AppNeta

AppNeta є хмарна система моніторингу мережі. Він особливо націлений на компанії, які працюють з WAN та розширюють свої можливості в хмарі. Програмне забезпечення використовує власну методологію аналізу мережевого трафіку під назвою TruPath, що трохи нагадує Traceroute з доданою звітністю про ефективність.

Після того як TruPath збирає інформацію, система додає інформацію про трафік, зібрану за допомогою глибокої перевірки пакетів. Модуль DPI працює для сегментації показників трафіку за допомогою програми. Оскільки AppNeta спрямована на підприємства, які інтенсивно використовують Інтернет для всього трафіку компанії. Це все проводить пакетна перевірка пакету, зменшення напруги, яку надмірні процедури звітування можуть покласти на мережі.

Інформація про збір модуля DPI є надсилається до хмарного центру даних. Двигун аналізу розміщується віддалено, а не на будь-якому вашому обладнанні. Це робить інформаційні панелі та звіти, доступні в будь-якому місці, не тільки у вашому штабі. Нейтральність розташування цієї конфігурації робить панель управління системою доступною з будь-якої точки Інтернету. Дані зберігаються на серверах AppNeta протягом 90 днів, що дає вам широку можливість аналізувати тенденції та планувати потенціал. Попит на додатки охоплює як хмарні служби, до яких звертається ваша компанія, так і онлайн-сервіси, які ваш бізнес надає іншим.

Презентація AppNeta зосереджена на моніторинг ефективності доставки додатків. Він включає сповіщення про обсяги трафіку на додаток. Ці попередження про дорожній рух можуть виконувати функції моніторингу безпеки, оскільки раптові сплески руху можуть вказувати на напад. Утиліта включає аналіз активності користувачів, що стане в нагоді для відстеження підозрілої діяльності та виявлення порушених облікових записів. Однак AppNeta не позиціонується як інструмент безпеки.

AppNeta охоплює весь зв’язок між вашими сайтами та його центром обробки даних шифрування. У пакеті не використовуються інструменти аналізу даних, і компанія рекомендує вам використовувати сторонній інструмент, наприклад Wireshark.

Ця система моніторингу не є безкоштовною. Вартість послуги становить 199 доларів США за заявку на місце. Ви можете подати запит безкоштовна пробна версія системи, але компанія не пропонує цього протягом визначеного періоду часу. Ви можете домовитись пробного періоду з торговим представником за запитом.

7. NetFort LANGuardian

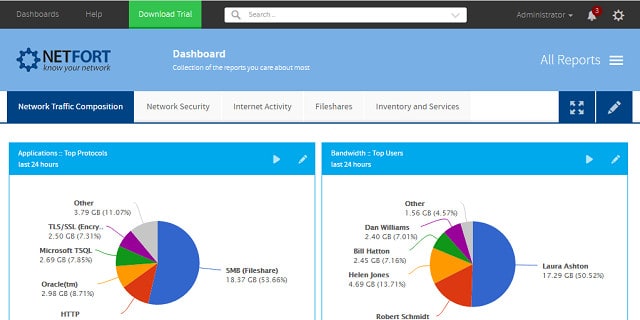

LANGuardian використовує глибока перевірка пакетів насамперед як інструмент безпеки. Система виділяє жадібні до ресурсів програми та вивчає протокол трафіку у вашій мережі, який використовує найбільшу пропускну здатність.

Інформаційна панель для системи пропонує зведені дані, за допомогою яких ви можете переглядати наявну інформацію аж до діяльності користувачів. Програмне забезпечення LANGuardian працює Linux. Він поставляється в комплекті з власний інтерфейс Linux, так воно теж може бути запустіть віртуальні машини включаючи Microsoft Hyper-V. Однак він не працюватиме безпосередньо в Windows. Якщо ви хочете використовувати LANGuardian на комп’ютері Windows, ви встановите програвач VMWare Player або VirtualBox і запустите програмне забезпечення через цей інтерфейс.

Система LANGuardian включає чотири елементи:

- Двигун колекції

- Двигун аналізу

- База даних про трафік

- Двигун звітності

Як і більшість систем DPI, ви не можете аналізувати живі дані. Ось тут корисна база даних. Інформація, зібрана агентом збору, вставляється в базу даних. Потім зібрані дані можуть бути відсортовані та оброблені аналітичним механізмом. Це дає системі перспектива на рівні програми про мережевий трафік і дозволяє аналізатору відстежувати структури трафіку по пакетах. Однак ці записи можна збирати дуже швидко та додавати до них у режимі реального часу, тож можна отримати майже поточний перегляд вашого мережевого трафіку.

Програмне забезпечення має бути встановлено на одному комп’ютері у вашій мережі та що комп’ютер повинен мати пряме з’єднання з вашим основним комутатором. Це дає агенту збору можливість копіювати весь трафік, який проходить через вашу мережу. Цей колектор стає первинним датчиком і створює взаємозв’язок між основними перемикачем та консоллю моніторингу. Очевидно, що ця архітектура перешкоджала б розгортанню системи LANGuardian у розподілених мережах, і вона особливо не працюватиме з WAN. У цих сценаріях, LANGuardian використовує дистанційні датчики що віддалено від інших основних комутаторів вашої організації для централізації аналізу даних.

Система не безкоштовна. Однак ви можете отримати 30-денна безкоштовна пробна версія LANGuardian.

Як вибрати DPI та програмне забезпечення для аналізу

Глибоку перевірку та аналіз пакетів не потрібно виконувати окремим інструментом. Ви можете отримати функціональність DPI, інтегровану в багато найкращих систем моніторингу мережі. Якщо у вас невелика мережа і ви не хочете надавати послуги для управління мережею, то подивіться у безкоштовні версії цих широкомовних мережевих моніторів. Якщо ви просто хочете, щоб окрема система проводила глибокий аналіз пакетів і не хочете, щоб ті завдання, що заважали вашому регулярному моніторингу, ви знайдете в нашому списку дуже підходящі інструменти.

Будьте обережні щодо встановлення інструментів глибокого аналізу пакетів, оскільки вони витягують дані, які переносяться у вашу мережу. Глибока перевірка пакетів може порушити конфіденційність даних, що обмінюються вашою організацією. Ти повинен зверніться до юридичного радника вашої компанії спочатку перед встановленням будь-якого мережевого інструменту, який дозволить вам збирати дані під час перетину мережі. Конфіденційність даних та контроль доступу можуть бути порушені, надаючи доступ адміністратору мережі. У деяких випадках компанія зобов’язана зобов’язатись обмежити доступ до особистої інформації представників громадськості, що зберігається на активах бізнесу. Тому, переконайтеся, що ви не порушуєте ці зобов’язання, встановлюючи інструменти DPI.

Можливість перевірки трафіку на рівні пакетів, безумовно, корисна, коли ви стикаєтесь із проблемами роботи мережі. Аналіз глибоких пакетів йде на крок далі і читає вміст кожного пакету. Ви повинні переконати себе та свою дирекцію, що вам дійсно потрібен такий рівень інформації, щоб захистити мережу перед встановленням систем DPI..

Чи використовуєте ви в даний час методи глибокого огляду пакетів, щоб підтримувати роботу мережі? Чи стикалися ви з юридичними проблемами щодо конфіденційності даних під час використання інструментів DPI? Нехай громада вчиться на вашому досвіді, залишаючи повідомлення в розділі коментарів нижче.

Зображення: Raspberry Pi Model B у корпусі PiHouse – працює Тімом Уолкером через Flickr. Ліцензовано під CC BY-SA 2.0 (змінено: додано додатковий текст)