PCAP: Пакетний захоплення, що це таке і що потрібно знати

Захоплення пакетів або PCAP (також відомий як libpcap) – інтерфейс програмування прикладних програм (API), який фіксує дані мережевих пакетних даних з OSI моделі Шари 2-7. Мережеві аналізатори, такі як Wireshark, створюють .pcap файли для збору та запису пакетних даних з мережі. PCAP поставляється в різних форматах, включаючи Libpcap, WinPcap, і PCAPng.

Ці файли PCAP можна використовувати для перегляду мережевих пакетів TCP / IP та UDP. Якщо ви хочете записати мережевий трафік, вам потрібно створити .pcapfile. Ви можете створити .pcapfile, використовуючи мережевий аналізатор або інструмент обнюхання пакетів, наприклад Wireshark або tcpdump. У цій статті ми розглянемо, що таке PCAP і як він працює.

Чому мені потрібно використовувати PCAP?

PCAP є цінним ресурсом для аналізу файлів та контролю вашої мережевого трафіку. Засоби збору пакетів, такі як Wireshark, дозволяють збирати мережевий трафік і переводити його у формат, який можна прочитати людиною. Є багато причин, чому PCAP використовується для моніторингу мереж. Деякі з найбільш поширених включають моніторинг використання пропускної здатності, виявлення шахрайських серверів DHCP, виявлення зловмисного програмного забезпечення, роздільної здатності DNS та реагування на інциденти..

Для мережевих адміністраторів та дослідників безпеки аналіз пакетних файлів – хороший спосіб виявити вторгнення в мережу та іншу підозрілу активність. Наприклад, якщо джерело надсилає в мережу багато шкідливого трафіку, ви можете визначити це на програмному агенті, а потім вжити заходів для усунення атаки.

Як працює снайпер пакету?

Для зйомки файлів PCAP потрібно використовувати sniffer пакетів. Sniffer пакетів захоплює пакети та представляє їх легким для розуміння. Під час використання sniffer PCAP, перше, що вам потрібно зробити, це визначити, на якому інтерфейсі ви хочете нюхати. Якщо ви перебуваєте на пристрої Linux, це можуть бути eth0 або wlan0. Ви можете вибрати інтерфейс із команда ifconfig.

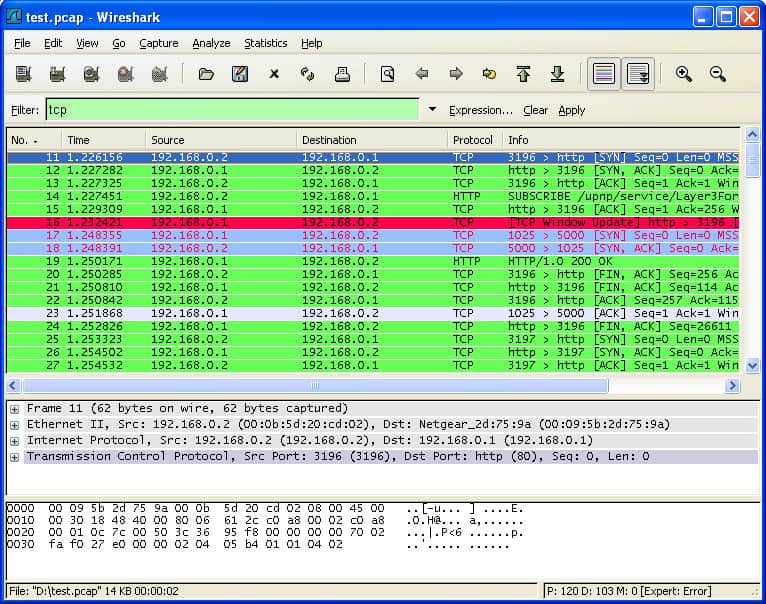

Як тільки ви дізнаєтесь, яким інтерфейсом ви хочете нюхати, ви зможете вибрати тип трафіку, який потрібно контролювати. Наприклад, якщо ви хочете контролювати лише пакети TCP / IP, тоді ви можете створити правила для цього. Багато інструментів пропонують фільтри, які дозволяють контролювати, який трафік ви збираєте.

Наприклад, Wireshark дозволяє фільтрувати тип трафіку, який ви бачите, за допомогою фільтрів захоплення та фільтрів відображення. Фільтри захоплення дозволяють вам фільтрувати трафік, який ви захоплюєте, і фільтри відображення дозволяють фільтрувати той, який ви бачите. Наприклад, ви можете фільтрувати протоколи, потоки або хости.

Як тільки ви зібрали відфільтрований трафік, ви можете почати шукати проблеми з ефективністю. Для більш цільового аналізу ви можете також фільтрувати на основі вихідних портів та портів призначення для тестування конкретних мережевих елементів. Всю захоплену інформацію потім можна використовувати для усунення неполадок роботи мережі.

Версії PCAP

Як було сказано вище, існує багато різних типів файлів PCAP, включаючи:

- Libpcap

- WinPcap

- PCAPng

- Npcap

У кожної версії є власні випадки використання, і різні типи інструментів мережевого моніторингу підтримують різні форми файлів PCAP. Наприклад, Libpcap – це портативна бібліотека c / C ++ з відкритим кодом, розроблена для користувачів Linux та Mac OS. Libpcap дозволяє адміністраторам збирати та фільтрувати пакети. Інструменти для обнюхання пакетів, такі як tcpdump, використовують формат Libpcap.

Для користувачів Windows існує формат WinPcap. WinPcap – ще одна портативна бібліотека захоплення пакетів, призначена для пристроїв Windows. WinpCap також може захоплювати та фільтрувати пакети, зібрані з мережі. Такі інструменти, як Wireshark, Nmap, і Хрип використовувати WinPCap для моніторингу пристроїв, але сам протокол було припинено.

Pcapng або .pcap Формат файлу захоплення наступного покоління – це більш досконала версія PCAP, яка за замовчуванням використовується Wireshark. Pcapng може захоплювати та зберігати дані. Тип даних, які збирає pcapng, включає розширену точність часових позначок, коментарі користувачів та статистику захоплення, щоб надати користувачеві додаткову інформацію.

Такі інструменти, як Wireshark, використовують PCAPng, оскільки він може записувати більше інформації, ніж PCAP. Однак проблема з PCAPng полягає в тому, що він не сумісний з такою кількістю інструментів, як PCAP.

Npcap – це портативна бібліотека для обнюхування пакетів для Windows, вироблена Nmap, одним з найбільш відомих постачальників нюху пакетів. Бібліотека швидша та безпечніша, ніж WinpCap. Npcap має підтримку Windows 10 та ін’єкцію захоплення петельних пакетів, щоб ви могли надсилати та обнюхувати петлі. Npcap також підтримується Wireshark.

Переваги захоплення пакетів та PCAP

Найбільша перевага захоплення пакетів полягає в тому, що він надає видимість. Ви можете використовувати пакетні дані, щоб визначити першопричину мережевих проблем. Ви можете відстежувати джерела трафіку та ідентифікувати дані про використання програм та пристроїв. Дані PCAP надають інформацію в режимі реального часу, необхідну для пошуку та вирішення проблем з продуктивністю, щоб підтримувати роботу мережі після події безпеки.

Наприклад, ви можете визначити, де фрагмент шкідливого програмного забезпечення порушив мережу, відстежуючи потік шкідливого трафіку та інших шкідливих комунікацій. Без PCAP та інструменту захоплення пакетів було б складніше відстежувати пакети та керувати ризиками безпеки.

Як простий формат файлу, PCAP має перевагу в тому, що він сумісний практично з будь-якою програмою нюху пакетів, про яку ви можете придумати, з низкою версій для Windows, Linux та Mac OS. Захоплення пакетів можна розгорнути майже в будь-якому середовищі.

Недоліки захоплення пакетів та PCAP

Хоча захоплення пакетів є цінною технікою моніторингу, у нього є свої обмеження. Аналіз пакетів дозволяє відстежувати мережевий трафік, але не контролює все. Існує багато кібератак, які не запускаються через мережевий трафік, тому вам потрібно вжити інших заходів безпеки.

Наприклад, деякі зловмисники використовують USB та інші атаки на основі апаратних засобів. Як наслідок, аналіз файлів PCAP повинен складати частину вашої стратегії безпеки мережі, але він не повинен бути єдиною лінією захисту.

Ще одна значна перешкода для захоплення пакетів – шифрування. Багато кібератаки використовують зашифровані комунікації для запуску атак на мережі. Шифрування перешкоджає вашому сніферу пакетів отримувати доступ до даних про трафік та виявляти атаки. Це означає, що зашифровані атаки будуть ковзати під радаром, якщо ви покладаєтесь на PCAP.

Існує також проблема з тим, де знаходиться sniffer пакетів. Якщо sniffer пакетів розміщений на межі мережі, це обмежить кількість видимості, яку має користувач. Наприклад, користувач може не помітити початок атаки DDoS або спалах зловмисного програмного забезпечення. Крім того, навіть якщо ви збираєте дані в центрі мережі, важливо переконатися, що ви збираєте цілі розмови, а не зведені дані.

Інструмент аналізу пакетних пакетів з відкритим кодом: як Wireshark використовує файли PCAP?

Wireshark – найпопулярніший аналізатор трафіку у світі. Wireshark використовує .pcap файли для запису пакетних даних, які були витягнуті з мережевого сканування. Пакетні дані записуються у файли з розширенням файлу .pcap і можуть використовуватися для пошуку проблем із продуктивністю та кібератак у мережі.

Іншими словами, файл PCAP створює запис мережевих даних, які ви можете переглядати через Wireshark. Потім можна оцінити стан мережі та визначити, чи є якісь сервісні проблеми, на які потрібно відповісти.

Важливо зазначити, що Wireshark – не єдиний інструмент, який може відкривати .pcap файли. Інші широко використовувані альтернативи включають tcpdump та WinDump, інструменти мережевого моніторингу, які також використовують PCAP для отримання лупи для роботи мережі.

Приклад інструмента аналізу власного пакету

Монітор продуктивності мережі SolarWinds (БЕЗКОШТОВНА ПРОБЛЕМА)

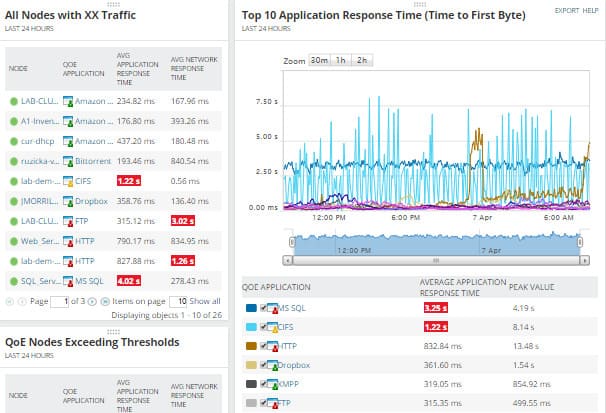

Монітор продуктивності мережі SolarWinds є прикладом інструменту мережевого моніторингу, який може фіксувати дані PCAP. Ви можете встановити програмне забезпечення на пристрій, а потім контролювати пакетні дані, витягнуті з усієї мережі. Пакетні дані дозволять вимірювати час реакції мережі та діагностувати атаки.

Користувач може переглядати пакетні дані через Якість інформаційної панелі досвіду, який включає підсумок роботи мережі. Графічні дисплеї полегшують чітке трафік або зловмисний трафік, що може вказувати на кібератаку.

Макет програми також дозволяє користувачеві диференціювати програми за кількістю трафіку, який вони обробляють. Такі фактори, як Середній час реакції в мережі, Середній час реакції на додаток, Загальний обсяг даних, і Загальна кількість транзакцій допоможіть користувачеві не відставати від швидкості змін у мережі, коли вони відбуваються наживо. Для завантаження також доступна 30-денна безкоштовна пробна версія.

SolarWinds Network Performance MonitorDownload 30-денна безкоштовна пробна версія

Аналіз файлів PCAP: Ловлячі напади в мережевому трафіку

Нюхання пакетів є обов’язковим для будь-якої організації, яка має мережу. Файли PCAP – один із тих ресурсів, якими мережеві адміністратори можуть скористатися для отримання мікроскопа для ефективності та виявлення атак. Захоплення пакетів не тільки допоможе дістатися до низу першопричини атак, але й допоможе усунути мляві показники.

Інструменти збору пакетів з відкритим кодом, такі як Wireshark та tcpdump, дають мережевим адміністраторам інструменти для усунення низької продуктивності мережі, не витрачаючи цілих коштів. Існує також ряд фірмових інструментів для компаній, які хочуть вдосконалити досвід аналізу пакетів.

Завдяки потужності файлів PCAP, користувач може увійти в сніфер для збору пакетів, збираючи дані про трафік і бачити, де споживаються мережеві ресурси. Використання правильних фільтрів також значно полегшить усунення білого шуму та відточення найбільш важливих даних.