Dos проти DDoS атаки: відмінності та способи їх попередження

Що таке атака DoS? Що таке DDoS-атака та в чому різниця?

А DoS-атака це атака відмови в сервісі, коли комп’ютер (або комп’ютери) використовуються для заливання сервера пакетами TCP та UDP. А DDoS-атака де декілька систем націлюють на одну систему з DoS-атакою. Потім цільова мережа бомбардується пакетами з декількох місць.

Всі DDoS = DoS, але не всі DoS = DDoS.

Відмова в обслуговуванні (DoS) і Розподілений відмова в обслуговуванні (DDoS) напади – це дві найзагрозливіші загрози, з якими стикаються сучасні підприємства. Мало форм нападу може мати фінансові наслідки як успішну атаку DoS. Обстеження безпеки свідчать, що вартість DDoS-атаки в середньому становить від 20 000 до 40 000 доларів на годину. Це астрономічна цифра і може поставити під тиск навіть найбільші організації.

>>>Перейти до кращих постачальників послуг для DDoS-атак<<<

Успішна DDos атака не тільки виводить вас з ладу протягом значного періоду часу але може навіть викликати несправності певних систем. Щодня у вас поза дією нагромаджуються кошти, які б ви інакше не були. У цій статті ми розглянемо небезпеку DoS проти DDoS, щоб побачити, у чому різниця.

Що таке DoS Attack?

А DoS-атака є відмова у службовій атаці де використовується комп’ютер (або комп’ютери) залити сервер пакетами TCP та UDP. Під час цього типу атаки служба виводиться з ладу у міру надсилання пакетів перевантажуйте можливості сервера і робите сервер недоступним для інших пристроїв та користувачів у всій мережі. DoS-атаки використовуються для відключення окремих машин та мереж, щоб їх не могли використовувати інші користувачі.

Існує ряд різних способів використання DoS-атак. До них належать:

- Атаки переповнення буфера – Цей тип атаки є найбільш поширеною атакою DOS. Під час цієї атаки зловмисник перевантажує мережеву адресу трафіком, щоб вона вийшла з ужитку.

- Пінг смерті або потоп ICMP – Атака повені ICMP використовується для зйомки неконфігурованих або неправильно налаштованих мережевих пристроїв і використовує їх для надсилання пакетів спуфінгу на пінг на кожен комп’ютер у мережі. Це також відоме як напад смерті (POD).

- SYN повінь – Атаки SYN потоку надсилають запити на підключення до сервера, але не завершують рукостискання. Кінцевим результатом є те, що мережа переповнюється запитами на з’єднання, які не дозволяють комусь підключатися до мережі.

- Атака сліз – Під час слізної атаки DOS зловмисник надсилає фрагменти пакетів даних IP в мережу. Потім мережа намагається перекомпілювати ці фрагменти в оригінальні пакети. Процес складання цих фрагментів вичерпує систему, і вона закінчується збоєм. Він виходить з ладу, оскільки поля створені для того, щоб збити з пантелику систему, щоб вона не змогла зібрати їх назад.

Простота, з якою DoS-атаки можуть бути узгоджені, означає, що вони стали одна з найбільш розповсюджених загроз кібербезпеці з якими стикаються сучасні організації. DoS-атаки прості, але ефективні і можуть завдати руйнівної шкоди компаніям або особам, на які вони спрямовані. За однієї атаки організацію можна вивести з ладу на дні або навіть тижні.

Час, який організація проводить офлайн, збільшується. Неможливість доступу до мережі коштує організаціям тисячі щороку. Дані можуть не втрачатися, але перебої в обслуговуванні та простої можуть бути величезними. Запобігання DoS-атакам – одна з основних вимог залишатися захищеними в сучасну епоху.

Що таке DDoS Attack?

А DDoS-атака є одним із найпоширеніших видів DoS-атаки, що застосовується сьогодні. Під час нападу DoS, кілька систем орієнтуються на єдину систему з DoS-атакою. The Потім цільова мережа бомбардується пакетами з декількох локацій. Використовуючи кілька локацій для атаки на систему, зловмисник може легше поставити систему в автономний режим. Причиною цього є те, що більша кількість машин є у розпорядженні зловмисників, і жертві стає важко визначити походження нападу.

Крім того, використовуючи DDoS-атаку ускладнює відновлення. Дев’ять разів із десяти систем, які використовувались для виконання DDoS-атак, були порушені, щоб зловмисник міг запускати атаки віддалено за допомогою рабовласницьких комп’ютерів. Ці рабовласницькі комп’ютери називають зомбі або ботами.

Ці боти утворюють мережу пристроїв під назвою ботнет, якими керує зловмисник через сервер команд та управління. Сервер команд і управління дозволяє зловмиснику або ботмайстру координувати атаки. Ботнети можуть складатися з будь-якого місця між кількома ботами до сотень різних ботів.

Дивись також: Розуміння DoS та DDoS-атак

Широкі типи атак DOS та DDOS

Існує ряд широких категорій, до яких потрапляють DOS-атаки для зйомки мереж в автономному режимі. Вони бувають у формі:

- Об’ємні атаки – Об’ємні атаки класифікуються як будь-яка форма атаки, коли зловмисник навмисно споживає ресурси пропускної здатності мережі. Після використання пропускної здатності мережі вона не доступна для легітимних пристроїв та користувачів всередині мережі. Об’ємні атаки трапляються, коли зловмисник заповнює мережеві пристрої із запитами ехо-сигналу, поки не буде доступна більше пропускна здатність..

- Атаки фрагментації – Атаки фрагментації – це будь-яка атака, яка змушує мережу збирати маніпульовані пакети. Під час атаки фрагментації зловмисник надсилає маніпульовані пакети в мережу, так що коли мережа намагається їх зібрати, їх неможливо повторно зібрати. Це відбувається тому, що в пакетах міститься більше інформації заголовка пакетів, ніж дозволено. Кінцевим результатом є заголовки пакетів, які занадто великі, щоб збирати їх масово.

- Атаки на виснаження TCP – В атаці виснаження TCP-стану зловмисник націлює на веб-сервер або брандмауер, намагаючись обмежити кількість з’єднань, які вони можуть здійснити. Ідея цього стилю атаки полягає у підштовхуванні пристрою до межі кількості одночасних з’єднань.

- Атаки шару додатків – Прикладний рівень або атаки рівня 7 – це атаки, спрямовані на програми або сервери, намагаючись використовувати ресурси, створюючи якомога більше процесів і транзакцій. Атаки на прикладний рівень особливо важко виявити та вирішити, оскільки їм не потрібно багато машин для запуску атаки.

Найпоширеніші форми атак DDOS

Як бачимо, DDoS-атаки є більш складною загрозою, оскільки вони використовують цілий ряд пристроїв, що збільшують вираженість атак. Напад на один комп’ютер – це не те саме, що напад на ботнет із ста пристроїв!

Частина, що готується до DDOS-атак – це ознайомлення з якомога більшою кількістю різних форм атаки. У цьому розділі ми розглянемо їх детальніше, щоб побачити, як ці атаки використовуються для пошкодження корпоративних мереж.

DDoS-атаки можуть бути в різних формах, включаючи:

Пінг смерті – Під час нападу Ping of Death (POD) нападник надсилає кілька пінгвів на один комп’ютер. Атаки POD використовують маніпульовані пакети для надсилання пакетів у мережу, які мають IP-пакети, які перевищують максимальну довжину пакету. Ці нелегітимні пакети надсилаються у вигляді фрагментів.

Після того, як мережа жертви намагається зібрати ці мережеві ресурси, вони будуть недоступні для законних пакетів. Це зупиняє мережу і повністю виводить її з ладу.

DDoS-атаки можуть бути в різних формах, включаючи:

- Повені UDP – Потік UDP – це атака DDoS, яка заповнює мережу жертв пакетами User Datagram Protocol (UDP). Атака працює за допомогою заливання портів на віддаленому хості, так що хост продовжує шукати програму, яка прослуховує порт. Коли хост виявить, що немає програми, він відповідає на пакет, який каже, що призначення не було доступне. Це споживає мережеві ресурси та означає, що інші пристрої не можуть належним чином підключитися.

- Потоп пінг – Так само, як і напад потоку UDP, атака наводнення пінг використовує ICMP Echo Request або ping пакети, щоб зірвати послугу мережі. Зловмисник швидко передає ці пакети, не чекаючи відповіді, намагаючись зробити мережу недоступною через грубу силу. Ці атаки особливо стурбовані тим, що пропускна здатність споживається обома способами з атакованими серверами, які намагаються відповісти власними пакетами ICMP Echo Response. Кінцевим результатом є зниження швидкості по всій мережі.

- SYN повінь – SYN Flood атаки – це інший тип DoS-атаки, коли зловмисник використовує послідовність з’єднання TCP, щоб зробити мережу жертви недоступною. Зловмисник надсилає SYN-запити до мережі жертви, яка потім відповідає на відповідь SYN-ACK. Потім відправник повинен відповісти на відповідь ACK, але натомість зловмисник не відповідає (або використовує підроблений IP-адресу для надсилання натомість запитів SYN). Кожен запит, який не відповідає, займає мережеві ресурси, поки жоден пристрій не зможе встановити з’єднання.

- Slowloris – Slowloris – це тип програмного забезпечення для DDoS-атаки, який був спочатку розроблений Робертом Хансеном або RSnake для зняття веб-серверів. Напад Slowloris виникає, коли зловмисник надсилає часткові запити HTTP, не маючи наміру їх виконувати. Щоб продовжувати атаку, Slowloris періодично надсилає заголовки HTTP для кожного запиту, щоб зберегти ресурси мережі. Це триває, поки сервер більше не зможе встановити з’єднання. Ця форма атаки використовується зловмисниками, оскільки для неї не потрібна пропускна здатність.

- Затоплення HTTP – Під час атаки HTTP Flood користувачі зловмисників запитують HTTP GET або POST для запуску штурму на окремий веб-сервер чи програму. Затоплення HTTP – це атака рівня 7 і не використовує неправильно сформовані чи підроблені пакети. Зловмисники використовують цей тип атак, оскільки їм потрібна менша пропускна здатність, ніж інші атаки, щоб вивести мережу жертви з роботи.

- Нульові атаки – Нападки нульового дня – це атаки, які експлуатують вразливості, які ще не розкриті. Це повний термін для атак, з якими можна зіткнутися в майбутньому. Ці типи нападів можуть бути особливо руйнівними, оскільки жертва не має певного способу підготуватися до них перед тим, як зазнати живого нападу.

DoS проти DDoS: у чому різниця?

The Ключова різниця між DoS і DDoS атаки це те останній використовує кілька підключень до Інтернету щоб вимкнути мережу жертви в автономному режимі, тоді як перший використовує єдине з’єднання. DDoS-атаки важче виявити, оскільки вони запускаються з декількох місць, так що жертва не може сказати походження атаки. Ще одна ключова відмінність – це об’єм атаки, що застосовується, оскільки DDoS-атаки дозволяють зловмиснику надсилати величезні обсяги трафіку до мережі жертви..

Важливо зазначити, що DDoS-атаки виконуються інакше, ніж DoS-атаки. DDoS-атаки виконуються через використання ботнетів або мережі пристроїв, що знаходяться під управлінням зловмисника. У контрасті, DoS-атаки як правило, запускаються через використання сценарію або інструмента DoS подібно до Іонна гармата з низькою орбітою.

Чому трапляються напади DoS та DDoS?

Незалежно від того, чи є це DoS або DDoS-атакою, існує безліч небезпечних причин, через які зловмисник хотів би перетворити бізнес в офлайн. У цьому розділі ми розглянемо деякі найпоширеніші причини, чому DoS-атаки використовуються для нападу на підприємства. Загальні причини:

- Викуп – Мабуть, найпоширенішою причиною DDOS-атак є вимагання викупу. Після успішного завершення атаки зловмисники вимагатимуть викуп, щоб припинити атаку та повернути мережу в Інтернет. Не рекомендується платити ці викупи, оскільки немає гарантії відновлення бізнесу в повному обсязі.

- Зловмисні конкуренти – Ще одна можлива причина для DDoS-атак – злісні конкуренти, які хочуть вивести бізнес з експлуатації. Знімаючи мережу підприємства вниз, конкурент може спробувати вкрасти ваших клієнтів. Вважається, що це особливо часто зустрічається в ігровій спільноті, де конкуренти намагаються поставити один одного в офлайн, щоб отримати конкурентну перевагу.

- Гективізм – У багатьох випадках мотивація до нападу буде не фінансовою, а особистою та політичною. Не рідкість хактивістські групи розміщувати сайти уряду та підприємств в автономному режимі, щоб відзначити свою опозицію. Це може бути з будь-якої причини, яка нападник вважає важливою, але часто виникає через політичні мотиви.

- Викликає неприємності – Багатьом зловмисникам просто подобається створювати неприємності особистим користувачам та мережам. Не секрет, що кібератаки вважають забавним ставити організації в офлайн. Для багатьох нападників атаки DDoS пропонують спосіб розіграти людей. Багато хто розглядає ці напади як «без жертви», що шкода, враховуючи кількість грошей, яка може коштувати успішній атаці організації.

- Незадоволені працівники – Ще одна поширена причина кібератаки – незадоволені працівники чи колишні працівники. Якщо особа має скаргу на вашу організацію, то DDOS-атака може бути ефективним способом повернутися до вас. Хоча більшість працівників ставляться до скарг зріло, все ж є меншість, яка використовує ці напади, щоб завдати шкоди організації, у якої є особисті проблеми.

Як запобігти DoS та DDoS-атакам

Незважаючи на те, що атаки DOS є постійною загрозою для сучасних організацій, існує ряд різних кроків, які можна вжити, щоб залишатися захищеними до та після нападу. Перш ніж реалізувати стратегію захисту, важливо усвідомити, що ви не зможете запобігти кожній DoS-атаці, яка приходить на ваш шлях. Коли це буде сказано, ви зможете мінімізувати збитки від успішної атаки що приходить ваш шлях.

Мінімізація шкоди від вхідних атак зводиться до трьох речей:

-

-

- Переважні заходи

- Тестовий запуск атаки DOS

- Відповідь після нападу

-

Переважні заходи, як-от мережевий моніторинг, покликані допомогти вам ідентифікуйте атаки, перш ніж вони знімуть вашу систему офлайн і виступають перешкодою на шляху нападу. Так само, тестові запуски DoS-атак дозволяють перевірити захисні сили проти DoS-атак та уточнюйте загальну стратегію. Відповідь після атаки визначатиме, скільки шкоди завдає атака DoS і є стратегією відновлення роботи вашої організації після успішної атаки.

Переважні заходи: моніторинг мережі

Моніторинг мережевого трафіку – один з найкращих попереджуючих кроків можна взяти. Моніторинг трафіку дозволить побачити ознаки нападу до того, як послуга повністю знизиться. Відстежуючи трафік, ви зможете вживайте заходів, коли побачите незвичний трафік рівнів або нерозпізнаної IP-адреси. Це може бути різницею між переходом у режим офлайн або перебуванням у режимі очікування.

Перш ніж здійснити загальну атаку, Більшість зловмисників перевірять вашу мережу кількома пакетами, перш ніж розпочати повну атаку. Контроль за вашим трафіком дозволить вам стежити за цими невеликими знаками та виявляти їх рано, щоб ви могли підтримувати свою послугу в Інтернеті та уникати витрат несподіваних простоїв..

Дивіться також: 25 найкращих мережевих моніторів

Тестовий запуск DoS Attacks

На жаль, ви не зможете запобігти кожній DoS-атаці, яка настає на вашому шляху. Однак ви можете бути впевнені, що підготувались, коли нападеться. Один з найбільш прямих способів зробити це – це імітувати DDoS-атаки проти власної мережі. Моделювання атаки дозволяє вам перевірити свої існуючі методи профілактики і допомагає створити деякі стратегії запобігання в реальному часі це може заощадити багато грошей, якщо справжній напад прийде на ваш шлях.

Відповідь після атаки: Створіть план

Якщо атака збивається з землі, то вам потрібно мати готовий план для управління пошкодженням. Чіткий план може бути різницею між атакою, яка незручна, і тією, що руйнує. Як частина плану, ви хочете призначити ролі членам вашої команди хто буде відповідати за реагування, коли трапляється напад. Це включає в себе розробку процедур підтримки клієнтів, щоб клієнти не залишалися високими і сухими, поки ви вирішуєте технічні проблеми.

Edge Services Vs атаки DDOS

Безсумнівно, один з найефективніших способів зустріти DDoS-атаки лобадом – це використання крайовий сервіс. Різне сервісне рішення, як StackPath або Сукурі може сидіти на краю вашої мережі та перехоплювати DDoS-атаки, перш ніж вони набудуть чинності. У цьому розділі ми розглянемо, як ці рішення можуть захистити вашу мережу від недобросовісних зловмисників.

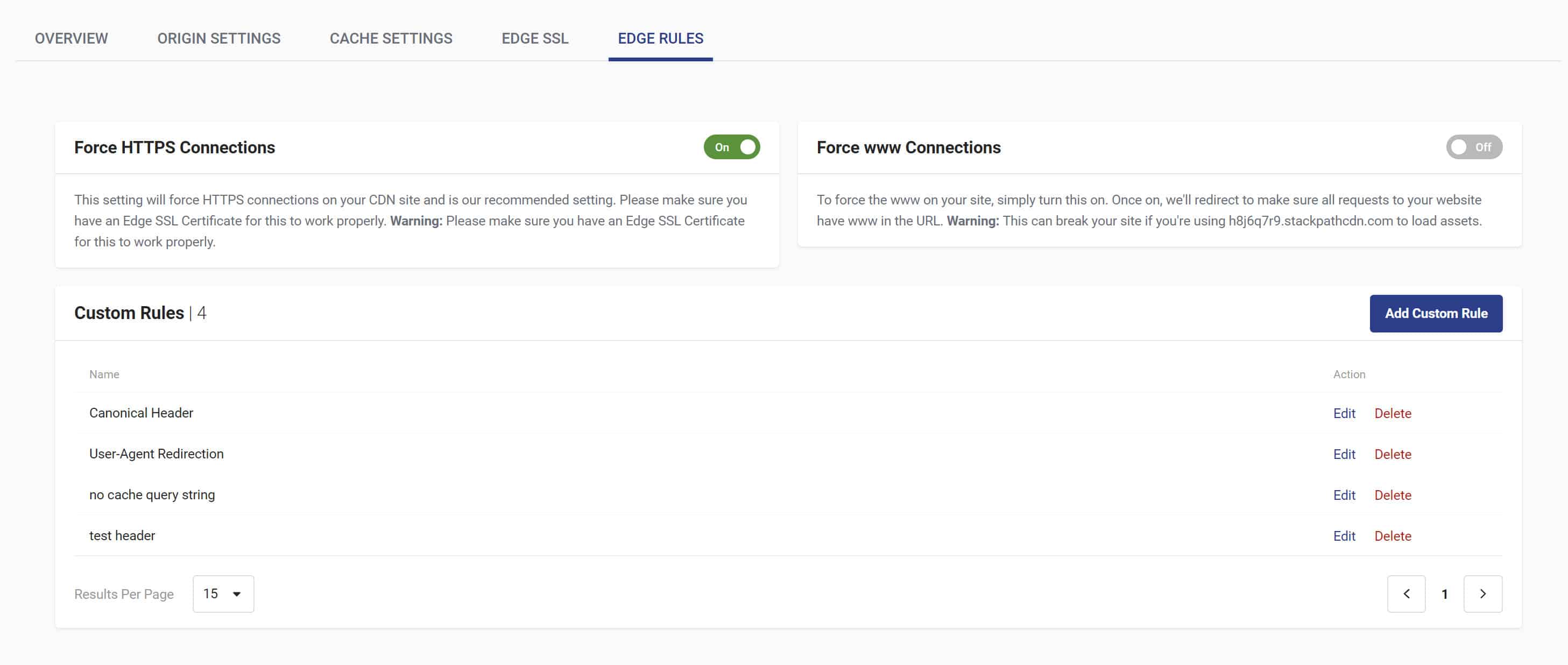

Послуги StackPath Edge

Однією з найбільших проблем, що залишаються захищеними від DDOS-атак, є запобігання пошкодженням при збереженні продуктивності. Крайові сервіси StackPath були розроблені для мінімізації зниження продуктивності та боротьби з усіма поширеними формами DDOS-атак. З крайовими послугами StackPath ви можете розпізнавати атаки в режимі реального часу та блокувати їх перш ніж вони перейдуть до мережі в автономному режимі.

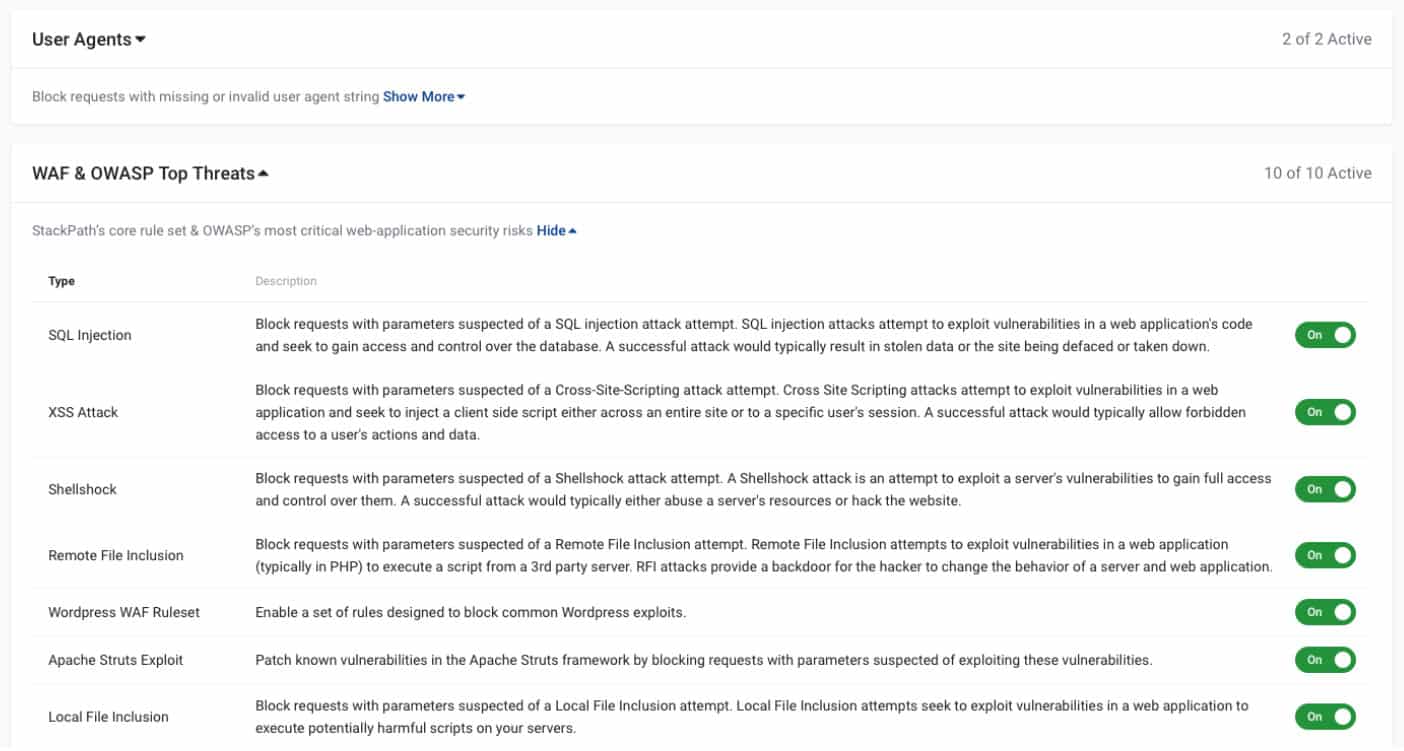

Для більш складних атак, Брандмауер веб-додатків Stackpath (WAF) запобігає проникненню нападів шару програми. Атаки на прикладний рівень блокуються алгоритмами, які можуть виявити ознаки шкідливого трафіку, перш ніж він потрапить у вашу мережу.

StackPath також пропонує Доставка по краю StackPath 200 сервіс для великих мереж, який має ряд інших заходів для захисту від інших типів DDOS-атак, як-от Повені УДП, SYN повені, і Затоплення HTTP так само. Незалежно від того, якому типу DDOS-атаки ви піддаєтеся, рішення StackPath мають основні функції, які допоможуть вам захиститися від перегляду в режимі офлайн..

Доставка StackPath Edge 200Знайдіть відповідний план на Stackpath.com

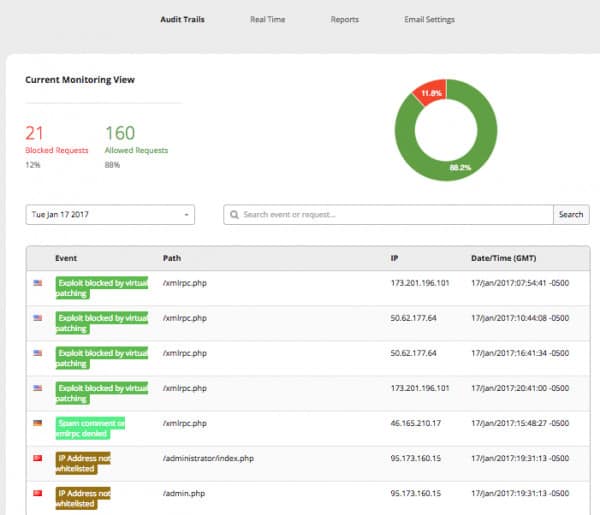

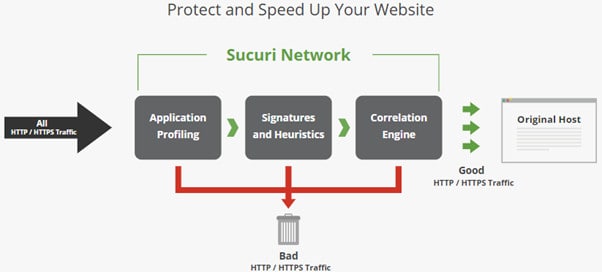

Послуги Sucuri Edge

Ще одним провідним постачальником рішень для профілактики DDoS є Захист DDoS від Sucuri & Служба пом’якшення наслідків. Sucuri вмілий в поводженні рівень 7 затоплення HTTP але також може запобігти TCP SYN повені, ICMP повені, Slowloris, Повені УДП, Обхід кеш-пам’яті HTTP, і посилений DNS DDoS назвати декілька.

Sucuri має підхід до брандмауера веб-сайтів, який має глобально розподілена мережа з 28 пунктами присутності. Також немає обмеження на розмір атаки, тому незалежно від того, що трапиться, ви залишаєтесь захищеними. Sucuri WAF – хмарне рішення SaaS, яке перехоплює HTTP / HTTPS запити, що надсилаються на ваш веб-сайт.

Одна особливо корисна особливість – це можливість визначити, чи надходить трафік із браузера законного користувача або сценарій, який використовує зловмисник. Це гарантує, що щоденні користувачі все ще можуть отримувати доступ до сайту та його послуг, тоді як зловмисні користувачі не можуть запускати свої атаки. Sucuri пропонує різні плани своїх кращих послуг відповідно до потреб вашої мережі.

Платформа веб-безпеки SucuriЗнайдіть відповідний план на Sucuri.net

Дивіться також: 5 кращих постачальників послуг Edge

DoS проти DDoS атаки: керована загроза

Атаки, які стосуються DoS-атак на сучасні організації, є небагато. Хоча викрадені дані можуть бути надзвичайно згубними, оскільки припинення вашої служби нападом грубої сили приносить із собою цілу низку інших ускладнень, з якими потрібно боротися. Лише день простою може мати значний фінансовий вплив на організацію.

Ознайомившись із типами DoS та DDoS-атак, з якими ви можете зіткнутися, буде пройти довгий шлях до мінімізації шкоди від атак. По крайней мере, ви хочете переконайтеся, що у вас є інструмент моніторингу мережі так що ви можете виявити незвичний трафік, який вказує на потенційну атаку. Хоча якщо ви серйозно ставитесь до вирішення DoS-атак, тоді вам потрібно переконатися мати план реагування після нападу.

DoS-атаки стали однією з найпопулярніших форм кібератаки у світі, оскільки їх легко виконати. Як таке, неймовірно важливо проявляти ініціативу та здійснювати якомога більше заходів, щоб запобігти атакам та реагувати на атаки, якщо вони успішні. Роблячи це, ви обмежите свої втрати і залишите себе в положенні, коли ви зможете повернутися до нормальної роботи якнайшвидше.

Дивись також: 100+ страхітливих статистичних даних про кіберзлочинність та кібербезпеку & Тенденції

Подальше читання:

-

- 5 кращих постачальників послуг Edge

- Розуміння DoS та DDoS-атак