10 кращих рішень щодо захисту кінцевих точок

Що таке захист від кінцевих точок?

Захист кінцевої точки – це рішення безпеки, яке вирішує проблеми безпеки кінцевих точок, захищає та захищає кінцеві точки від нульових днів експлуатації, атак та ненавмисного витоку даних внаслідок помилок людини.

Ми детально розглядаємо кожен інструмент, який склав цей список, але якщо у вас немає часу дочитати його до кінця, ось наш список 10 найкращих рішень щодо захисту кінцевих точок:

- Монітор загрози SolarWinds (БЕЗКОШТОВНА ПРОБЛЕМА) Комбіноване рішення кінцевої точки та захисту мережі.

- Захист кінцевої точки Bitdefender Gravity Zone Захист пристроїв, які можна поєднувати із захистом мережі.

- Софос перехоплює X Кінцева точка Система безпеки на базі AI.

- ESET Endpoint Security Захист кінцевої точки, що включає засоби захисту мережі.

- Тенденція Micro Apex One Поєднання традиційних та інноваційних методів захисту.

- Виявлення та реакція кінцевих точок Symantec Найсучасніші зловмисні програми та захист від вторгнень

- Захист кінцевої точки Panda Захист для мережевих комп’ютерів, якими керує Хмара.

- CounterTack GoSecure ESL Прогнозний, захищений від AI кінцевих точок.

- Захист кінцевої точки від зловмисних програм Хмарний захист комп’ютерів у мережі.

- Cylance Protect Захист ШІ загрози для кінцевих точок.

Чому захист кінцевих точок?

Як тільки виробники антивірусів випускають рішення щодо зловмисного програмного забезпечення, хакери відкривають іншу стратегію атаки. Нові віруси, проти яких ще не створено антидот, називаються «нульовими днями». Хакери можуть продовжувати завдавати шкоди комп’ютерам підприємств та широкій громадськості, підтримуючи трубопровід з виробництва вірусів.

Знаючи це завжди буде інший вірус На горизонті вирішення проблем, компанії з кібербезпеки обрали новий підхід. Замість того, щоб намагатися ідентифікувати окремі віруси та працювати над блоками для них, зараз компанії зосереджуються на виявленні аномальної поведінки та блокуванні ключових служб на комп’ютерах та комп’ютеризованих пристроях, щоб запобігти підробці.

Ця нова стратегія є ширшою, ніж антивірусний чи антивірусний підхід однієї програми для захисту комп’ютера. Багато більше не включають вірусну базу даних, що, за певними галузевими визначеннями, означає, що вони не мають права на етикетку “антивірус”. Нове казурне слово, що з’явилося в цій галузі, – це технологія “заміни”. Ці нові пакети кібербезпеки повністю замінюють антивірусні системи новою базовою базовою лінією та системами виявлення відхилень.

Термін “парасолька”, який застосовується до всіх заходів з кібербезпеки щодо захисту пристрою, підключеного до мережі, на відміну від самої мережі, є “захист кінцевої точки.”У цьому огляді будуть розглянуті лідери в галузі захисту кінцевих точок і те, як кожен із цих постачальників кібербезпеки підходить до завдання захисту користувачів користувачів.

Не існує єдиного формату рішення для технології заміни. Визначальною особливістю захисту кінцевих точок є те, що вона заснована на пристрої, до якого користувач має доступ. У деяких випадках це рішення постачається із зовнішнього джерела, але його пріоритет – захист окремих пристроїв, а не всієї системи мережевих пристроїв.

Брандмауери не розглядаються як частина захисту кінцевих точок. Це тому, що вони призначені для захисту мереж. У багатьох внутрішніх реалізаціях брандмауери працюють на комп’ютері та працюють лише для захисту одного комп’ютера. Однак брандмауери призначені для блокування трафіку, тоді як захист кінцевої точки дивиться на процеси, що працюють на комп’ютері.

Існують деякі типи стратегій кібербезпеки, які підпадають як до категорій захисту мережі, так і до захисту кінцевих точок. Прикладом цього є cyberdefense, який фокусується на аналізі повідомлень файлів журналів, щоб виявити шкідливу діяльність – таку стратегію можна застосувати як до захисту мережі, так і до кінцевих точок.

Кращі системи захисту кінцевих точок

Хоча напади на приватні пристрої викликають серйозне занепокоєння, головна увага індустрії кібербезпеки приділяється вирішенню захисту бізнесу. Корпоративні покупці потребують захисту всього свого обладнання, включаючи мережі та кінцеві точки. Отже, багато систем захисту кінцевих точок входять до складу набір програм які охоплюють всю технологічну інфраструктуру. У цьому посібнику ми детально розберемо лише ті модулі, які захищають кінцеві точки.

Детальніше про ці параметри ви можете прочитати в наступних розділах.

1. Монітор загрози SolarWinds (БЕЗКОШТОВНА ПРОБЛЕМА)

The Монітор загрози SolarWinds є хорошим прикладом еволюції безпеки кінцевих точок до повного набору захист від нападу. Це частина загальної служби безпеки системи, якою керують із Хмари. Інструмент використовує аналіз журналу та методи захисту, що походять від цього SIEM (Інформація про систему та управління подіями).

Основний модуль Threat Monitor вивчає файли журналів на предмет попереджувальних знаків. Практично про кожну дію, що відбувається на вашому комп’ютері та у вашій мережі, створюється повідомлення журналу. Ці повідомлення журналу не збираються автоматично. Багато підприємств просто ігнорують це дивовижне джерело системної інформації, яке висвітлить аномальна діяльність це спричинено шкідливими програмами або несанкціонованим доступом.

Монітор загроз – це не лише безпека кінцевої точки, оскільки вона охоплює і мережі. Служба збирає всі ці повідомлення про події та зберігає їх у файли для аналізу. Інструмент є Система захисту від вступу (IPS) які можуть генерувати стандартні ознаки того, що у вашій системі щось не так. Традиційний захист від зловмисного програмного забезпечення попередить вас про небезпечні процеси. IPS йде на крок далі, ніж просто блокувати процеси або видаляти програмне забезпечення, оскільки воно може блокувати і шкідливих користувачів.

SolarWinds виробляє цілий ряд інструментів системної безпеки. У цій групі продуктів є альтернатива Threat Monitor, який є менеджером подій безпеки. Цей інструмент має дуже схожу функціональність з Threat Monitor. Ви також отримаєте вигоду від менеджера патчів. Постійне оновлення програмного забезпечення є важливим завданням безпеки, оскільки програмні будинки регулярно виробляють оновлення своєї продукції, щоб закрити нещодавно виявлені хакерські подвиги. Менеджер виправлень створює реєстр всього вашого програмного забезпечення та монітори для оновлень. Він автоматично розгорне оновлення для вас.

Всі продукти SolarWinds доступні на випробуваннях та демонстраціях. Ви можете отримати 14-денну безкоштовну пробну версію монітора загрози.

ВИБОР редактора

Контролюйте загрози безпеці в реальному часі, реагуйте та повідомляйте їх із віддалених місць. Інтерфейс простий, але потужний, простий у розгортанні та повністю масштабований.

Завантажити: Монітор загрози SolarWinds

Офіційний сайт: SolarWinds.com

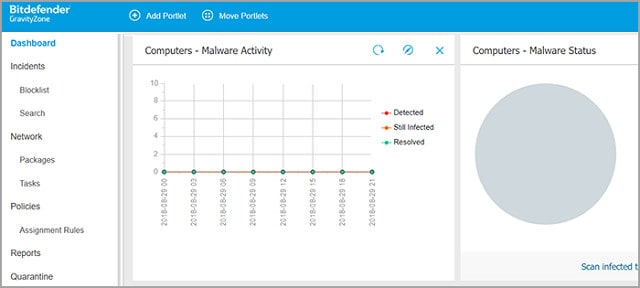

2. Безпека бізнесу Bitdefender Gravity Zone

З цього часу Bitdefender є виробником антивірусу (AV) він розпочався в 2001 році. Зовсім недавно компанія перевела свої оборонні системи з традиційної антивірусної моделі на комплексні пакети системної оборони. Компанія виробляє мережеві системи захисту, а також захист кінцевих точок.

GravityZone включає базу даних виявлення підписів, яка схожа на традиційний метод перегляду списку характеристик вірусу. Ще одна схожість із традиційною продуктивністю AV полягає в тому, що GravityZone припиняє вірусні процеси та видаляє програму. GravityZone додає процедури виявлення вторгнень до цього рівня AV-дій.

Інструмент відстежує спроби доступу до пристрою та блокує ті джерела зв’язку, які відображають шкідливі наміри. Він також відстежує регулярні дії на пристрої встановити базову лінію типової поведінки. Аномальна активність, яка відхиляється від цієї базової лінії, провокує захисні заходи. Ці заходи включають відстеження видимої експлуатаційної діяльності, яка характеризує “нульовий день»Нападів.

Крім вирішення загроз, пакет безпеки посилить захисні сили вашого пристрою. Цей модуль набору включає в себе менеджер патчів, щоб автоматично встановлювати оновлення програмного забезпечення. Він також шифрує всі ваші диски, щоб зробити дані непрочитаними для зловмисників. Пакет також включає захист від веб-загроз, перевірки USB та монітори програм. У пакет також входить брандмауер.

Bitdefender пропонує безкоштовну пробну версію GravityZone.

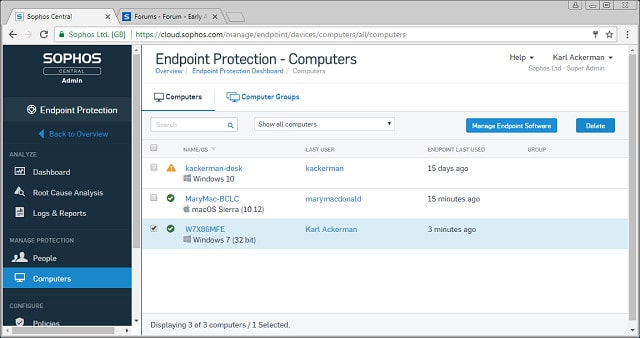

3. Софос Перехоплення X

Sophos є одним з провідних впроваджувачів AI-методів у галузі кібербезпеки. Intercept X використовує машинне навчання встановити базовий рівень регулярної активності на пристрої, а потім генерує сповіщення, коли виявляє події, які не вписуються у звичайні схеми роботи. Цей елемент системи безпеки виявляє зловмисне програмне забезпечення та зловмисне вторгнення. Другий елемент автоматизує відповіді для виявлених проблем.

Інші елементи пакету Intercept X зосереджені на конкретних типах загрози. Наприклад, CryptoGuard – це система блокування викупних програм. Інші інструменти в упаковці запобігають проникненню зловмисного програмного забезпечення на ваш пристрій через браузер. Ця система блокує методи, якими користується зловмисне програмне забезпечення без файлів, який просочується на комп’ютер із заражених веб-сторінок. Інший інструмент перевіряє завантаження на наявність вірусів і блокує завершення завантаження, якщо вірус нюхає у файл під час завантаження. Аналогічно, програмне забезпечення сканує всі каталоги на наявність зловмисного програмного забезпечення, а також перевірятиме USB-накопичувачі, коли вони приєднані.

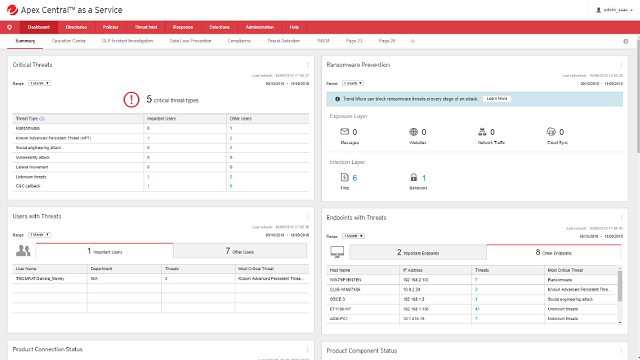

4. Тенденція Micro Apex One

Trend Micro є відомим виробником AV, який перейшов на більш складні рішення щодо захисту кінцевих точок. Apex One – це суміш старого та нового. У ньому досі є традиційна система боротьби зі зловмисними програмами, але ця база загроз перераховує вразливості системи, а не підписи вірусів. Apex One додав моніторинг поведінки для покращення захист від атак з нульовими днями.

The полювання на загрозу Елементом цього пакету є хост-система виявлення вторгнень з автоматизованими захисними діями. Інструмент виявить шкідливі процеси. Це вбиває цю програму та ізолює програму, яка її запустила. Компанія називає це “віртуальним виправленням”. Він призупинить можливості проблемної програми, поки не буде доступний патч для закриття експлуатації. Автоматично цей процес видаляє зловмисне програмне забезпечення, оскільки ці шкідливі програми ніколи не отримуватимуть оновлення, щоб видалити клопітке поведінку.

Apex One забезпечує захист від криптовалюта, викупне програмне забезпечення та зловмисне програмне забезпечення без файлів а також традиційні троянці та віруси. Це хмарна послуга, але вам потрібно буде встановити агент на свій комп’ютер, щоб він контролював систему. Це працює на Windows та Windows Server.

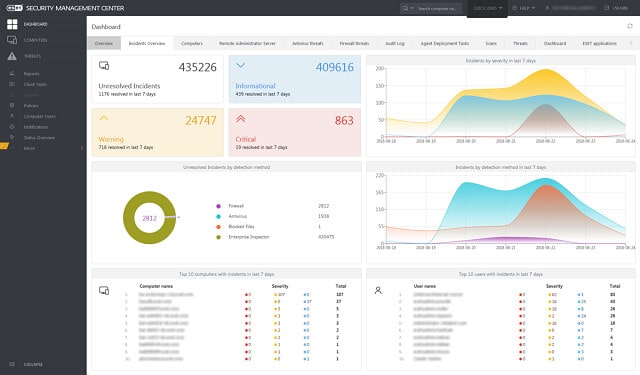

5. ESET Endpoint Security

ESET Endpoint Security захищає комп’ютери вашої компанії від зловмисної діяльності, яка може потрапляти у вашу мережу. Він також блокує будь-яке шкідливе програмне забезпечення підключення до вашої мережі. Це називається “двосторонній брандмауер”, і це друга лінія захисту. Перша лінія захисту – це система захисту від вторгнення на основі хоста (HIPS), яка відстежує повідомлення про події у файлах журналів на ваших комп’ютерах.

The СУПИ методологія шукає зразки шкідливої поведінки. Відповіді на будь-яке відкриття можуть бути автоматизовані, щоб пошкодження не тривали протягом часу, коли приладова панель системи безпеки буде без нагляду. Деякі дії, які шукає система виявлення, – це повідомлення, які генеруються DDoS-атаки на інших комп’ютерах та програмах, що вимагаються.

Ця служба безпеки працює на місці, і її можна встановити в Windows та Linux. Доступна хмарна версія. ESET також виробляє програмне забезпечення для захисту від мережевих атак.

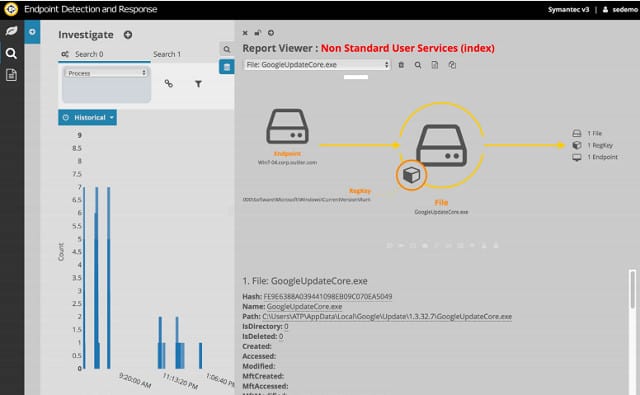

6. Виявлення та реагування на кінцеві точки Symantec

Symantec виявляє кінцеву точку та реагує на них AI методи відслідковувати зловмисну діяльність – це називається “полювання на загрозу”. Система доступна як програмний модуль, як прилад та як хмарний сервіс. Якщо ви вибрали хмарну версію, вам все одно доведеться встановлювати агентське програмне забезпечення на свій сайт. Це працює на Windows та Windows Server. Місцеве програмне забезпечення працює на Windows, Windows Server, Mac OS та Linux. Захист і реагування на кінцеві точки – це оновлення до базової служби захисту кінцевих точок Symantec.

Система реалізує процедури SIEM для перевірки тривожних подій, записаних у файлах журналів. Він також встановлює схему нормальної поведінки на пристрої та піднімає попередження, коли процеси на комп’ютері відхиляються від цього запису. The мисливець загроз також постійно сканує пам’ять на предмет шкідливої активності. Він веде облік всіх моделей діяльності для довгострокового аналізу. Окрім підвищення сигналів, система також може запускати автоматизовані дії, щоб вимкнути шкідливі процеси, як тільки вони будуть помічені. Ви можете отримати систему виявлення та відповіді кінцевих точок на безкоштовній пробній версії.

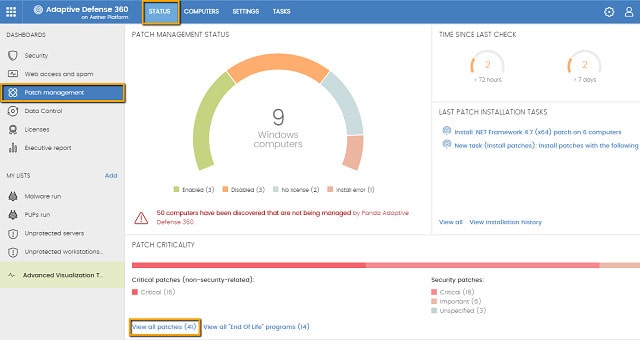

7. Захист кінцевої точки Panda

Захист кінцевої точки від Panda Security централізує захист усіх комп’ютерів, підключених до вашої мережі. Тобто ви можете бачити всі події безпеки на всіх комп’ютерах у вашій мережі на одній єдиній консолі, яка надається з Хмари. Захист діє на настільних комп’ютерах, ноутбуках, мобільних пристроях та серверах; ці захищені кінцеві точки можуть працювати під керуванням Windows, Windows Server, Mac OS, Linux або Android. Компанія називає це “колективним інтелектом”.

Система перевірятиме стан периферійних пристроїв, а також безпосередньо підключені пристрої. Він встановлює базовий рівень політики, а потім автоматично відміняє процеси, невідповідні профілю.

8. CounterTack GoSecure ESL

GoSecure – головний бренд запуску кібербезпеки, CounterTack. ESL розшифровується як Endpoint Security Lifestyle. Це монітор вразливості, і він не включає жодного антивірусного модуля. Однак він буде контролювати будь-яку сторонній AV-систему, що працює на ваших підключених до мережі кінцевих точках.

Особливості цього інструменту включають виявлення активів, управління виправленнями, AV-моніторинг, управління конфігурацією та оцінку вразливості.

Передумовою цього інструменту є те, що вам потрібно просто тримати систему в сучасному стані з усім програмним забезпеченням, щоб захистити від зловмисного програмного забезпечення. Ця послуга доставляється з Хмари.

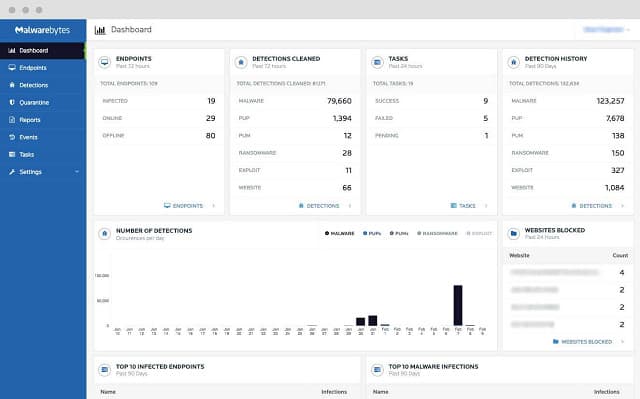

9. Захист кінцевої точки від зловмисних програм

Система захисту від Malwarebytes захищатиме кінцеві точки під керуванням Windows та Mac OS. Це хмарна система, тому вона потребуватиме доступу до вашої мережі через брандмауер.

Віддалена система спілкується з агентом, встановленим на одному з ваших серверів. Агент здійснює пошук у комп’ютерах вашої системи для читання списків активні процеси, активність лісозаготівель. Потім він перевіряє будь-яку незвичну діяльність, яка не відповідає цій схемі нормальної поведінки. Система виявлення зловмисного програмного забезпечення також покладається на традиційний метод AV бази даних загроз, який зберігає характерну поведінку відомі віруси.

Відповіді на виявлені загрози запускаються автоматично. Захист поширюється на блокування активності ботнетів та відмову дозволити браузерам завантажувати заражені веб-сторінки.

Malwarebytes пропонує безкоштовну пробну версію захисту Endpoint.

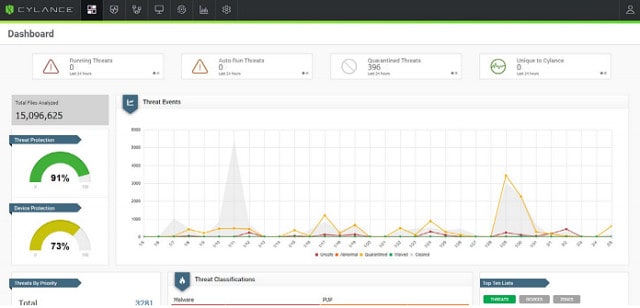

10. Cylance Protect

Cylance Protect – це система захисту кінцевих точок, заснована на AI, яка не усуває потреби в а база загроз. У вас є вибір: встановити програмне забезпечення Cylance Protect на свій власний сервер або отримати доступ до нього як хмарна послуга з агентурною програмою, встановленою на одному з ваших сайтів.

Сервіс відстежує операції з файлами на ваших комп’ютерах, блокуючи встановлення шкідливих програм. Він також буде сканувати пам’ять для несанкціонована діяльність, що заблокує операції безфайлового програмного забезпечення. Загалом, стратегія Cylance розроблена для запобігання атак з нульовим днем, запобігаючи необхідності аналізу зловмисного програмного забезпечення та розподілу відповідей на загрозу.

Усунення загрози відбувається негайно. Це набуває форми блокування вхідного трафіку з підозрілої адреси, завантаження зловмисників та вбивства шкідливих процесів.

Захист кінцевої точки в контексті

Як бізнес-користувач, ви будете керувати багато кінцевих точок у ваших офісах, а також віддалених комп’ютерів, що належать фрілансерам, що працюють в режимі зв’язку, і домашніми працівниками. Відкрита мережа, що включає віддалені та користувальницькі пристрої, вразлива до більшого ризику, ніж офісна локальна мережа.

Захист кінцевої точки, безумовно, необхідний. Однак це не має бути єдиним захистом від зловмисних програм та зловмисників. Ви повинні враховувати свою ІТ-інфраструктуру в цілому при здійсненні заходів безпеки та переконайтесь, що ваша мережа захищена сильною безпекою, а також шляхом запровадження захисту кінцевих точок.