10 кращих інструментів для тестування на проникнення

Проби на проникнення або тести на ручки, як їх розмовно розпізнають, складаються насамперед злому або кібер-атаку вашої власної системи, щоб ви могли визначити, чи є вразливості які можуть бути використані третіми сторонами.

Цей процес використовується для зміцнення брандмауера веб-додатків, і він дає велику кількість розуміння, яке можна використати для покращення безпеки нашої системи, що є життєво важливим для будь-якої організації. Тести ручками просто набагато ефективніші та ефективніші за допомогою спеціалізованих інструментів, і саме тому сьогодні ми будемо вивчати найкращі.

Ми детально ознайомимось з кожним із інструментів нижче, але у випадку, якщо у вас є лише час на короткий підсумок, ось наш список найкращих інструментів тестування на проникнення:

- Сканер безпеки Netsparker (GET DEMO) Може обробляти масштабні операції, використовує автоматику для перевірки на помилкові позитиви.

- Сканер Acunetix (GET DEMO) Гладкий інструмент з великою кількістю автоматизації, дозволяє виявляти та виправляти проблеми до їх виникнення.

- Мережевий Mapper (NMAP) Безкоштовна утиліта з відкритим кодом для виявлення мережі та аудиту безпеки.

- Metasploit Lінструмент командного рядка з легкою вагою, надійний для оцінки та утримання вас за версією загроз.

- БЕФ Суцільний інструмент командного рядка, чудовий для моніторингу «відкритих дверей» мережі – браузера – для будь-якої незвичної поведінки.

- Wireshark Надійний аналізатор мережевих протоколів з добре відомим користувальницьким інтерфейсом забирає багато енергії.

- w3af Аналізатор мережевих протоколів на основі Python з подібними функціями до Wireshark, але дуже розширюваний.

- Сканер Acunetix Гладкий інструмент з великою кількістю автоматизації, дозволяє виявляти та виправляти проблеми до їх виникнення.

- Джон Розпушувач Прекрасний зломщик паролів командного рядка, щоб перевірити, наскільки захищені паролі користувачів у вашій мережі.

- Пневматичний удар в основному зосереджується на безпеці wifi та відомих уразливих місцях.

- Тест-ручка для відрижки Люкс Комплексний набір інструментів, чудовий для аналізу та відстеження трафіку між серверами та браузерами клієнтів.

Завдання тестування ручкою – не тільки знайти вразливі елементи вашої системи безпеки, але і зробити це перевірити відповідність політиці безпеки у вашій організації, вимірювати обізнаність та сферу застосування будь-яких питань безпеки, а також ознайомитись з можливістю того, які катастрофи можуть спіткати вашу мережу у разі справжньої кібератаки іноземних осіб.

Дивіться також: Курси з вивчення етичних злому в Інтернеті

По суті, тестування на проникнення дозволяє виявити ділянки слабкості, які ви, можливо, не вважали б інакше. Часто організації заважають (або просто стають апатичними), але тестувальники ручок пропонують об’єктивну та свіжу перспективу, що призведе до сильних вдосконалень та прийняття більш проактивного підходу.

10 найкращих інструментів для тестування ручок

Зважаючи на те, що тест на проникнення призначений для надання такої важливої інформації, її успіх залежить від використання правильних інструментів. Це складне завдання, тому автоматизовані інструменти полегшують і ефективніше тестерам виявляти несправності. Отож, без зайвих прихильностей, ось основні 10 інструментів для тестування ручками (не в конкретному порядку) згідно нашого поглибленого аналізу:

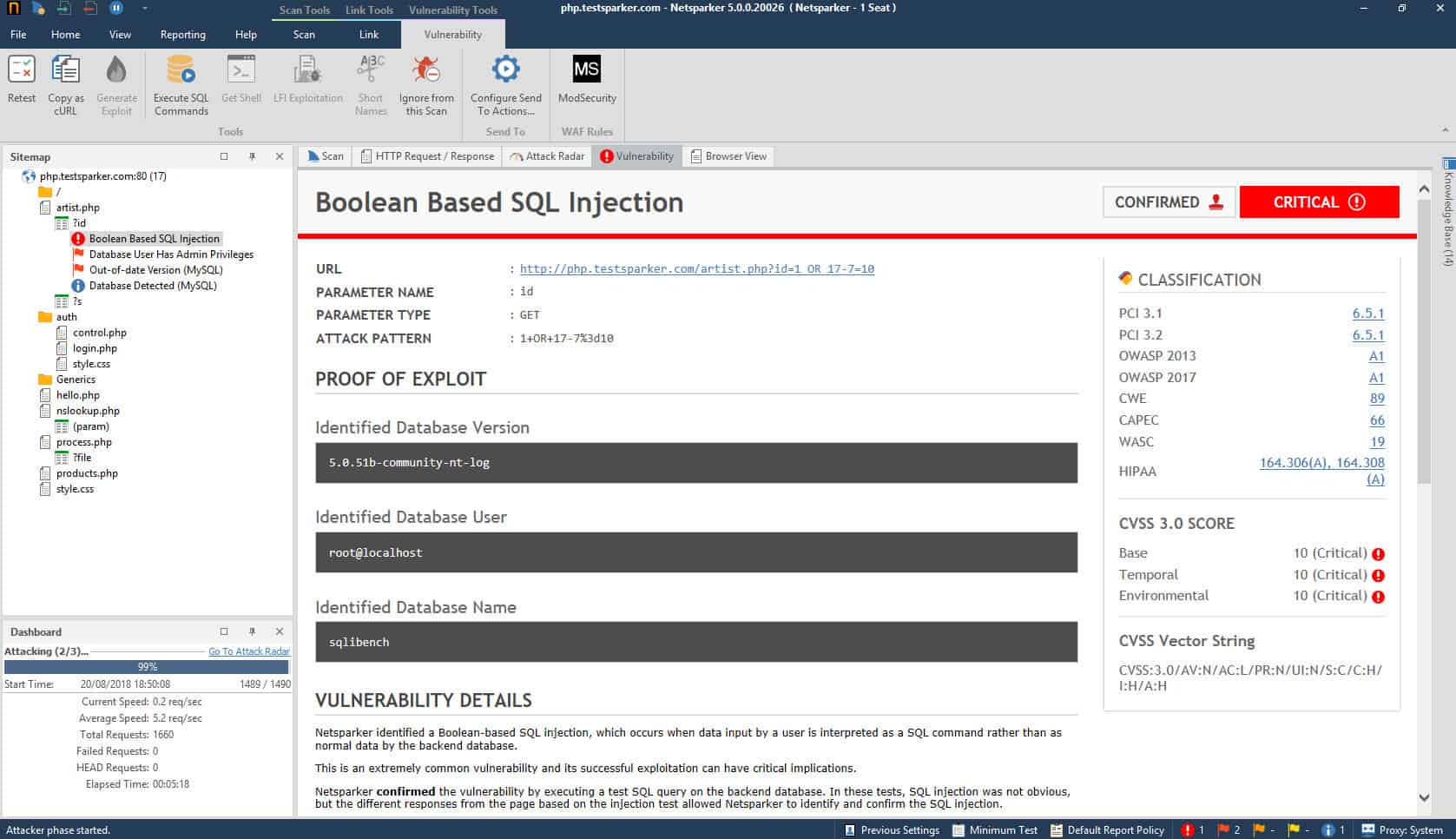

1. Сканер безпеки Netsparker (GET DEMO)

The Netsparker веб-додаток для тестування ручками повністю автоматичний. Вона стала дуже популярною завдяки тому, що розробники можуть використовувати це на багатьох різних платформах для цілих веб-сайтів, включаючи веб-сервіси та веб-додатки. Він може визначити все, що потрібно знати тестувальникам ручок, щоб поставити усвідомлений діагноз – від ін’єкції SQL до сценаріїв міжміських сайтів.

Ще одна характеристика, яка робить цей інструмент настільки популярним, це те, що він дозволяє тестерам ручок сканувати до 1000 веб-додатків одночасно, а також дозволяє користувачам налаштовувати сканування безпеки, щоб зробити процес надійним та ефективнішим. Потенційний вплив вразливих місць доступний миттєво; він використовує слабкі моменти лише для читання. Це сканування на основі доказів гарантовано ефективно, включаючи підготовку звітів про відповідність серед інших чудових функцій, включаючи можливість роботи з кількома членами для співпраці, що полегшує обмін результатами; не потрібно встановлювати нічого додаткового через те, що сканування відбувається автоматично. Ви можете зареєструватися на їхньому веб-сайті для безкоштовної демонстрації.

Netsparker Security ScannerRegister – БЕЗКОШТОВНА демонстрація

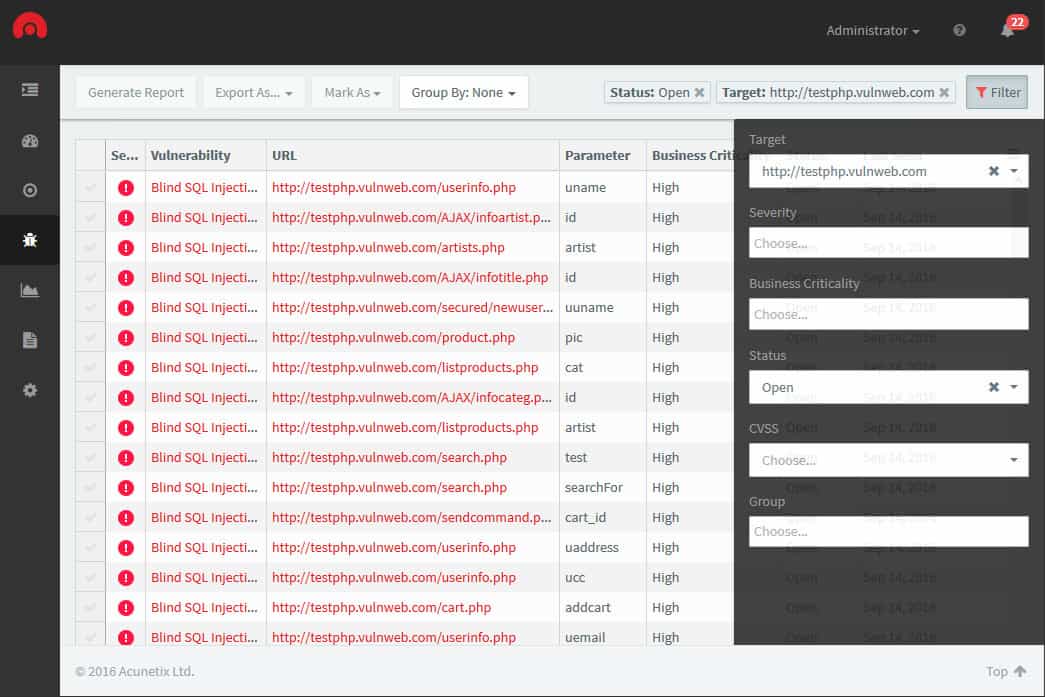

2. Сканер Acunetix (GET DEMO)

Це ще один автоматизований інструмент, який дозволить вам пройти тести на ручки без будь-яких недоліків. Інструмент може перевіряти складні звіти та проблеми управління, а також може впоратися з багатьма вразливими місцями мережі. Він також може включати позаширочні вразливості. The Сканер Acunetix також інтегрує трекери випуску та WAF; це, безумовно, тип інструменту, на який можна покластися, тому що це один із найсучасніших інструментів у цій галузі. Одне з його головних досягнень – надзвичайно високий показник виявлення.

Цей інструмент є дивовижним, охоплює понад 4500 слабких місць. Record Sequence Recorder простий у використанні; він сканує області, захищені паролями. Інструмент містить технологію AcuSensor, засоби ручного проникнення та вбудовані тести на вразливість. Він може швидко сканувати тисячі веб-сторінок, а також працювати локально або через хмарні рішення. Ви можете зареєструватися на безкоштовну демонстраційну версію на своєму веб-сайті.

Acunetix ScannerRegister – БЕЗКОШТОВНА демонстрація

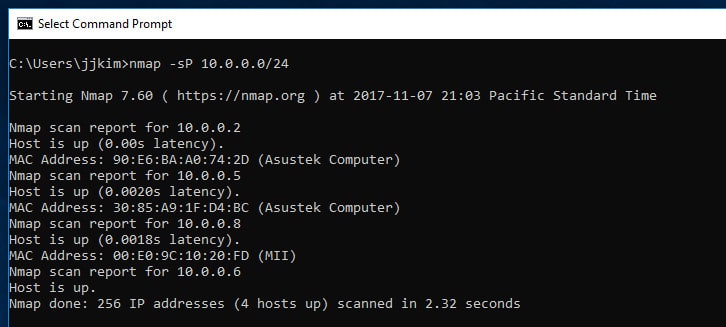

3. Мережевий Mapper (NMAP)

NMAP – це чудовий інструмент для виявлення будь-яких типів слабкості або дірок у мережі організації. Крім того, це також чудовий інструмент для аудиторських цілей. Цей інструмент – це взяти необроблені пакети даних та визначити, які хости доступні в певному сегменті мережі, яка ОС використовується (також дактилоскопічне сканування) та визначити різні типи та версії брандмауерів або фільтрів пакетів даних для конкретного хоста використовує.

Так само, як випливає з назви, цей інструмент створює вичерпну віртуальну карту мережі, і він використовує її для виявлення всіх основних слабких сторін, якими може скористатися кібератак. NMAP корисний для будь-якої стадії процесу проникнення. Найкраще – це безкоштовно.

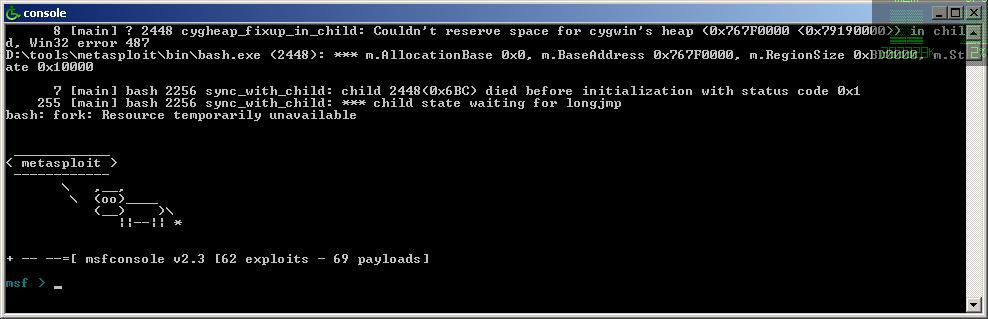

4. Metasploit

Metasploit – це винятковий інструмент, оскільки це насправді пакет багатьох інструментів для тестування ручок, і що чудово – це те, що він постійно розвивається і росте, щоб не відставати від змін, які постійно з’являються. Цей інструмент віддають перевагу як професіоналам з кібербезпеки, так і сертифікованим етичним хакерам, і вони вносять свої знання в платформу, щоб допомогти їй рости, що чудово. Metasploit працює на основі PERL, і він може бути використаний для імітації будь-якого типу проникнення, яке вам потрібно. Крім того, Metasploit налаштовується і має лише чотири кроки, тому це дуже швидко.

Наявні функції допоможуть вам визначити попередньо підготовлені подвиги, які ви повинні використовувати, а також дозволяють налаштувати їх; Ви також можете налаштувати їх за допомогою IP-адреси та номера віддаленого порту. Крім того, ви також можете налаштувати корисне навантаження з IP-адресою та місцевим номером порту. Потім ви можете визначити, який корисний вантаж ви хочете розгорнути, перш ніж запустити експлуатувати в цільову ціль.

Metasploit також інтегрує інструмент під назвою Meterpreter, який відображає всі результати, коли відбувається експлуатація, а це означає, що ви можете без особливих зусиль аналізувати та інтерпретувати результати та формувати стратегії набагато ефективніше.

Пов’язані дані: Чит-лист Metasploit

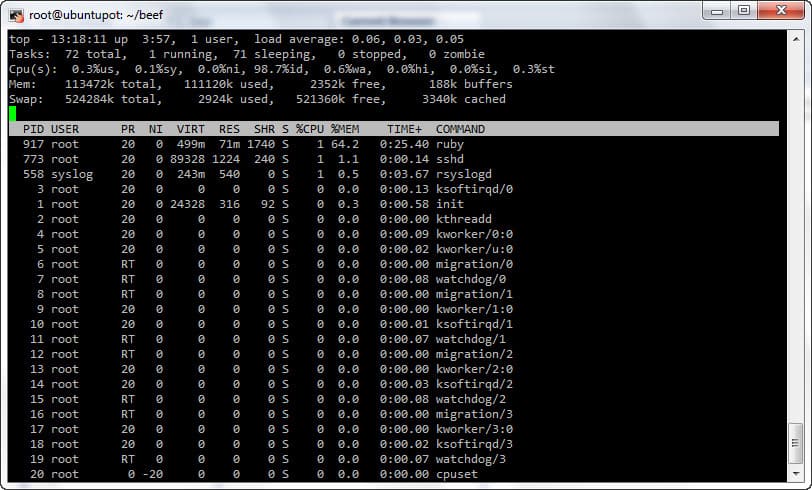

5. БЕФ

Цей інструмент для тестування пером найкраще підходить для перевірки веб-браузерів, оскільки він призначений для боротьби з нападами на Інтернет. Ось чому це найбільше користь для мобільних клієнтів. Цей інструмент використовує GitHub для пошуку вразливостей, і найкраще в цьому інструменті – це те, що він вивчає слабкі місця за межами мережевого периметра та клієнтської системи. Тільки майте на увазі, що це спеціально для веб-браузерів, оскільки воно буде розглядати вразливості в контексті одного джерела. Він з’єднується з декількома веб-браузерами і дозволяє запускати спрямовані командні модулі.

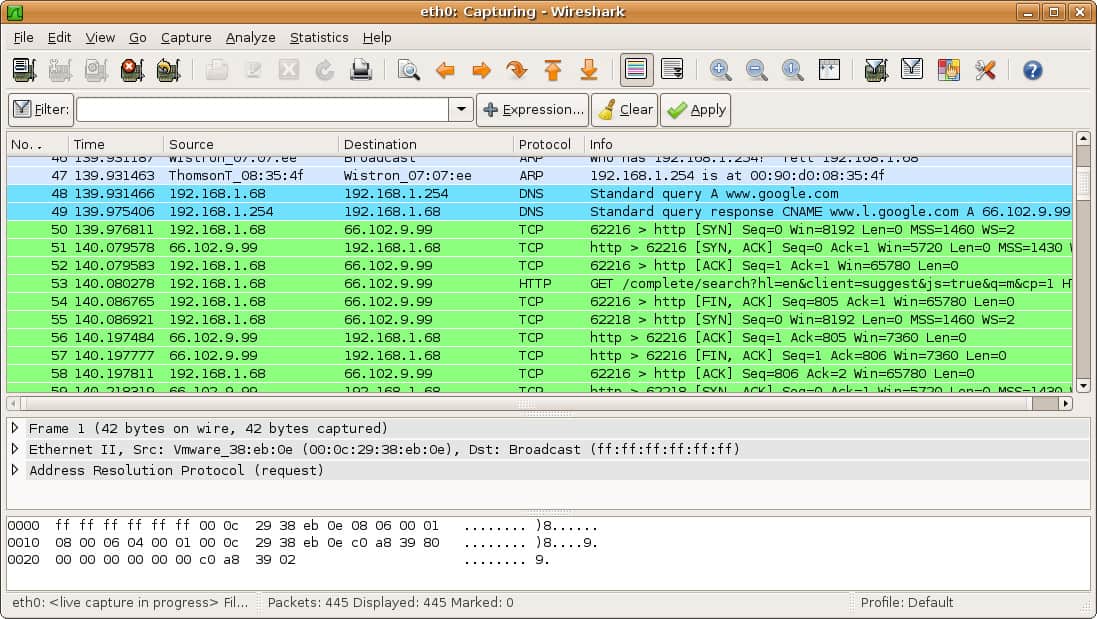

6. Wireshark

Wireshark – це мережевий протокол та аналізатор пакетів даних, який може усунути недоліки безпеки в режимі реального часу. Живі дані можна збирати через Bluetooth, Frame Relay, Ipsec, Kerberos, IEEE 802.11, будь-яке з’єднання на базі Ethernet та ін..

Найбільша перевага, яку цей інструмент може запропонувати, – це те, що результати аналізу виробляються таким чином, що навіть клієнти можуть зрозуміти їх з першого погляду. Тестери для ручок можуть зробити так багато різноманітних речей за допомогою цього інструменту, включаючи кольорове кодування, щоб забезпечити більш глибоке дослідження та виділити окремі пакети даних, які є першочерговими. Цей інструмент стає дуже зручним, коли справа стосується аналізу ризиків для безпеки, властивих інформації та даних, розміщеним у формах у веб-додатках.

Пов’язане: Чит-лист Wireshark

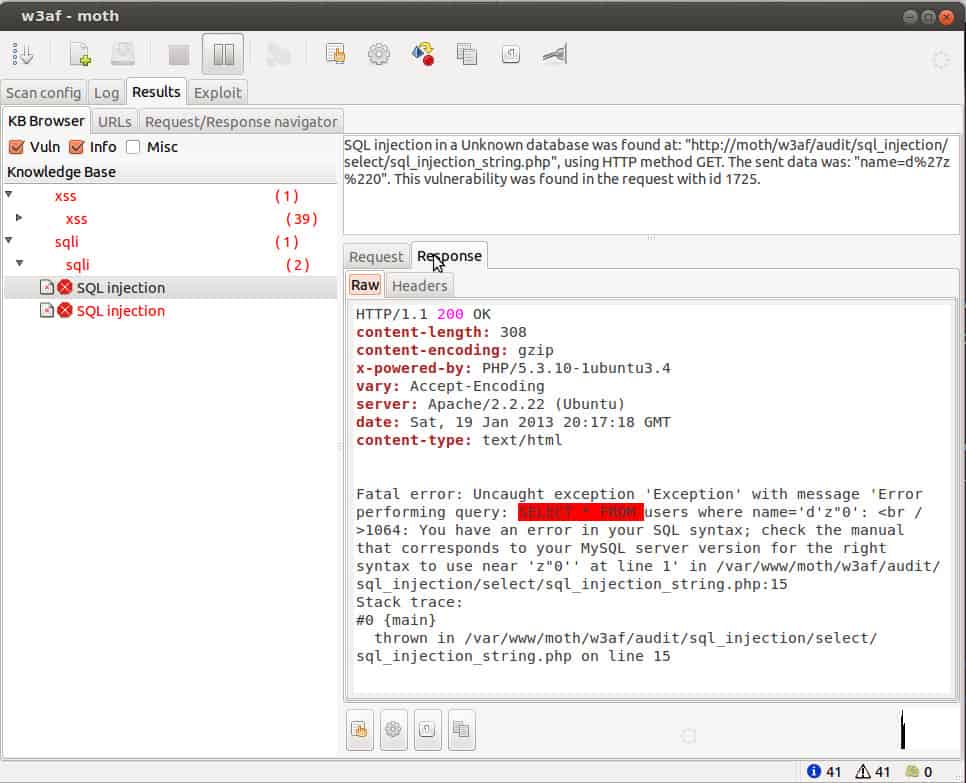

7. w3af (Рамка для атаки та аудиту веб-додатків)

Цей набір тестування на проникнення був створений тими ж розробниками Metasploit, і його мета – знайти, проаналізувати та використати будь-які слабкі місця безпеки, які можуть бути наявними у веб-додатках. Пакет є повноцінним і містить багато інструментів, включаючи підроблені користувацькі агенти, спеціальні заголовки до запитів, отруєння кешем DNS або підробкою DNS та багато інших типів атак.

Що робить W3AF таким повноцінним інструментом, це те, що параметри та змінні можуть бути швидко збережені у файл диспетчера сеансів. Це означає, що їх можна швидко налаштувати та повторно використовувати для інших тестів на ручки веб-додатків, таким чином заощаджуючи багато часу, тому що вам не доведеться повторно вводити всі параметри та змінні щоразу, коли вони вам потрібні. Крім того, результати тесту відображаються у графічному та текстовому форматах, що полегшує розуміння.

Ще одна чудова річ у додатку – це те, що база даних включає найвідоміші вектори загроз та настроюваний менеджер експлуатації, щоб ви могли виконувати атаки та максимально експлуатувати їх..

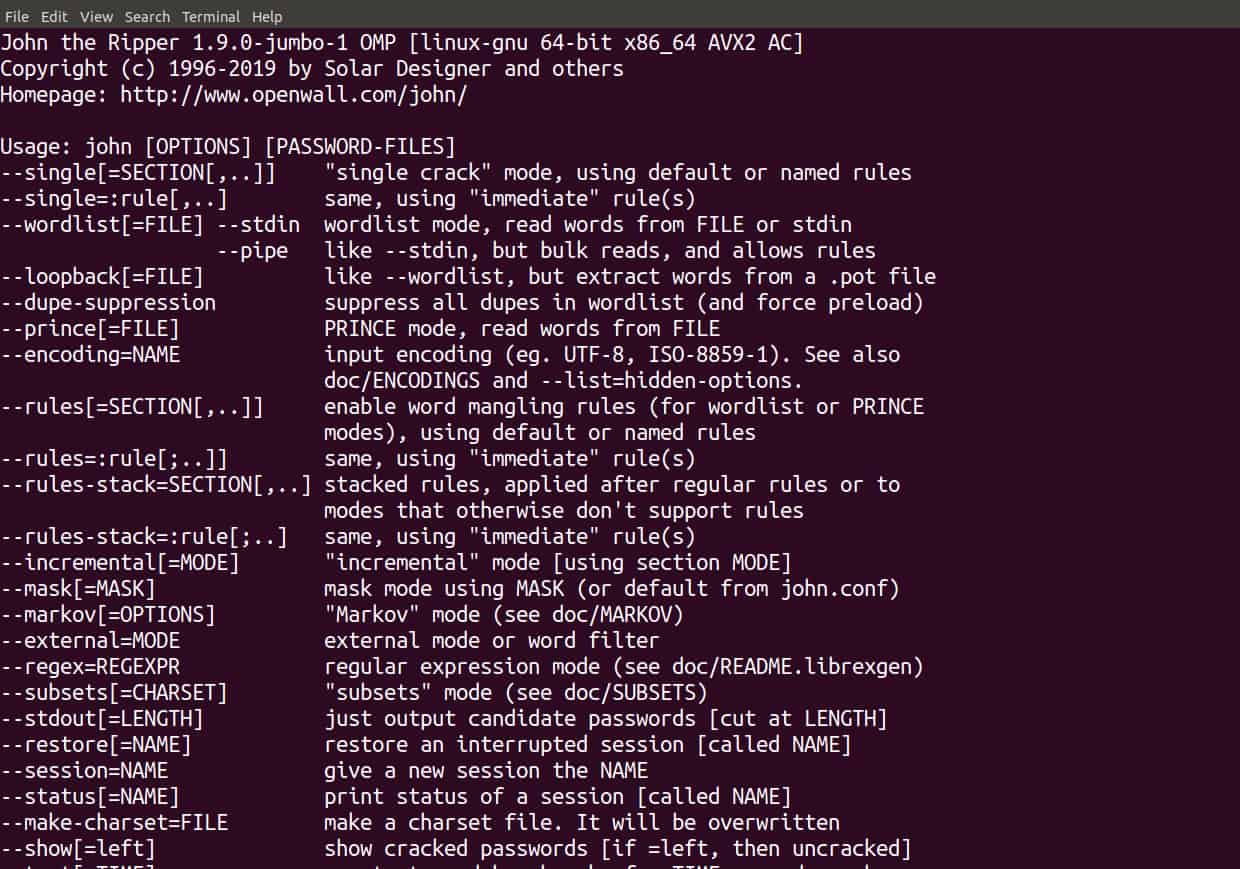

8. Джон Розпушувач

Це добре відомий інструмент і є надзвичайно елегантним і простим розбивачем паролів. Цей інструмент дозволяє визначити будь-які невідомі недоліки в базі даних, і це робиться, беручи зразки текстових рядків зі списку слів складних і популярних слів, що знаходяться в традиційному словнику, і шифрувати їх у тому ж форматі, що і пароль, що вводиться підроблений. Простий та ефективний, John Ripper – це дуже рекомендується доповнення до набору інструментів будь-якого добре підготовленого тестера для ручок.

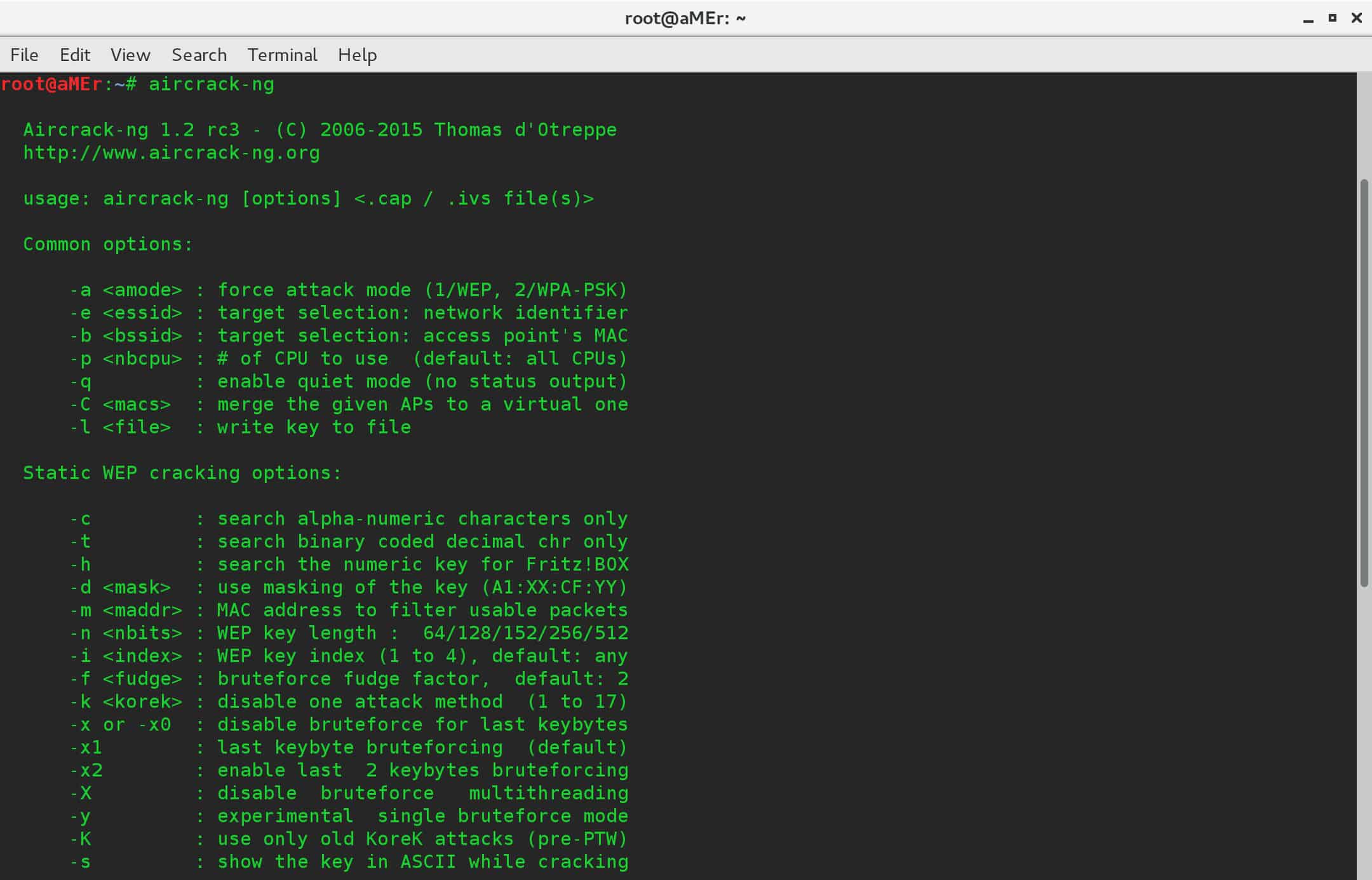

9. Пневматичний удар

Aircrack – це необхідний інструмент для виявлення недоліків всередині бездротових з’єднань. Aircrack робить свою магію, захоплюючи пакети даних, щоб протокол був ефективним для експорту через текстові файли для аналізу. Він підтримується різними операційними системами та платформами. Він пропонує великий набір інструментів, які дозволять вам захоплювати пакети та експортувати дані, тестувати пристрої WiFi та можливості драйверів та багато іншого.

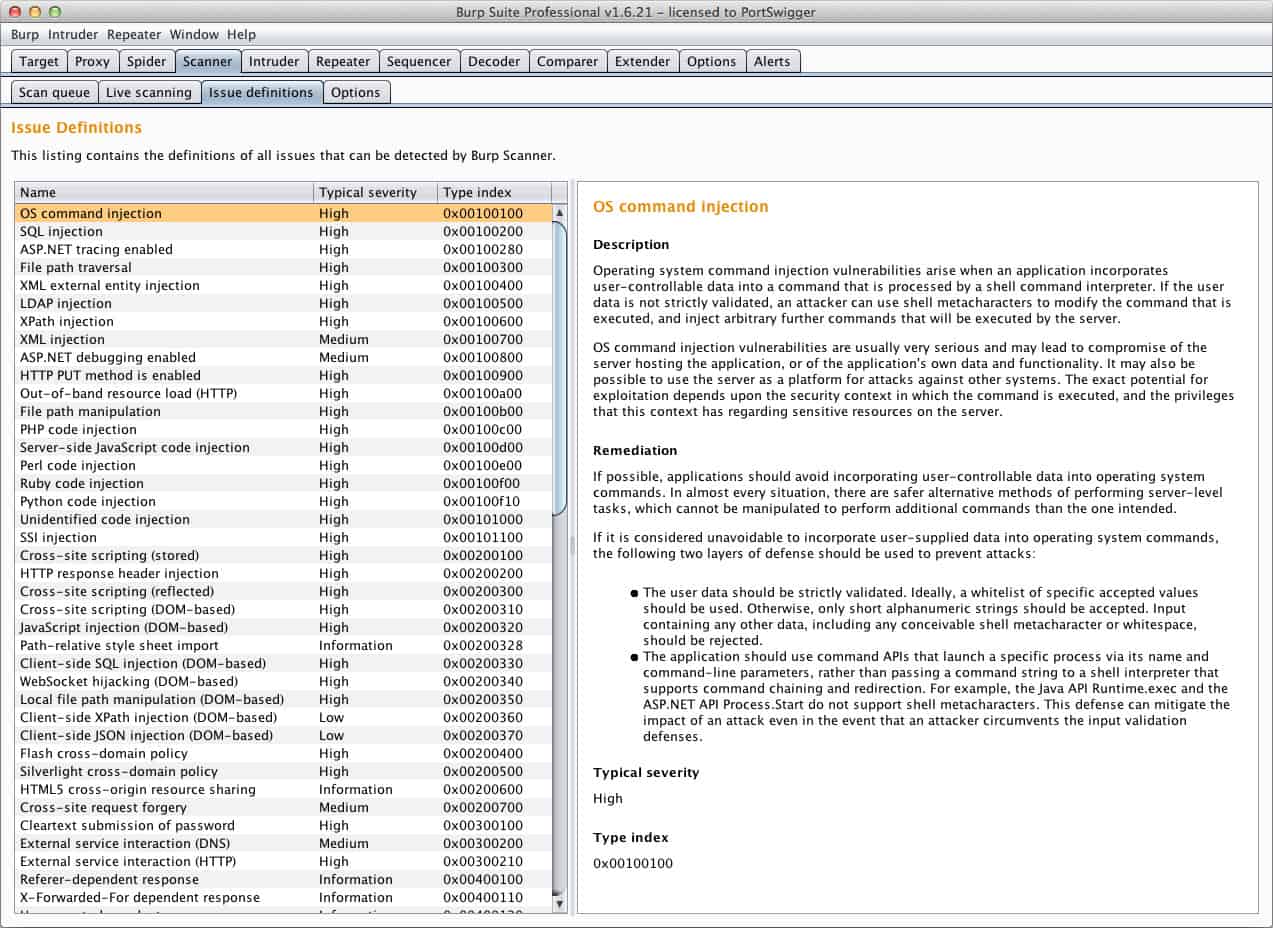

10. Тест-ручка для відрижки Люкс

Цей інструмент містить усі основи для успішного виконання скануючих дій та розширеного тестування на проникнення. Саме цей факт робить ідеальним перевірку веб-додатків, оскільки він містить інструменти для картографування поверхні обробки та аналізу запитів між серверами призначення та браузером. Це робиться за допомогою тестування на веб-проникнення на платформі Java. Він доступний у багатьох різних операційних системах, включаючи Windows, Linux та OS X.

Висновок

Тестування пером надзвичайно важливо для цілісності систем безпеки в будь-якій організації, тому вибір правильного інструменту для кожної окремої роботи є важливим. Десять інструментів, представлених сьогодні, всі ефективні та ефективні для того, що вони були розроблені, а це означає, що вони дозволять тестерам ручок виконати найкращу роботу, щоб забезпечити організації необхідною інформацією та попередженням. Метою тут є зміцнення систем та усунення будь-якої вразливості, яка загрожує цілісності та безпеці системи.