WPA3 là gì, nó có an toàn không và tôi có nên sử dụng nó không?

WPA3 là gì? Truy cập được bảo vệ Wi-Fi (WPA) thường được gọi là tiêu chuẩn bảo mật hoặc giao thức được sử dụng để mã hóa và bảo vệ các mạng wi-fi như mạng bạn có thể sử dụng tại nhà hoặc nơi làm việc, nhưng thực ra đây là chương trình chứng nhận bảo mật được phát triển bởi Wi Liên minh -Fi để bảo mật mạng máy tính không dây.

WPA3, được phát hành vào tháng 6 năm 2023, là sự kế thừa của WPA2, được các chuyên gia bảo mật mô tả là đã bị hỏng. Mục tiêu của việc phát triển WPA3 là cải thiện WPA về mặt đơn giản sử dụng và tăng cường độ mã hóa. Giống như người tiền nhiệm của nó, nó có phiên bản Cá nhân và Doanh nghiệp, nhưng phiên bản này cải thiện trên WPA2 với các tính năng xác thực và mã hóa mạnh mẽ hơn, và một giải pháp cho lỗ hổng tích hợp trong WPA2, KRACK. Nó cũng bao gồm chức năng để đơn giản hóa và bảo mật tốt hơn, kết nối các thiết bị wifi IoT.

Vấn đề

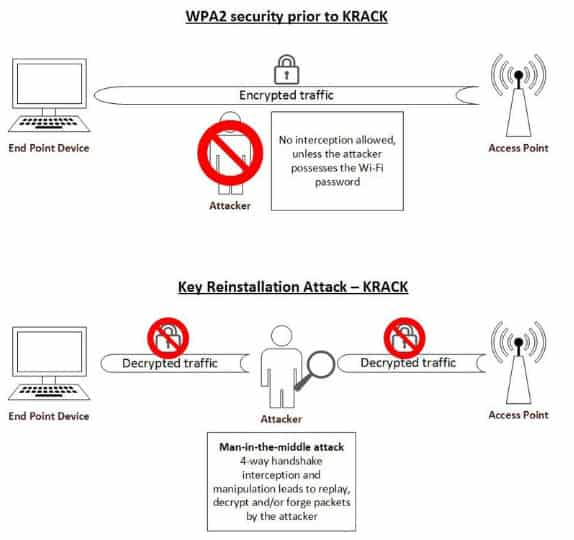

Lỗ hổng KRACK (Key Reinstallation Attack) có thể được phân loại là một cuộc tấn công chơi lại nghiêm trọng, và là một hình thức của một cuộc tấn công trung gian. Vấn đề cơ bản với WPA2, được nhấn mạnh bởi phát hiện KRACK, là một lỗ hổng trong chính tiêu chuẩn chứng nhận WPA2 và không phải là điểm yếu do cấu hình sản phẩm hoặc triển khai dịch vụ kém.

Chúng ta sẽ đi sâu hơn vào KRACK sau, nhưng điểm mấu chốt là bất kỳ triển khai chính xác nào của WPA2 đều có khả năng bị tổn thương; lỗ hổng vốn có trong giao thức WPA2.

Giải pháp

Để đối phó với sự cố này, vào tháng 6 năm 2023, Wi-Fi Alliance® đã công bố giới thiệu bảo mật Wi-Fi CERTifyED WPA3 ™, một tiêu chuẩn chứng nhận wifi:

- Giải quyết lỗ hổng KRACK

- Nâng cấp WPA2 với tính năng bảo mật bổ sungS. Điều này rất quan trọng vì có nhiều lỗ hổng bảo mật wifi hấp dẫn hơn đối với tin tặc và dễ vi phạm hơn nhiều so với KRACK.

WPA3 là gì? Chứng nhận WPA3 cho các thiết bị wifi có thể được so sánh một cách lỏng lẻo với chứng chỉ đường bộ cho xe của bạn. Nếu không có chứng nhận, các nhà cung cấp phần cứng không thể yêu cầu tuân thủ các tiêu chuẩn bảo mật của Wi-Fi Alliance Alliance.

Nó có thể Một thời gian trước khi WPA3 được người dùng wifi mua lại hoàn toàn; trong thời gian chờ đợi, các thiết bị WPA WPA2 sẽ tiếp tục hoạt động và cung cấp bảo mật được công nhận, theo theo Liên minh Wi-Fi. WPA2 tiếp tục là bắt buộc đối với tất cả các thiết bị được chứng nhận wifi trong giai đoạn chuyển đổi.

WPA3 là gì và nó có an toàn không?

Bài viết này sẽ xem xét cách WPA3 cải thiện về bảo mật WPA2 và đưa KRACK vào phối cảnh. Mặc dù WPA3 chắc chắn là con đường bảo mật phù hợp trong tương lai, người dùng nên đảm bảo họ thực hiện chiến lược bảo mật đa diện, nhiều lớp để bảo vệ tất cả các khía cạnh của mạng wifi của họ. WPA3 không đủ để bảo vệ hoàn toàn các mạng wifi, mặc dù các cải tiến khác ngoài bản vá KRACK đi một chặng đường dài hướng tới việc cắm các lỗ hổng bảo mật wifi khác. Chúng tôi cũng sẽ thảo luận về một số lời chỉ trích đã được san bằng ở WPA3. Cuối cùng, chúng tôi sẽ đề cập đến một số cách người dùng gia đình và doanh nghiệp có thể thực hành wifi an toàn. WPA3 có an toàn không? Hãy để chúng tôi tìm hiểu.

Phạm vi của lỗ hổng KRACK

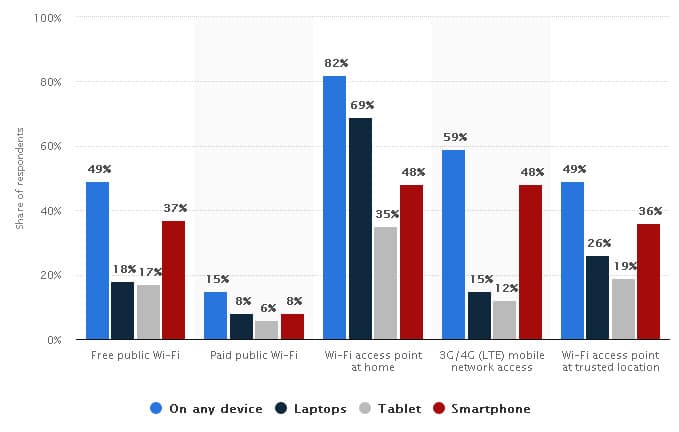

Việc phát hiện ra KRACK đã gây ra một số sự nghi ngờ trong cộng đồng CNTT, lý do là rất nhiều thiết bị wifi sử dụng WPA2 và ngày càng có nhiều người sử dụng các thiết bị này để kết nối với internet. Theo Wigle, tính đến tháng 1 năm 2023, đã có hơn 400 triệu kết nối không dây trên toàn thế giới. KRACK có thể khiến một tỷ lệ lớn trong số họ dễ bị tấn công. (Nhân tiện, chưa có cuộc tấn công KRACK nào được ghi nhận trong tự nhiên.)

Truy cập internet không dây theo người dùng internet trên toàn thế giới kể từ tháng 6 năm 2015, theo thiết bị (Nguồn: Statista)

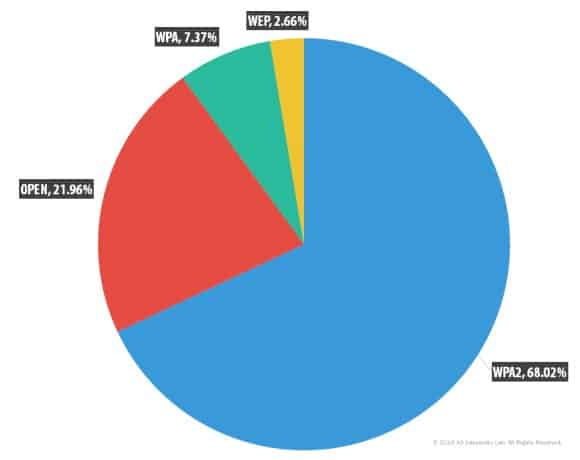

Làm thế nào an toàn là các tiêu chuẩn mã hóa wifi hiện tại?

- Bảo mật tương đương có dây (WEP) – Rất không đáng tin cậy nhưng vẫn được sử dụng. Theo Kaspersky Labs, các hacker sẽ mất vài phút để bẻ khóa các mạng được bảo vệ bởi WEP.

- Mở mạng – Không có bảo mật nào cả.

- Truy cập được bảo vệ Wi-Fi (WPA) – Năm 2002, WPA chỉ là một biện pháp trung gian để thay thế WEP và được thay thế bởi WPA2 vào năm 2004. Vấn đề với WPA là việc sử dụng giao thức mã hóa TKIP không hiệu quả, không an toàn.

- Truy cập được bảo vệ Wi-Fi 2 (WPA2)

- Các Cá nhân phiên bản hợp lý an toàn nhưng dễ bị tấn công từ điển và vũ phu. Nó có thể cho phép chặn các liên lạc (bắt tay) giữa điểm truy cập và thiết bị khi bắt đầu phiên wifi.

- Các Doanh nghiệp phiên bản ở một mức độ được bảo vệ khỏi các can thiệp bắt tay vì nó sử dụng các thủ tục ủy quyền bổ sung của công ty.

- Truy cập được bảo vệ Wi-Fi 3 (WPA3) – Thay thế WPA2 kể từ tháng 1 năm 2023 mặc dù sẽ mất một thời gian để triển khai. Nó cung cấp bảo mật wifi tốt nhất tại thời điểm này.

Hãy nhớ rằng CHỈ các thiết bị được bảo vệ WPA2 dễ bị tấn công KRACK. Một mạng mở, không bảo mật không được mã hóa và dễ bị tấn công bởi bất kỳ loại tấn công nào, nhưng không phải là về KRACK vì nó không sử dụng WPA2.

Các loại mã hóa được sử dụng trong điểm truy cập wifi công cộng toàn cầu (Nguồn: Mạng bảo mật Kaspersky (KSN))

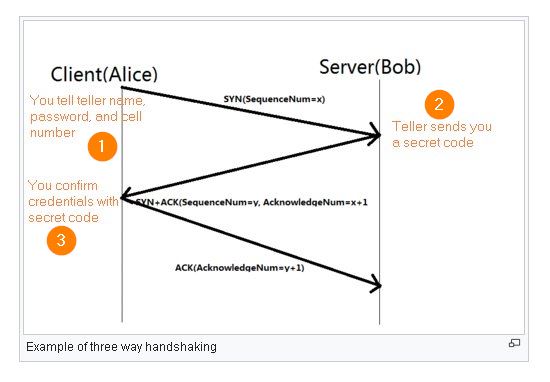

Một tương tự KRACKing

Lỗ hổng trong các cuộc đàm phán bắt tay – điểm mà điểm truy cập (AP) và bộ định tuyến gặp gỡ để xác nhận thông tin xác thực của khách hàng – nằm ở trung tâm của lỗ hổng WPA2. Chúng ta sẽ xem xét sâu hơn về lý do tại sao trong phần tiếp theo chúng ta sẽ khám phá WPA3 là gì.

Để thiết lập bối cảnh, tại đây một sự tương tự cho cái bắt tay quá trình (nếu bạn cho phép trí tưởng tượng một chút giấy phép.)

Minh họa về một cái bắt tay ba chiều như được mô tả trong tương tự dưới đây (Nguồn: Wikipedia, có sửa đổi)

-

- Hãy để chúng tôi giả vờ bạn đang ở ngân hàng và nhân viên giao dịch hỏi tên, mật khẩu và số điện thoại của bạn trước khi họ đưa tiền cho bạn. Bạn và ngân hàng đã đồng ý về quy trình bảo mật này để chứng minh bạn là người bạn nói bạn là ai khi bạn rút tiền.

- Bạn cung cấp cho người giao dịch tên, mật khẩu và số ô của bạn. Tại ngân hàng này, bước tiếp theo trong quy trình là để ngân hàng gửi đến điện thoại của bạn a mã bí mật mà bạn sẽ sử dụng để xác nhận danh tính của bạn.

- Trong khi đó, không biết đến bạn, ai đó đứng sau bạn trong hàng đợi đang nghe lén và đã nghe thấy tên và mật khẩu của bạn, và quan trọng nhất là mã bí mật.

- Sau khi bạn rời khỏi ngân hàng, kẻ nghe trộm nhanh chóng chuyển đến giao dịch viên và, trong khi mã bí mật của bạn vẫn còn hiệu lực, hãy rút số tiền cuối cùng của bạn bằng tên, mật khẩu bị đánh cắp và mã bí mật.

Bạn có thể đã phát hiện ra điểm yếu trong kịch bản trên; bảo mật đã bị xâm phạm ở một số giai đoạn khi thiết lập thông tin đăng nhập của bạn; không phải khi thông tin của bạn là trên đầu, mà bởi vì Khi bạn rời ngân hàng, mã bí mật của bạn vẫn còn hiệu lực. Nếu không, tên, mật khẩu, số điện thoại di động và mã bí mật của bạn sẽ không được sử dụng cho kẻ nghe trộm.

Có một thay đổi trong câu chuyện này: người giao dịch và kẻ nghe trộm đang ở trong cahoots. Người giao dịch giả mạo này thực tế đã giả mạo người giao dịch thật (người ra ngoài ăn trưa) và đây là một người đàn ông giữa cuộc chiến. Cả hai tội phạm hiện có thông tin của bạn.

Vấn đề này, như chúng ta sẽ thấy, là những gì WPA3 giải quyết.

WPA2 dễ bị tổn thương như thế nào?

Lỗ hổng chính trong WPA2 là bắt tay bốn chiều nó sử dụng để bảo mật các kết nối wifi bằng Khóa chia sẻ trước (PSK). (Trong WPA3, PSK được thay thế bằng bắt tay Đồng thời xác thực bằng (SAE).)

Trong phần này, chúng tôi sẽ sử dụng sự tương tự từ phần trước để giúp minh họa vấn đề.

Khóa chia sẻ trước (PSK)

Phần ban đầu của kiểm tra bảo mật mà bạn đã trải qua tại ngân hàng tương tự ở trên có thể được so sánh một cách lỏng lẻo với WPA2-PSK, xác thực trong đó yêu cầu một cá nhân kết nối với mạng wifi (yêu cầu tiền tại ngân hàng theo nghĩa bóng của chúng tôi) bằng cách sử dụng cụm mật khẩu. Một PSK đề cập đến một bí mật được chia sẻ trên mạng, trong trường hợp này là mật khẩu.

Ghi chú:

- WPA2 không có PSK là một tùy chọn được sử dụng nếu bạn muốn sử dụng máy chủ xác thực. Một doanh nghiệp nên chọn tùy chọn này nếu muốn gán các khóa duy nhất cho các thiết bị của nhân viên. Nếu một khóa bị xâm phạm, doanh nghiệp sẽ chỉ cần tạo một khóa mới cho một thiết bị. Điều này cũng sẽ ngăn các thiết bị khác bị xâm phạm bởi một khóa bị mất hoặc bị đánh cắp, chúng có thể là nếu tất cả các thiết bị sử dụng cùng một khóa.

- Cái gì sự khác biệt giữa WPA2-PSK và WPA2-Cá nhân? Các thuật ngữ được sử dụng thay thế cho nhau mặc dù WPA2-Personal ngụ ý việc sử dụng AES, trong khi WPA2-PSK ngụ ý sự lựa chọn giữa TKIP và AES cũ. Như đã giải thích trong blog của Cisco, một số thiết bị cho phép WPA với AES và WPA2 với TKIP. AES là tùy chọn trong WPA nhưng trong WPA2, AES là bắt buộc và TKIP là tùy chọn. Cả hai thuật ngữ đều đề cập đến việc sử dụng PSK, điều này phân biệt WPA2-Personal với WPA2-Enterprise.

Bắt tay bốn chiều

Xác thực uy tín trong viễn thông được gọi là bắt tay. Tại ngân hàng, bạn và nhân viên giao dịch đã trao đổi một cái bắt tay ba bước để thiết lập thông tin đăng nhập của bạn, mã bí mật là cái bắt tay cuối cùng trong quy trình.

Tất cả các mạng wifi sử dụng một bắt tay bốn chiều.

Trong hình minh họa bên dưới, điểm truy cập wifi giả mạo là giao dịch giả mà bạn giao dịch tại ngân hàng.

Minh họa về cách một cuộc tấn công KRACK chặn bắt tay bốn chiều (Nguồn: Enisa)

Rowell Dionermo, viết cho Packet6, giải thích: Kẻ tấn công sẽ giả mạo một điểm truy cập thực sự và lừa khách hàng tham gia điểm truy cập giả mạo nhưng cho phép xác thực Wi-Fi hoàn tất. Để thực hiện cuộc tấn công KRACK, kẻ tấn công sẽ phát lại một tin nhắn trong Bắt tay 4 chiều. Lỗ hổng ở đây là thiết bị nạn nhân sẽ chấp nhận phát lại một trong những tin nhắn này khi không nên. Như vậy cho phép kẻ tấn công sử dụng khóa được sử dụng trước đó. Một khóa chỉ nên được sử dụng một lần và đây là mục tiêu tấn công KRACK thiếu sót.

Dionermo tiếp tục: Khắc phục sự cố kỹ thuật đối với Tấn công KRACK là để ngăn chặn việc sử dụng lại các giá trị nonce. Các thiết bị không được chấp nhận các khóa được sử dụng trước đó.Giáo dục

Đọc một lời giải thích kỹ thuật hơn về việc tái sử dụng nonce của Mathy Vanhoef, nhà nghiên cứu KRACK.

WPA3 có an toàn không? Chắc chắn, nhưng cũng có những cải tiến đối với WPA2

Thông báo WPA3 đã tạo ra một vài sóng nhưng sẽ mất một thời gian để triển khai. Trong khi đó, một số cải tiến WPA2 cũng sẽ được triển khai:

- Áp dụng việc áp dụng Khung quản lý được bảo vệ (PMF) trên tất cả các thiết bị ‘Wi-Fi CHỨNG NHẬN

- Đảm bảo nhà cung cấp kiểm tra thường xuyên trên các thiết bị được chứng nhận (Source: Cộng đồng)

- Chuẩn hóa bộ mật mã 128 bit (Source: Cộng đồng)

Hai phiên bản WPA3 là gì?

WPA có hai phiên bản dựa trên yêu cầu của người dùng cuối (sử dụng tại nhà hoặc doanh nghiệp.) Về mặt này, không có nhiều khác biệt giữa WPA3-Personal và WPA3-Enterprise, mặc dù phiên bản sau an toàn hơn. được thiết kế để bảo vệ dữ liệu siêu nhạy cảm và các doanh nghiệp lớn.

Hãy để chúng tôi nhanh chóng tóm tắt hai phiên bản như được mô tả bởi Liên minh Wi-Fi. Để bắt đầu, cả hai phiên bản:

- Sử dụng các phương pháp bảo mật mới nhất

- Không cho phép các giao thức cũ lỗi thời

- Yêu cầu sử dụng Khung quản lý được bảo vệ (PMF). Các khung hành động quản lý của Unic Unicast được bảo vệ khỏi cả việc nghe lén và giả mạo, và các khung hành động quản lý đa hướng được bảo vệ khỏi việc giả mạo, theo theo Liên minh Wi-Fi. Tóm lại, Wikipedia mô tả các khung quản lý như, các cơ chế cho phép toàn vẹn dữ liệu, xác thực nguồn gốc dữ liệu và bảo vệ phát lại. Bạn có thể tìm thấy một mô tả kỹ thuật về cách họ làm việc trên trang web của Cisco.

WPA3-Cá nhân

Phiên bản này cung cấp xác thực dựa trên mật khẩu với bảo mật tốt ngay cả khi người dùng chọn mật khẩu ngắn hoặc yếu. Nó không yêu cầu một máy chủ xác thực và là giao thức cơ bản mà người dùng gia đình và các doanh nghiệp nhỏ sử dụng.

- Sử dụng mã hóa 128 bit

- Làm cho việc sử dụng bắt tay đồng thời xác thực bằng (SAE) để bảo vệ chống lại các cuộc tấn công vũ phu

- Kết hợp bí mật chuyển tiếp có nghĩa là một bộ khóa mã hóa mới được tạo ra mỗi khi kết nối WPA3 được thực hiện, vì vậy nếu mật khẩu ban đầu bị xâm phạm, nó sẽ thắng vấn đề

- Bảo mật Bolsters trên mạng công cộng

- Dễ dàng quản lý các thiết bị được kết nối

- Cho phép chọn mật khẩu tự nhiên, mà tuyên bố Wi-Fi Alliance tuyên bố sẽ giúp người dùng dễ nhớ mật khẩu hơn

WPA3-Doanh nghiệp

Cung cấp bảo vệ bổ sung cho các mạng doanh nghiệp truyền dữ liệu nhạy cảm, ví dụ, chính phủ, tổ chức chăm sóc sức khỏe và tổ chức tài chính. Bao gồm chế độ bảo mật cường độ tối thiểu 192 bit tùy chọn, được căn chỉnh với Bộ thuật toán an ninh quốc gia thương mại (CNSA) từ Ủy ban về các hệ thống an ninh quốc gia. Đây là một yêu cầu của chính phủ Hoa Kỳ.

Sự khác biệt chính giữa WPA3-Personal và WPA3-Enterprise là ở cấp độ xác thực. Phiên bản cá nhân sử dụng PSK và phiên bản Enterprise là một tính năng thay thế cho IEEE 802.1X từ WPA2-Enterprise. Truy cập Wi-Fi Alliance để biết thông số kỹ thuật.

Để biết thêm Eric Geier, viết cho Cisco Press, giải thích cách các doanh nghiệp có thể chuyển sang WPA3-Enterprise.

Các tính năng WPA3 mới

Bốn lĩnh vực cải tiến

Bốn tính năng mới trong WPA3 được thiết kế để cải thiện WPA2. Tuy nhiên, chỉ một trong số này là bắt buộc để chứng nhận WPA3: cái bắt tay rồng. Dưới đây là một bản tóm tắt ngắn gọn về các tính năng chính. Chúng ta sẽ đi vào chi tiết hơn sau trong phần này.

- Bắt tay an toàn hơn – Giao thức xác thực đồng thời (SAE) (còn gọi là bắt tay Dragonfly) yêu cầu tương tác mới với mạng mỗi khi thiết bị yêu cầu khóa mã hóa, làm chậm tốc độ của một cuộc tấn công đã cố gắng và làm cho mật khẩu chống lại từ điển và lực lượng vũ phu các cuộc tấn công. Nó cũng ngăn chặn việc giải mã dữ liệu ngoại tuyến.

- Thay thế thiết lập được bảo vệ wi-fi (WPS) – một cách đơn giản hơn để thêm an toàn các thiết bị mới vào mạng bằng Giao thức cung cấp thiết bị Wi-Fi (DPP), cho phép bạn thêm an toàn các thiết bị mới vào mạng bằng mã QR hoặc mật khẩu. Kết nối dễ dàng giúp thiết lập đặc biệt dễ dàng cho các thiết bị IoT gia đình và được kết nối.

- Mã hóa không được xác thực – Bảo vệ tốt hơn khi sử dụng các điểm nóng công cộng bằng cách sử dụng Mở rộng Wi-Fi cung cấp mã hóa không được xác thực, một tiêu chuẩn gọi là Mã hóa không dây cơ hội (OWE).

- Kích thước khóa phiên lớn hơn – WPA3-Enterprise sẽ hỗ trợ các kích thước khóa tương đương với bảo mật 192 bit trong giai đoạn xác thực, sẽ khó bị bẻ khóa hơn.

Chúng ta hãy xem xét chi tiết hơn về các từ viết tắt được đề cập ở trên.

Xác thực đồng thời bằng (SAE) chống lại các cuộc tấn công vũ phu

SAE là một trao đổi khóa an toàn, dựa trên mật khẩu được sử dụng bởi phiên bản WPA3-Personal để bảo vệ người dùng khỏi các cuộc tấn công vũ phu. Nó rất phù hợp với các mạng lưới, có được tên của họ từ cách họ tạo ra vùng phủ sóng wifi. So sánh mô tả thiết lập một cách đơn giản: Bằng cách đặt một số thiết bị xung quanh nhà bạn, mỗi thiết bị gửi tín hiệu không dây, bạn tạo ra một mạng lưới hoặc mạng phủ sóng không dây xung quanh nhà bạn. Điều này giúp loại bỏ các điểm chết hoặc yếu.

Lợi ích của SAE:

- Dựa trên trao đổi khóa Dragonfly của IEFT, một mô hình mật mã để xác thực bằng mật khẩu hoặc cụm mật khẩu, có khả năng chống lại các cuộc tấn công chủ động và thụ động và tấn công từ điển ngoại tuyến.

- Cho phép Chuyển tiếp bí mật mà không cho phép kẻ tấn công ghi lại một truyền dẫn được mã hóa có khả năng được giải mã sau này nếu mật khẩu mạng không dây bị xâm phạm trong tương lai

- Chỉ cho phép đoán một mật khẩu mỗi phiên. Ngay cả khi kẻ tấn công đánh cắp dữ liệu với hy vọng bẻ khóa mật khẩu khi họ ngoại tuyến, họ sẽ bị cản trở bởi tính năng đoán bởi vì họ phải hỏi lại bộ định tuyến wifi mỗi lần nếu đoán đúng. Về cơ bản, điều này giới hạn một kẻ tấn công vào các cuộc tấn công thời gian thực. Đã có một số câu hỏi liệu tính năng này có thể hạn chế người dùng hợp pháp không. Trong thế giới thực, người dùng hợp pháp khó có thể thực hiện 100 lần đoán tự động liên tiếp trong vòng một giây, cũng như tin tặc và một ứng dụng có thể được mã hóa để cho phép số lần đoán hạn chế trước khi bắt đầu làm chậm dịch vụ. Tính năng này cũng tăng cường bảo mật mật khẩu yếu.

Giao thức cung cấp thiết bị (DPP) để quản lý mạng và thiết bị IoT

Wi-Fi CHỨNG NHẬN Kết nối dễ dàng ™ (thay thế Dịch vụ cung cấp WiFi WPA2) giúp bạn kết nối tất cả các thiết bị của mình, ngay cả những thiết bị không có giao diện thân thiện với người dùng để nhập mật khẩu của bạn (ví dụ: Google Home hoặc tủ lạnh thông minh của bạn), sử dụng một thiết bị trung gian duy nhất.

Liên minh Wi-Fi mô tả cách thức hoạt động của nó: Chủ sở hữu mạng chọn một thiết bị làm điểm trung tâm của cấu hình. Mặc dù một thiết bị có GUI đẹp là dễ nhất, bạn có thể sử dụng bất kỳ thiết bị nào có thể quét mã phản hồi nhanh (QR) hoặc sử dụng NFC làm thiết bị cấu hình. Chạy DPP – quy trình đăng ký một kích cỡ phù hợp với tất cả – từ thiết bị này kết nối tất cả các thiết bị được quét và cung cấp cho họ thông tin đăng nhập cần thiết để truy cập mạng. Ghi chú: Đây là một tính năng tùy chọn và chỉ khả dụng trên các thiết bị có Kết nối dễ dàng.

Sau khi thiết bị Wi-Fi đã được đăng ký, nó sử dụng cấu hình của nó để khám phá và kết nối với mạng thông qua một điểm truy cập (Nguồn: Liên minh Wi-Fi)

Mã hóa không dây cơ hội (OWE) để lướt web hotspot an toàn hơn

OWE là người lái xe phía sau Mở rộng WiFi tính năng, được thực hiện để bảo vệ người dùng trong các điểm nóng công cộng / khách và ngăn chặn nghe lén. Nó thay thế cho tiêu chuẩn xác thực mở 802.11 802.11 cũ. Với OWE, dữ liệu của bạn được mã hóa ngay cả khi bạn nhập mật khẩu. Nó được thiết kế để cung cấp truyền và truyền dữ liệu được mã hóa trên các mạng không sử dụng mật khẩu (hoặc sử dụng mật khẩu dùng chung) bằng cách sử dụng Bảo vệ dữ liệu cá nhân (IDP); thực chất, mỗi phiên ủy quyền có mã thông báo mã hóa riêng. Điều này có nghĩa là mỗi dữ liệu người dùng được bảo vệ trong kho tiền riêng của mình. Tuy nhiên, nó cũng hoạt động trên các mạng được bảo vệ bằng mật khẩu, đảm bảo rằng nếu kẻ tấn công chiếm được mật khẩu mạng, chúng sẽ vẫn không có quyền truy cập vào dữ liệu được mã hóa trên các thiết bị mạng (xem SAE ở trên).

Bạn có dễ bị KRACK không?

Tất cả không phải là cam chịu và u ám. Bất cứ ai sử dụng wifi đều dễ bị tổn thương, nhưng chúng ta hãy đặt vấn đề vào quan điểm. Một hacker chỉ có thể chặn lưu lượng không được mã hóa giữa thiết bị và bộ định tuyến của bạn. Nếu dữ liệu đã được mã hóa chính xác bằng HTTPS, kẻ tấn công có thể đọc nó.

Một số lời trấn an từ Brendan Fitzpatrick, Phó Chủ tịch, Kỹ thuật Rủi ro Điện tử, viết cho Axio:

- Một cuộc tấn công không thể được khởi chạy từ xa, kẻ tấn công cần phải ở trong phạm vi vật lý của một mạng wifi cụ thể.

- Một cuộc tấn công chỉ diễn ra trong cái bắt tay bốn chiều.

- Cụm mật khẩu wifi không được tiết lộ trong cuộc tấn công và kẻ tấn công không được kích hoạt để tham gia mạng.

- Chỉ khi cuộc tấn công thành công, kẻ tấn công mới có khả năng giải mã lưu lượng giữa nạn nhân và điểm truy cập của họ.

- Hiện tại, cuộc tấn công chỉ tập trung vào phía khách hàng của cái bắt tay.

Trong một bài đăng trên blog, Robert Graham ghi chú, KRACK có thể đánh bại SSL / TLS hoặc VPN. Ông nói thêm: mạng nhà của bạn dễ bị tấn công. Nhiều thiết bị sẽ sử dụng SSL / TLS, vì vậy cũng tốt, như tiếng vang Amazon của bạn, bạn có thể tiếp tục sử dụng mà không phải lo lắng về cuộc tấn công này. Các thiết bị khác, như bóng đèn Phillips của bạn, có thể không được bảo vệ như vậy. Giải pháp? Bản vá với các bản cập nhật từ nhà cung cấp của bạn.

Phần mềm và thiết bị nào dễ bị KRACK?

Theo Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys và những người khác đều có thể bị ảnh hưởng bởi một số biến thể của các cuộc tấn công. Phiên bản Linux và Android 6.0 trở lên đặc biệt dễ bị tổn thương.

Bạn có thể tìm thấy danh sách các nhà cung cấp bị ảnh hưởng trên trang web Chứng nhận của Viện Kỹ thuật phần mềm, Cơ sở dữ liệu ghi chú dễ bị tổn thương. Trang web cung cấp các liên kết đến thông tin nhà cung cấp về các bản vá và sửa lỗi.

Những loại lỗ hổng tấn công nào làm các mạng được bảo mật không đủ lộ ra?

Nó không chỉ là mối nguy hiểm khi bị KRACK. Một mạng wifi không bảo mật đang cầu xin bị tấn công và WPA3 sẽ giúp giảm thiểu những rủi ro này. US-Cert phác thảo các kịch bản tấn công tiềm năng:

- Cõng – Phạm vi wifi trong nhà thông thường là 150 – 300 feet. Nếu bạn sống gần với hàng xóm của mình, kết nối của bạn có thể được mở cho những kẻ tấn công, hoặc thậm chí là con trai đam mê bên cạnh sử dụng wifi của bạn để tải phim của anh ấy.

- Phường – Một kiểu cõng nơi những kẻ tấn công tiềm năng lái xe quanh các khu phố với ăng ten tìm kiếm các mạng không dây không bảo mật.

- Tấn công ác – Trong một cuộc tấn công song sinh độc ác, kẻ tấn công bắt chước một điểm truy cập mạng công cộng, thiết lập tín hiệu phát sóng của chúng mạnh hơn điểm phát được tạo bởi điểm truy cập hợp pháp. Đương nhiên, người dùng kết nối với tín hiệu mạnh hơn, tên tội phạm. Dữ liệu nạn nhân trên mạng sau đó dễ dàng bị tin tặc đọc. Luôn kiểm tra tên và mật khẩu của một điểm phát wifi trước khi bạn kết nối.

- Ngửi không dây – Tránh các điểm truy cập công cộng không được bảo mật và nơi dữ liệu không được mã hóa. Tội phạm sử dụng những người đánh hơi trên mạng, người dùng để tìm thông tin nhạy cảm như mật khẩu hoặc số thẻ tín dụng.

- Truy cập máy tính trái phép – Một điểm nóng không bảo mật có thể cho phép kẻ tấn công truy cập vào bất kỳ thư mục và tệp nào bạn vô tình có sẵn để chia sẻ. Luôn chặn chia sẻ tệp ở nơi công cộng.

- Lướt vai – Ở các khu vực công cộng, hãy coi chừng những kẻ ẩn giấu, những kẻ tấn công theo dõi bạn gõ khi họ đi ngang qua hoặc quay video phiên của bạn. Bạn có thể mua một bộ bảo vệ màn hình để tránh điều này.

Trộm cắp thiết bị di động – Không chỉ mạng gây rủi ro cho dữ liệu của bạn. Nếu thiết bị của bạn bị đánh cắp khi bạn đang làm việc tại một điểm nóng, thì đó là một ngày dành cho tội phạm. Đảm bảo dữ liệu của bạn luôn được bảo vệ bằng mật khẩu và thông tin nhạy cảm được mã hóa. Điều đó bao gồm dữ liệu trên các thiết bị lưu trữ di động.

Một số cảnh báo

Những lời cảnh báo từ những người tìm ra lỗ hổng KRACK

Mathy Vanhoef, nhà nghiên cứu sau tiến sĩ về bảo mật máy tính tại KU Leuven và một trong những nhà nghiên cứu đã phát hiện ra KRACK, trên trang web của ông có một số nhận xét cảnh báo về WPA3 đáng suy ngẫm.

- Bắt tay SAE – Nếu bắt tay SAE không được triển khai cẩn thận, nó có thể dễ bị tấn công kênh bên, mà Wikipedia mô tả là các cuộc tấn công dựa trên thông tin về việc triển khai phần mềm. Có thể tránh được các lỗ hổng có thể khai thác phát sinh từ các cấu hình không chính xác ngay cả bằng WPA3.

- Mã hóa không được xác thực – Mặc dù việc sử dụng Mã hóa không dây cơ hội (OWE) sẽ tăng cường quyền riêng tư của người dùng trong các mạng mở, Vanhoef đề xuất rằng chỉ có thể ngăn chặn các cuộc tấn công thụ động (trong đó tin tặc đánh hơi lưu lượng truy cập). Các cuộc tấn công chủ động (những kẻ sử dụng các điểm truy cập giả để lừa người dùng) vẫn sẽ cho phép kẻ thù chặn giao thông. Vanhoef giải thích:

Một thiếu sót của OWE là không có cơ chế để tin tưởng Điểm truy cập khi sử dụng lần đầu. Tương phản điều này với, ví dụ, SSH: lần đầu tiên bạn kết nối với máy chủ SSH, bạn có thể tin tưởng vào khóa chung của máy chủ. Điều này ngăn chặn một kẻ thù chặn giao thông trong tương lai. Tuy nhiên, với OWE, không có tùy chọn nào để tin tưởng một AP cụ thể khi sử dụng lần đầu. Vì vậy, ngay cả khi bạn đã kết nối với một AP cụ thể trước đó, một kẻ thù vẫn có thể thiết lập một AP giả và khiến bạn kết nối với nó trong tương lai.

- Bỏ lỡ cơ hội – Chỉ một trong bốn tính năng được Liên minh Wi-Fi chào hàng trong quá trình xây dựng thành WPA3 thực sự là bắt buộc đối với WPA3. Thật không may, chương trình chứng nhận WPA3 chỉ bắt buộc hỗ trợ bắt tay chuồn chuồn mới. Đó là nó. Các tính năng khác là tùy chọn hoặc là một phần của các chương trình chứng nhận khác. Tôi sợ rằng trong thực tế, điều này có nghĩa là các nhà sản xuất sẽ thực hiện bắt tay mới, tát một nhãn hiệu WPA WPA3 được chứng nhận trên đó và được thực hiện với nó, Vanhoef nói. Kết quả cuối cùng sẽ là người dùng cuối không thực sự biết những tính năng nào được bao gồm và mức độ an toàn của chúng.

(Nguồn: Mathy Vanhoef và Frank Piessens. 2023. Tấn công cài đặt lại khóa: Buộc sử dụng lại Nonce trong WPA2. Trong Kỷ yếu của Hội nghị ACM lần thứ 24 về An ninh máy tính và truyền thông (CCS). ACM.)

Những người hoài nghi, bao gồm các nhà phát triển CNTT, phải nói gì về WPA3?

Tham gia các cuộc trò chuyện trên blog Bruce Schneiner, DD-WRT, Security Stack Exchange hoặc Community Spiceworks để biết một số thông tin thú vị về việc WPA3 có thực sự là liều thuốc tối ưu cho các lỗ hổng bảo mật wifi hay không. Và, liệu lỗ hổng có đáng để dành quá nhiều giấc ngủ không. Một số đóng góp:

- Tôi nghi ngờ WPA3 sẽ giúp. Trong một thời gian – cho đến khi những chàng trai xấu tìm thấy một lỗ hổng khác.Giáo dục

- Bên A dòng doanh thu lớn cho các nhà cung cấp phần cứng ai sẽ ngừng vá thiết bị hiện tại và khăng khăng bạn mua WAP mới nếu bạn muốn WPA3.

- Một khía cạnh đáng thất vọng nhất của WPA3 là giống như tất cả các chuẩn wifi trước đây (WEP, WPA, WPA2, thậm chí WPS), cái này đã được được phát triển bởi một tập đoàn khép kín, chỉ dành cho thành viên [Vùi] Tất cả các thông báo WPA3 hứa hẹn là quy trình đóng trên WPA4 có thể bắt đầu.

- CúcVectơ tấn công sử dụng KRACK đơn giản là quá nhỏ (và sẽ tiếp tục giảm) để làm cho các cuộc tấn công này lan rộng. Chẳng hạn, các mạng Open Open không dễ bị KRACK nhưng có nguy cơ bị tấn công độc hại hơn nhiều so với mạng WPA2. Tại thời điểm viết, trên thực tế, không có cuộc tấn công KRACK nào được ghi nhận; Các chuyên gia lập luận, đó là vì nỗ lực này quá lớn đối với tội phạm mạng khi có rất nhiều mục tiêu nhẹ nhàng hơn xung quanh.

Trên lưu ý hoài nghi đó, hãy thực hành wifi an toàn, được thông báo và bắt đầu tiết kiệm cho một bộ định tuyến mới. Theo Dion Phillips, viết cho InfiniGate, Hồi, nghi ngờ rằng các thiết bị không dây hiện tại sẽ được cập nhật để hỗ trợ WPA3 và nhiều khả năng làn sóng thiết bị tiếp theo sẽ được đưa vào quá trình chứng nhận. Điều đó đang được nói, các thiết bị của khách hàng cũng sẽ cần phải được chứng nhận theo cùng một cách để có thể tận dụng chứng nhận mới.

Các chuyên gia đồng ý triển khai sẽ muộn vào cuối năm 2023. Bạn sẽ phải mua bộ định tuyến mới nhưng WPA3 tương thích ngược nên bạn có thể không cần nâng cấp tất cả các thiết bị được kết nối của mình, trừ khi chúng thực sự cũ.

Làm thế nào bạn có thể bảo vệ mình?

Làm thế nào doanh nghiệp có thể tự bảo vệ mình? (Đã giải quyết)

Mathew Hughes có một vài gợi ý thiết thực được tôi luyện với một vài lời cảnh báo.

- Cài đặt một bản vá tương thích ngược – Thật không may, Hughes nói, không chỉ nhiều người chậm cài đặt các bản vá, nhiều nhà sản xuất còn chậm trong việc phát hành chúng.

- Cài đặt một VPN, một đường hầm được mã hóa giữa các thiết bị, ngăn chặn sự nghe trộm của người ngoài – Đối với một số người, theo ông, điều này có thể không thực tế vì họ đã giành được quyền truy cập các thiết bị được kết nối khác trên mạng của họ.

- Sử dụng SSL / TLS – Điều này cung cấp thêm một lớp mã hóa để ngăn chặn kẻ trộm và kẻ nghe trộm khi nó mã hóa các gói ở lớp phiên thay vì ở lớp mạng (có thể bị kẻ tấn công KRACK nhắm tới.)

- Cập nhật thiết bị và phần mềm – Đảm bảo bộ phận CNTT của bạn tung ra các bản cập nhật và bản vá phần mềm thường xuyên cho tất cả các thiết bị của công ty bao gồm BYODs. Liên hệ với các nhà sản xuất để đảm bảo rằng họ đã thực sự phát hành các bản vá giải quyết lỗ hổng KRACK.

Ngoài ra, bảo mật bộ định tuyến của bạn – Đảm bảo bộ định tuyến của bạn bị khóa, an toàn trước các mối đe dọa bên trong hoặc người ngoài ghé thăm tòa nhà. Ngoài ra còn có một số mặc định trên bộ định tuyến của bạn, bạn có thể thay đổi để tăng cường bảo mật, ví dụ: hạn chế lưu lượng truy cập trong nước, vô hiệu hóa các dịch vụ không sử dụng, thay đổi thông tin đăng nhập mặc định và thay đổi SSID trên các thiết bị cũ hơn. Kiểm tra tường lửa bộ định tuyến của bạn được bật (không phải lúc nào cũng được thực hiện tự động.) Sử dụng SSID để tạo các điểm truy cập riêng cho nhân viên và khách hàng của bạn. Tắt thiết lập bảo vệ WiFi (WPS), được sử dụng để hỗ trợ các thiết bị ghép nối.

Ngoài ra, đọc các mẹo liên quan cho mạng gia đình dưới đây.

Mẹo bảo mật wifi cho mạng gia đình và thiết bị IoT (Đã giải quyết)

-

- Thực hành ý thức bảo mật wifi cơ bản – Đọc hướng dẫn so sánh trên mạng để bảo vệ mạng wifi gia đình của bạn.

- Ngừng sử dụng wifi – Kết nối với internet thông qua kết nối ethernet hoặc dữ liệu (3 / 4G) tại nhà hoặc sử dụng dữ liệu di động, đặc biệt cho các giao dịch nhạy cảm.

- Cập nhật thiết bị và phần mềm – Điều đó bao gồm tất cả các thiết bị cũng như bộ định tuyến của bạn. Liên hệ với các nhà sản xuất để đảm bảo rằng họ đã thực sự phát hành các bản vá giải quyết lỗ hổng KRACK.

- Vô hiệu hóa chia sẻ tệp – Mặc dù việc chia sẻ ảnh với bạn bè và gia đình là rất hấp dẫn, hãy cố gắng tránh làm điều này ở nơi công cộng. Bạn cũng nên tạo một thư mục để chia sẻ tệp và hạn chế quyền truy cập vào các thư mục khác. Luôn bảo vệ mật khẩu bất cứ điều gì bạn chia sẻ.

-

- Không thực hiện các giao dịch nhạy cảm ở nơi công cộng – Làm ngân hàng trực tuyến tại nhà.

- Cài đặt HTTPS ở mọi nơi – HTTPS ở mọi nơi từ Tổ chức biên giới điện tử (EFF) là một tiện ích mở rộng Firefox, Chrome và Opera mã hóa mã hóa thông tin liên lạc với hầu hết các trang web. Tiện ích mở rộng không phải là một tùy chọn không an toàn nếu một trang web không cung cấp mã hóa HTTPS, nhưng nếu có, HTTPS Everywhere sẽ đảm bảo rằng đây là nội dung mà nó cung cấp.

- Sử dụng một VPN – Mặc dù VPN cung cấp bảo mật tuyệt vời cho dữ liệu của bạn, hãy đảm bảo nhà cung cấp của bạn có ý thức bảo mật như bạn và thừa nhận quyền riêng tư của bạn. Báo cáo của Bryan Clark trong bài báo The Next Web, PureVPN, người tuyên bố họ không lưu giữ nhật ký hoặc nhận dạng thông tin của người dùng, dường như đã đưa ra đủ thông tin đăng nhập để cho phép FBI theo dõi và bắt giữ kẻ theo dõi. VPN của bạn có giữ nhật ký không? Trong một nghiên cứu chuyên sâu, so sánh tiết lộ sự thật về 123 chính sách ghi nhật ký VPN.

- Thiết lập bộ định tuyến wifi gia đình – Bộ định tuyến ảo cho phép bạn chia sẻ kết nối internet của mình với các thiết bị khác gần đó. Nó dễ dàng hơn bạn nghĩ, tương tự như thiết lập một điểm phát wifi trên điện thoại thông minh của bạn.

- Bảo mật bộ định tuyến của bạn – Có một số giá trị mặc định trên bộ định tuyến của bạn, bạn có thể thay đổi để tăng cường bảo mật, ví dụ: hạn chế lưu lượng truy cập trong nước, vô hiệu hóa các dịch vụ không sử dụng và thay đổi SSID trên các thiết bị cũ hơn.

- Xác nhận ISP của bạn được cập nhật – Nhiều người dùng wifi gia đình sử dụng bộ định tuyến được cung cấp bởi ISP của họ. Nếu bạn làm như vậy, xác nhận ISP của bạn đã vá tất cả các thiết bị của họ.

- Tránh các điểm truy cập wifi công cộng – Hoặc, ít nhất là tìm hiểu cách giảm thiểu rủi ro khi sử dụng wifi công cộng.

- Kiểm tra URL thủ công có an toàn không – URL HTTP sử dụng mã hóa SSL để bảo vệ khách truy cập vào trang web của họ. URL HTTP thì không. Bạn có thể xem liệu một URL có an toàn trong thanh địa chỉ hay không. Ngoài ra, kích hoạt Luôn sử dụng kết nối an toàn (HTTPS) tùy chọn trên thiết bị của bạn.

- Sử dụng mật khẩu an toàn – so sánh có một số gợi ý về việc tạo mật khẩu mạnh. Luôn thay đổi mật khẩu mặc định, như là Admin Admin.

- Luôn cập nhật phần mềm chống vi-rút – Chọn phần mềm diệt virus có uy tín và giữ cho nó được vá. Ngoài ra còn có rất nhiều ứng dụng chống vi-rút miễn phí xung quanh.

- Tắt nó đi – Tắt kết nối wifi của bạn khi bạn không sử dụng và tắt kết nối lại tự động.

- Sử dụng bảo mật nhiều lớp – Luôn cập nhật hệ điều hành Tường lửa của bạn và sử dụng xác thực hai yếu tố để truy cập tài khoản internet của bạn.

- Sử dụng mã hóa Tiêu chuẩn mã hóa nâng cao (AES) – Kiểm tra xem mạng gia đình của bạn có sử dụng WPA2 với mã hóa AES chứ không phải TKIP. Cả hai tùy chọn mã hóa đều dễ bị giải mã lưu lượng thông qua KRACK, nhưng AES không dễ bị tổn thương khi tiêm gói.

Tôi có cần WPA3 không?

Tốt hơn là an toàn hơn xin lỗi, vì vậy, bạn làm. Nhưng, trong giai đoạn chuyển đổi (khoảng thời gian các nhà cung cấp sẽ chứng nhận thiết bị của họ), bạn có thể vá WPA2.

Thay đổi mật khẩu WPA2 sẽ không bảo vệ bạn trước một cuộc tấn công KRACK tập trung vào quản lý khóa. Tuy nhiên, nó có ý nghĩa bảo mật để luôn luôn chọn mật khẩu mạnh.

Nhưng, nó có đủ không?

John Wu, trong một bài viết trên LinkedIn, nói rằng WPA3 không đủ để đảm bảo an toàn cho wifi vì tin tặc sử dụng các phương pháp khác để tấn công các phương thức wifi. Các virut VPNFilter gần đây không sử dụng bất kỳ thiếu sót nào của WPA2. Thay vào đó, cuộc tấn công nhắm vào các lỗ hổng đã biết trong giao diện web của bộ định tuyến WiFi, các cổng từ xa được mở bằng mật khẩu được mã hóa cứng, phần mềm không được cập nhật và các thiết bị IoT được kết nối dễ bị tấn công.

Giải pháp? Sử dụng danh sách kiểm tra ở trên về cách bảo vệ các kết nối wifi của bạn như một hướng dẫn để tạo một cách tiếp cận lớp để bảo mật wifi. Đứng đầu danh sách? Luôn cập nhật với các bản vá.