Hơn 13 công cụ pentesting miễn phí

Các công cụ pentesting miễn phí là những yếu tố chính trong bộ công cụ hacker đạo đức. Ở đây chúng tôi giới thiệu những nguồn mở tốt nhất và phổ biến nhất trên internet. Chúng tôi cũng đã tìm thấy một số hướng dẫn pentesting hữu ích để giúp bạn bắt đầu và một số bài tập trực tuyến đầy thử thách để thực hành kỹ năng hack đạo đức của bạn.

Sự dồn nén là gì?

Pentesting – viết tắt của thử nghiệm thâm nhập – là một cuộc tấn công mạng mô phỏng được ủy quyền đối với hệ thống máy tính để kiểm tra các lỗ hổng có thể khai thác. Quá trình, được thực hiện bởi các tin tặc đạo đức, cố gắng bắt chước một cuộc tấn công trái phép tiềm năng để xem cách một hệ thống xử lý nó và phát hiện ra bất kỳ sai sót và điểm yếu nào.

Tấn công bản thân để xác định điểm yếu trong phòng thủ của riêng một đội là một chiến lược hàng nghìn năm tuổi. Tôn Tử (khoảng thế kỷ thứ 6 trước Công nguyên), tướng Trung Quốc, chiến lược gia quân sự, và tác giả của Nghệ thuật chiến tranh, đã nói: Có thể nói rằng nếu bạn biết kẻ thù và biết chính mình, bạn sẽ không bị bất ổn trong một trăm trận chiến; nếu bạn không biết kẻ thù của mình nhưng biết chính mình, bạn sẽ thắng một và thua một; nếu bạn không biết kẻ thù cũng như chính mình, bạn sẽ không hoàn hảo trong mỗi trận chiến.

Sự đóng góp của tướng quân được trích dẫn trong các chiến lược phòng thủ tấn công đã xảy ra trong một thế kỷ 21. Trong một bài báo có tựa đề là Infosecec, Sun Tsu và Nghệ thuật của Whore, các tác giả Steve Tornio và Brian Martin phàn nàn, về thời gian gần đây, bạn không thể vung một con mèo chết mà không đánh ai đó đang viết bài đăng trên blog, tham gia bảng điều khiển hay nói cách khác về những gì chúng ta có thể học được từ Tôn Tử về An toàn thông tin.

Những người kiểm tra thâm nhập, các nhà văn lập luận, tiến hành các trận chiến của họ, trong phạm vi giới hạn, dưới sự giám sát và chịu sự chi phối của pháp luật. Một bài kiểm tra bút hoàn toàn KHÔNG biết kẻ thù của bạn. Biến người của bạn, hoặc đại lý bạn sử dụng, chống lại mạng riêng của bạn để kiểm tra bảo mật của họ không cho bạn biết gì về kẻ tấn công của bạn.

Như có thể, các chiến lược gia và nhà lập pháp an ninh mạng hiện đại tiếp tục truyền thống tự phân tích của Sun Tsu, ít hiểu những kẻ tấn công của họ và nhiều hơn để xác định các lỗ hổng bảo mật phần cứng và phần mềm thực tế trong hệ thống của họ. Ngày nay, tin tặc mũ trắng sử dụng các công nghệ mới nhất – bao gồm các công cụ pentesting miễn phí – trên chiến trường ảo, internet và một trong những công nghệ này đang bị dồn nén: mô phỏng, chiến đấu theo kế hoạch ở các cấp độ hệ thống khác nhau, từ kỹ thuật xã hội đến lỗ hổng API.

Tại sao bạn cần nó?

Bằng cách cố gắng vi phạm các biện pháp phòng vệ của riêng bạn, việc tự điều chỉnh có thể giúp bạn điều chỉnh bảo mật hiện có của mình.

Một pentest không chỉ kiểm tra các lỗ hổng, nó cũng có thể xác định các điểm mạnh trong hệ thống của bạn, điều này có thể giúp bạn tạo ra một đánh giá rủi ro cho mục đích kiểm toán. Chẳng hạn, Tiêu chuẩn bảo mật dữ liệu công nghiệp thẻ thanh toán (PCI DSS) yêu cầu mọi tổ chức xử lý thẻ tín dụng thực hiện kiểm tra thâm nhập hàng năm cũng như bất cứ khi nào hệ thống thay đổi. Thực hiện pentesting DIY có thể giúp bạn xác định và sửa lỗi hệ thống một cách hiệu quả trước khi kiểm toán viên yêu cầu thay đổi đắt tiền hoặc đóng cửa bạn.

Và, tất nhiên, pentesting có thể giúp bạn ngăn chặn các cuộc tấn công mạng tốn kém. Nghiên cứu được thực hiện bởi Liên minh an ninh mạng quốc gia cho thấy 60% doanh nghiệp nhỏ thất bại trong vòng sáu tháng sau một cuộc tấn công tội phạm mạng. Tự động pentesting thường rẻ hơn đáng kể và, theo nhiều tin tặc đạo đức, khá thú vị.

Ưu điểm của pentesting

- Là một chiến lược chủ động, nó cho phép các tổ chức tìm ra điểm yếu tiềm tàng trước khi tội phạm mạng thực hiện. Nó có thể phơi bày rủi ro và lỗ hổng có thể được khám phá và phân loại hơn nữa, tức là về mặt rủi ro thực sự. Ví dụ, đôi khi một lỗ hổng được xác định là rủi ro cao có thể được đánh giá lại rủi ro trung bình hoặc thấp do khó khai thác thực tế.

- Hoạt động trong thời gian thực và cho phép thử nghiệm tự động bằng phần mềm chuyên dụng (bao gồm các công cụ pentesting miễn phí)

- Có thể được sử dụng như một công cụ đào tạo cho các đội bảo mật

- Cho phép tuân thủ bảo mật, ví dụ: tiêu chuẩn ISO 27001 yêu cầu chủ sở hữu hệ thống tiến hành kiểm tra thâm nhập thường xuyên và đánh giá bảo mật bởi những người kiểm tra có kỹ năng

- Có thể được sử dụng để hỗ trợ điều tra pháp y về vi phạm dữ liệu bằng cách mô phỏng các cách có thể mà tin tặc có thể xâm nhập vào một hệ thống

Nhược điểm của pentesting

- Có thể gây gián đoạn cho một doanh nghiệp vì nó mô phỏng một cuộc tấn công trong thế giới thực

- Có thể cho một cảm giác an toàn sai lầm. Người ta đã lập luận rằng nếu bạn không biết kẻ thù của mình, bạn không thể thực sự nghĩ như anh ta. Ngoài ra, những kẻ tấn công thực sự không bị ràng buộc bởi các quy tắc của công ty hoặc hướng dẫn cụ thể từ trên cao. Và, nếu nhân viên an ninh trong nhà biết về một bài kiểm tra, họ có thể chuẩn bị cho nó.

- Pentesting có thể tốn nhiều công sức, vì vậy bạn cần dùng bút chì trong một thời gian dài để hacker mũ trắng trong nhà của bạn có thể tăng tốc

- Pentesting có khả năng đi sai một cách ngoạn mục. Xem xét ý nghĩa của việc dồn nén thiết bị y tế hoặc an toàn và thành công chỉ trong việc làm hỏng phần mềm hoặc phần cứng.

- Có những vấn đề pháp lý liên quan đến pentesting. Có một loạt các luật pháp Hoa Kỳ xem xét việc hack pentesting cho dù cả hai bên (pentester và hệ thống mục tiêu) có đồng ý với quy trình này hay không; xét cho cùng, đó là một nỗ lực để có được quyền truy cập bất hợp pháp vào một ứng dụng hoặc hệ thống. Tuy nhiên, mọi người đều đồng ý rằng miễn là bạn có một mẫu đơn đồng ý có chữ ký (một người thoát khỏi thẻ tù tù) với chủ sở hữu của hệ thống sẽ được kiểm tra, bạn nên an toàn. Nhưng, nó không được bảo đảm. Nếu chủ sở hữu của hệ thống bị tấn công (hoặc ông chủ của bạn) quyết định rằng họ không hài lòng, vì bất kỳ lý do gì, sau khi thử nghiệm, bạn có thể bị chìm trong nước nóng. Câu chuyện kể rằng một pentester đã bị kiện sau khi anh ta thực hiện một thử nghiệm cho phim khiêu dâm trẻ em trên một mạng lưới tổ chức. Khi nội dung khiêu dâm được tìm thấy trên một máy tính, nhân viên này đã từ chối và rõ ràng người này đã bị bắt. Anh ta đã bị xóa sau khi chi hàng ngàn đô la cho các hóa đơn hợp pháp để tự bảo vệ mình. Cảnh báo là đúng ngay cả khi bạn đang dồn nén hệ thống của chính mình. Nếu bạn tìm thấy thứ gì đó bạn không thích trên thiết bị của nhân viên, tốt nhất bạn nên chuẩn bị để biện minh cho sự xâm nhập của mình.

Bạn có thể tìm thấy một danh sách (đây là một công việc đang tiến hành) của các luật liên quan đến hack theo tiểu bang tại đây.

Chu kỳ pentesting

Có năm giai đoạn cơ bản trong một chu kỳ pentest:

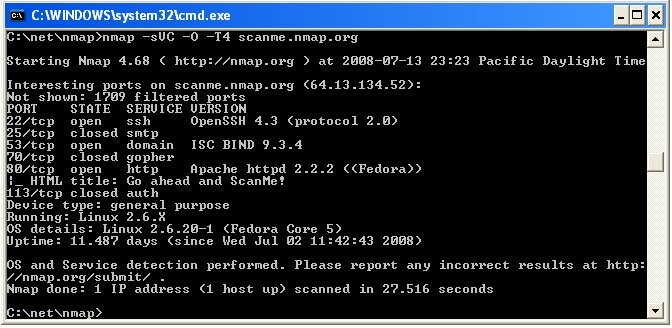

- Thu thập thông tin (trinh sát) – Trong giai đoạn này, giống như bất kỳ chỉ huy quân sự nào, người anh em song sinh độc ác của bạn sẽ muốn thu thập càng nhiều thông tin về kẻ thù của bạn (trong trường hợp này là chính bạn, nhưng hãy để Lợn không chia tóc) càng tốt. Trong giai đoạn này, bạn sẽ muốn quét tất cả các cổng mạng và ánh xạ kiến trúc của nó. Bạn cũng có thể muốn thu thập thông tin về người dùng hệ thống nếu bạn có kế hoạch thực hiện bất kỳ cuộc tấn công kỹ thuật xã hội nào. Hiện tại, bạn chỉ đơn giản là một điệp viên lạnh lùng; cảnh giác, tách rời, và vô hình. Một công cụ thường được sử dụng là Nmap.

- Quét – Kẻ thù nằm trong tầm ngắm của bạn; bây giờ bạn cần một bản đồ chi tiết hơn về hệ thống đích trông như thế nào. Giai đoạn này sử dụng thông tin được thu thập trong giai đoạn một để tìm kiếm các lỗ hổng như phần mềm lỗi thời, mật khẩu yếu và lỗi XSS. Một công cụ thường được sử dụng là w3af, có thể phát hiện hơn 200 lỗ hổng bao gồm mười công cụ hàng đầu của OWASP.

- Khai thác – Đã xác định được những điểm yếu trong mục tiêu, giờ là lúc để kiểm soát và tung ra một vài khai thác táo bạo. Ở giai đoạn này, bạn thực sự vẫn chỉ đang khám phá bản chất thực sự của hàng phòng thủ đối phương của bạn. Bạn muốn xem cách họ phản ứng với một cuộc tấn công. Bạn biết rằng nếu bạn chơi đúng thẻ của mình, bạn sẽ nhận được nhiều hơn một vài bản ghi cơ sở dữ liệu. Một khung khai thác như Metasploit chứa cơ sở dữ liệu về các khai thác được tạo sẵn nhưng cũng cho phép bạn tạo riêng của mình.

- Duy trì truy cập – Giai đoạn này là rất quan trọng để đánh giá lỗ hổng thực sự của kẻ thù. Một trong những mục tiêu là bắt chước các mối đe dọa dai dẳng (APT), những mối đe dọa có thể nằm im trong một hệ thống trong nhiều năm trước khi tiến hành một cuộc tấn công. Một ví dụ về APT là khi tin tặc dành nhiều năm để kết bạn với người dùng Facebook và tích hợp với các cộng đồng trực tuyến để sau đó lừa bạn bè trên mạng của họ cài đặt phần mềm độc hại. Về bản thân, việc pentesting không thể dễ dàng xác định các APT nhưng kết hợp với các cuộc tấn công kỹ thuật xã hội mô phỏng, nó có thể giúp phát hiện ra các lỗ hổng. Trong giai đoạn này, bạn muốn vào lâu đài Kẻ thù và tìm một nơi để ẩn các cửa hậu và rootkit của bạn để cho phép truy cập dễ dàng trong tương lai và để theo dõi kẻ thù của bạn. Kali Linux sẽ giúp bạn cố thủ người anh em song sinh độc ác của mình trong trại địch.

- Đánh giá và che đậy – Cuối cùng, bạn có thể phân tích kết quả và tạo báo cáo đánh giá rủi ro cho tổ chức của mình. Dradis là một công cụ miễn phí có thể giúp bạn quản lý kết quả của nhiều bài kiểm tra. Donith quên dọn dẹp sau khi chính mình, ví dụ: các tệp bạn đã tải lên thủ công, người dùng không tồn tại bạn đã thêm hoặc cài đặt cấu hình bạn đã thay đổi.

Tại sao chọn công cụ pentesting miễn phí?

Sử dụng một chuyên gia có thể tốn kém, như có thể là công cụ thương mại. Các công cụ pentesting miễn phí cho phép bạn làm quen với phần mềm mạnh mẽ này với chi phí thấp ngoại trừ thời gian của bạn. Hãy nghĩ về nó như là đào tạo miễn phí cho một nhân viên an ninh mới. Các công cụ pentesting miễn phí phổ biến nhất được hỗ trợ tốt trên các diễn đàn và các nhóm lợi ích cộng đồng trên internet, và hầu hết có cơ sở kiến thức sâu rộng.

Những gì cần tìm kiếm trong các công cụ pentesting miễn phí

- Trong một thế giới lý tưởng, bạn sẽ có một khung công tác tất cả trong một để bạn có thể chạy nhiều khai thác từ một bảng điều khiển, đồng thời quản lý kế hoạch kiểm tra của bạn và sau đó chạy báo cáo mà không phải thay đổi ứng dụng. Tuy nhiên, có thể đôi khi bạn muốn kiểm tra hiệu quả của các công cụ thay thế hoặc đơn giản chỉ cần một công cụ cao cấp để thực hiện một công việc cụ thể. Tiếp cận vấn đề như bạn sẽ lắp ráp bất kỳ bộ công cụ nào khác: nắm lấy các công cụ đa năng nhưng bao gồm một số công cụ nặng cho công việc chuyên ngành. Các khung và nền tảng pentesting trong bộ sưu tập này là tất cả những gì bạn cần để bắt đầu.

- Nhiều công cụ pentesting miễn phí đi kèm với nhiều mô-đun và khai thác làm sẵn. Nhưng, sẽ có lúc bạn muốn có thể tùy chỉnh các khai thác này hoặc tạo riêng của bạn. Tin tốt là hầu hết các công cụ được liệt kê ở đây cho phép bạn điều chỉnh.

- Hiệu quả là chìa khóa cho một pentest tốt; Rốt cuộc, ngay cả khi bạn tiết kiệm chi phí của bên thứ ba, thời gian của bạn cũng có giá trị. Một số công cụ pentesting miễn phí đơn giản nhất trong bộ sưu tập này đã được các nhà đánh giá đánh giá cao, vì vậy don don đánh giá thấp giá trị của họ. Có rất nhiều sức mạnh bên dưới công cụ như sqlmap. Cũng có thể là bạn không cần chuông và còi. Nếu bạn đã làm, rất có thể bạn đã từng đi với một sản phẩm thương mại.

Nhiều tin tặc đạo đức đồng ý rằng bạn không cần một thiết lập rất phức tạp để thực hiện việc tự động. Một pentester chuyên nghiệp, khi được hỏi ba công cụ thường có trong kho vũ khí của họ, cho biết, Câu trả lời trung thực là một trình duyệt web để thực hiện điều chỉnh và thu thập thông tin, một công cụ quản lý dự án để lập lịch và cơ sở dữ liệu để theo dõi dữ liệu mục tiêu. Để thử nghiệm trên internet, hacker mũ trắng này sử dụng trình quét cổng như Massscan, Nmap hoặc Unicornscan, trình quét lỗ hổng như OpenVas hoặc Tenable Nessus và bộ công cụ khai thác như Core Impact Pro hoặc Metasploit.

Nếu không có thêm ado

13 công cụ pentesting miễn phí

Hầu hết các công cụ bảo mật trang web hoạt động tốt nhất với các loại công cụ bảo mật khác. Một ví dụ điển hình là lĩnh vực kiểm tra thâm nhập nơi các quản trị viên thường sử dụng máy quét lỗ hổng trước khi sử dụng công cụ kiểm tra thâm nhập cho các mục tiêu cụ thể, ví dụ: cổng mạng hoặc ứng dụng. Chẳng hạn, Wireshark vừa là công cụ phân tích mạng vừa là công cụ kiểm tra thâm nhập.

Kali Linux

Một dự án nguồn mở được duy trì bởi Offensive Security và được coi là phân phối bảo mật Linux được đánh giá cao nhất và phổ biến nhất hiện có. Trong một từ, nó là toàn diện nhưng có lẽ quá nhiều như vậy. Nó không phải là sự lựa chọn tốt nhất cho người mới bắt đầu tuyệt đối. Nó bao gồm một bộ các công cụ bảo mật phổ biến khác, bao gồm:

- Burp Suite – ứng dụng web pentesting

- Wireshark – phân tích giao thức mạng

- Hydra – buộc mật khẩu trực tuyến

- Owasp-zap – tìm lỗ hổng trong ứng dụng web

- Nmap – một trình quét bảo mật được sử dụng để quét mạng

- Sqlmap – để khai thác lỗ hổng SQL SQL

Một lỗ hổng wifi được phát hiện gần đây đã khiến người dùng Kali Linux có chút bồn chồn. Lỗ hổng, được gọi là KRACK, ảnh hưởng đến WPA2, một giao thức bảo mật được sử dụng trong hầu hết các thiết bị wifi hiện đại. Lỗ hổng có thể được sử dụng để tiêm phần mềm độc hại hoặc ransomware vào các trang web. Kali Linux đã nói rõ rằng phiên bản cập nhật của phần mềm không dễ bị tấn công này và có một đoạn script bạn có thể chạy để kiểm tra lỗ hổng điểm truy cập của bạn để tấn công. Bài học: luôn cập nhật tất cả các phần mềm.

Đặc trưng

- Có sẵn trong các hương vị 32 bit, 64 bit và ARM

- Hơn 300 công cụ pháp y và pháp y được cài đặt sẵn

- Tài liệu Linux đa ngôn ngữ bao gồm các kịch bản và các công thức nấu ăn của Cameron, để bạn có thể tạo các hình ảnh ISO phức tạp tùy chỉnh

- Diễn đàn cộng đồng tích cực

- Một trong một số dự án Bảo mật Tấn công – được tài trợ, phát triển và duy trì như một nền tảng thử nghiệm thâm nhập miễn phí và nguồn mở

- Khả năng tạo cài đặt khởi động trực tiếp hoàn toàn tùy chỉnh để lưu trữ trên ổ USB

- Cung cấp rất nhiều công cụ pentesting liên quan, bao gồm cả siêu dữ liệu cho không dây, ứng dụng web, pháp y, radio được xác định bằng phần mềm và hơn thế nữa

Mã nguồn mở đã được quảng cáo là một thay thế Kali Linux.

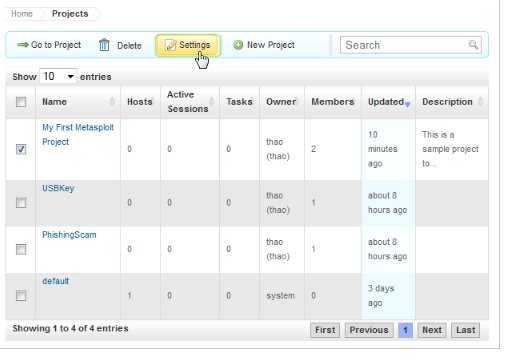

Metasploit

Tự quảng cáo là khung tiên tiến và phổ biến nhất có thể được sử dụng để pentesting, Metasploit là một công cụ được xếp hạng hàng đầu để phát triển và thực thi mã khai thác đối với máy mục tiêu từ xa. Đã có một số lời chỉ trích về công cụ này (và các công cụ khác), cụ thể là nó cho phép các tin tặc độc hại tạo và khai thác lại. Một ví dụ được trích dẫn là khai thác Windows 0 ngày 2005 có sẵn trong Metasploit trước khi bất kỳ bản vá nào được Microsoft phát hành công khai.

Đặc trưng

- Cộng đồng nhà phát triển Metasploit liên tục làm việc để tạo ra các mô-đun khai thác mới, nhưng điều tuyệt vời về khung là bạn có thể dễ dàng xây dựng mô-đun của riêng mình. Tại thời điểm viết bài, Metaspolit có khoảng 3000 khai thác và nhiều tải trọng cho mỗi lần. Khai thác cơ bản cho sâu ransomware WannaCry gây ra một số hỗn loạn trong năm 2023 cũng có sẵn trong Metasploit.

- Metasploit được tích hợp vào bộ công cụ Kali Linux. Metasploit, như Kali Linux, cũng là một phần của mạng dự án Bảo mật Tấn công.

- Khung có thể ghi dữ liệu trong cơ sở dữ liệu nội bộ của riêng nó, tức là trên hệ thống của bạn

- Được tích hợp với Nmap (xem bên dưới)

Một trong những lựa chọn thay thế phổ biến nhất cho Metasploit là Nessus, một sản phẩm thương mại.

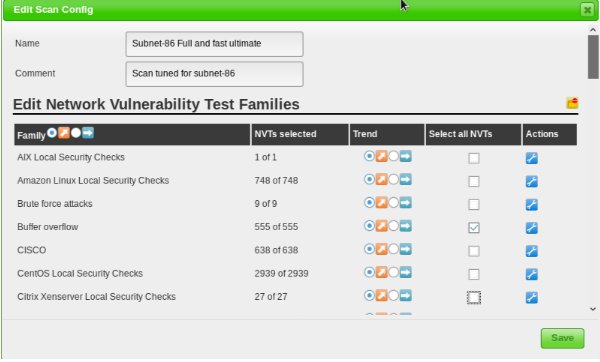

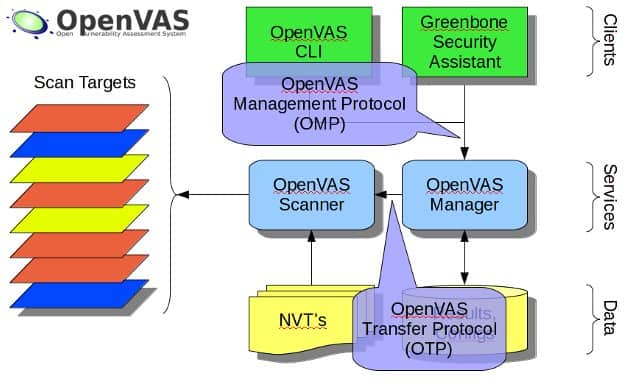

Hệ thống đánh giá tính dễ bị tổn thương mở (OpenVAS)

Quét bộ bảo mật bao gồm các dịch vụ và công cụ khác nhau. Bản thân máy quét không hoạt động trên các máy Windows nhưng có một máy khách cho Windows. Máy quét nhận được một nguồn cấp dữ liệu, được cập nhật hàng ngày, về Kiểm tra tính dễ tổn thương mạng (NVT). Văn phòng Bảo mật Thông tin Liên bang Đức (BSI) đã hỗ trợ các tính năng khác nhau của khung phần mềm OpenVAS cũng như các kiểm tra lỗ hổng mạng khác nhau.

Đặc trưng

- Cơ sở dữ liệu lỗ hổng lớn

- Khả năng nhiệm vụ quét đồng thời

- Quét theo lịch trình

- Quản lý dương tính giả

Liên quan: Máy quét lỗ hổng mạng miễn phí tốt nhất

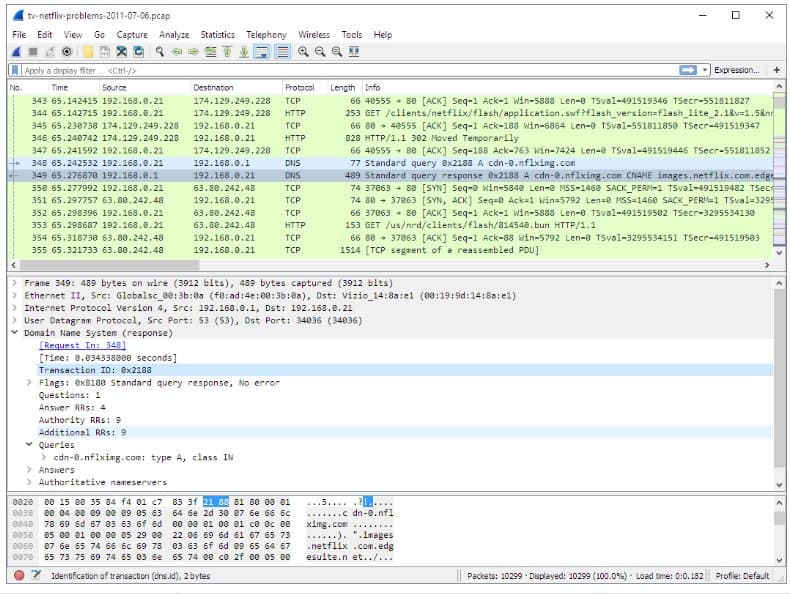

Dây đeo

Khẳng định là, và chắc chắn là tiêu chuẩn thực tế cho phân tích giao thức mạng trên nhiều doanh nghiệp thương mại và phi lợi nhuận. Câu hỏi thường gặp nhất về Wireshark là liệu nó có hợp pháp không. Vâng, đúng vậy. Nó chỉ trở thành bất hợp pháp khi bạn giám sát một mạng mà bạn không có quyền giám sát. Wireshark hoạt động bằng cách lấy và kiểm tra các gói dữ liệu cho mỗi yêu cầu duy nhất giữa máy chủ và máy chủ; tuy nhiên, trong khi nó có thể đo dữ liệu, nó không thể thao tác dữ liệu. Wireshark đứng đầu danh sách những người đánh hơi gói được xếp hạng hàng đầu của Insecure.org. Tuy nhiên, trước đây nó có phần lỗ hổng bảo mật riêng, vì vậy hãy đảm bảo bạn có phiên bản mới nhất.

Đặc trưng

- Hỗ trợ nhiều giao thức khác nhau, từ IP và DHCP đến AppleTalk và BitTorrent

- Với hơn 500.000 lượt tải xuống mỗi tháng, Wireshark có lẽ là lựa chọn phổ biến nhất trong ngành để khắc phục sự cố mạng

- Tài liệu mở rộng và hướng dẫn đào tạo

- Phần mềm dưới quyền của Wireshark là công cụ pcap (chụp gói) bao gồm giao diện lập trình ứng dụng (API) để nắm bắt lưu lượng mạng

- Chế độ bừa bãi cho phép thu thập các gói trên một mạng cho dù chúng có được liên kết với địa chỉ chính xác của LĐ trong mạng hay không

Để thay thế đơn giản hơn, hãy thử tcpdump.

Xem thêm:

- Hướng dẫn của Wireshark

- 8 trình phân tích mạng và phân tích mạng tốt nhất

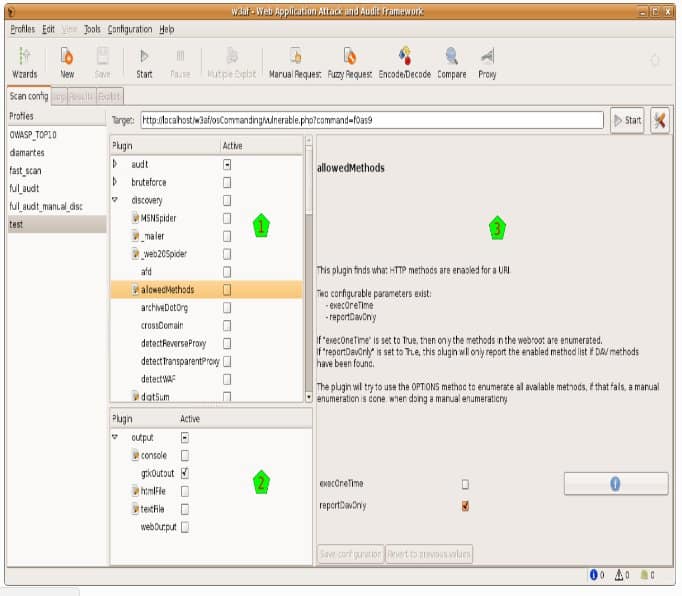

W3af

Khung kiểm tra và tấn công ứng dụng web và được mệnh danh là phiên bản tập trung vào web của Metasploit, đây là một công cụ pentesting phổ biến và dễ sử dụng. Nhưng nó có thể là thứ mà những kẻ gièm pha gọi là Buggy. Trên trang web chính thức, w3af mới đây đã thừa nhận đã nhận thấy một vài lỗi khó chịu của Cameron. Rõ ràng những vấn đề này đã được giải quyết trong phiên bản mới nhất. Người tạo ra w3af là Andres Riancho, cựu giám đốc của Rapid7, đến lượt nó là một người ủng hộ hiện tại của Metasploit.

Đặc trưng

- Các lỗ hổng được xác định bằng các plugin, đó là các đoạn mã Python ngắn gửi các yêu cầu HTTP đến các biểu mẫu và tham số chuỗi truy vấn để xác định lỗi và cấu hình sai

- Dễ sử dụng cho người dùng mới làm quen với trình quản lý đầu ra đơn giản và GUI đơn giản

- Cho phép phát hiện các lỗ hổng ứng dụng web bằng cách sử dụng các kỹ thuật quét hộp đen

- W3af là một công cụ được đề xuất trên trang web Kali Linux

Zed Attack Proxy (xem bên dưới) là một thay thế khả thi.

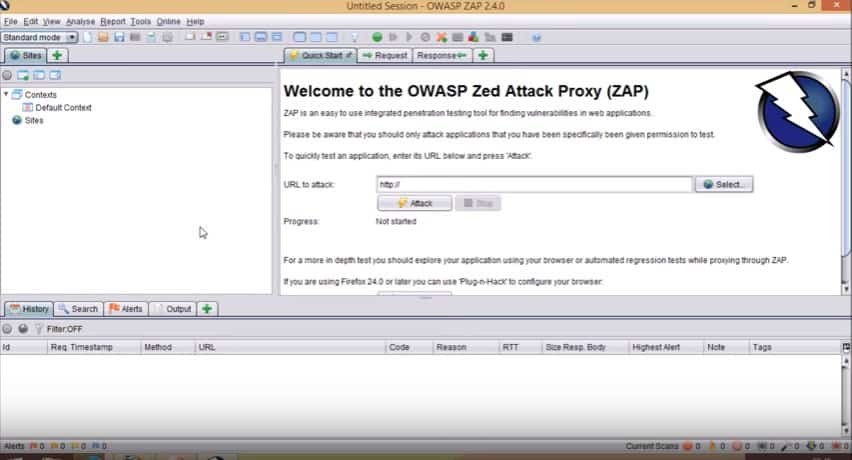

Proxy tấn công Zed (ZAP)

Nó có thể giúp bạn tự động tìm các lỗ hổng bảo mật trong các ứng dụng web của bạn trong khi bạn đang phát triển và thử nghiệm các ứng dụng của mình. Có thể được sử dụng bằng cách nhập URL để thực hiện quét hoặc bạn có thể sử dụng công cụ này làm proxy chặn để thực hiện kiểm tra thủ công trên các trang cụ thể. Nó được hỗ trợ bởi OWASP và một đội quân tình nguyện.

Đặc trưng

- Được viết bằng Java, nó độc lập với nền tảng nên những người thử nghiệm không muốn làm việc trên Linux có thể thoải mái sử dụng ZAP trên Windows

- Độ nhạy với dương tính giả có thể được cấu hình (thấp, trung bình hoặc cao)

- Các xét nghiệm có thể được lưu và tiếp tục ở giai đoạn sau

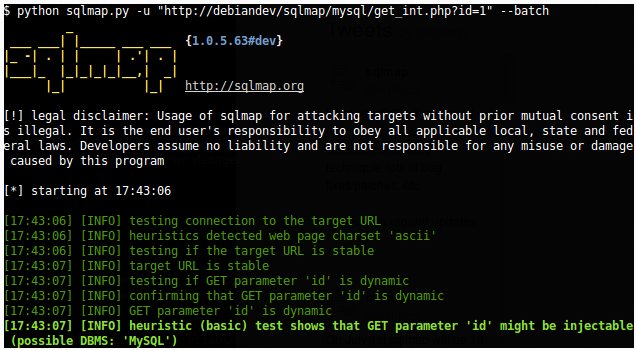

Bản đồ SQL

Một công cụ pentesting mã nguồn mở tự động hóa quá trình phát hiện và khai thác các lỗ hổng SQL SQL và tiếp quản các máy chủ cơ sở dữ liệu back-end. Một người đánh giá nhận xét: Tôi thường chỉ sử dụng nó để khai thác vì tôi thích phát hiện thủ công để tránh làm căng máy chủ web hoặc bị chặn bởi các thiết bị IPS / WAF. Trong các diễn đàn trực tuyến, công cụ này được đánh giá rất nhiệt tình. Bạn có thể đọc thêm về sự nghiệp của hai nhà phát triển tài năng của công cụ này – Miroslav Stampar và Bernado Damele A.G. – trên LinkedIn.

SQLNinja là một thay thế cũng chạy.

Đặc trưng

- Hỗ trợ đầy đủ cho các hệ thống quản lý cơ sở dữ liệu MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB và Informix.

- Hỗ trợ đầy đủ cho sáu kỹ thuật tiêm SQL: mù dựa trên boolean, mù dựa trên thời gian, dựa trên lỗi, dựa trên truy vấn UNION, truy vấn xếp chồng và ngoài băng tần.

Dự án Pwn mở Android (AOPP)

Một biến thể hack của Dự án mã nguồn mở Android (AOSP), một sáng kiến được đưa ra để hướng dẫn phát triển nền tảng di động Android. Nó được sử dụng làm cơ sở bởi bất kỳ ai muốn xây dựng hoặc tùy chỉnh ROM Android (về cơ bản là phiên bản tùy chỉnh của hệ điều hành Android). AOPP cho phép phát triển Pwnix, ROM Android đầu tiên được xây dựng từ đầu để đặc biệt cho việc hack và dồn mạng. Nó có một công cụ nhẹ, miễn phí, hỗ trợ các tin tặc trong việc dồn nén trên đường đi từ các giao diện người dùng Android. Phần mềm được xây dựng trên DEBIAN và bao gồm một số công cụ pentesting phổ biến bao gồm Netcat, Wireshark, Kismet, Cryptcat và các công cụ khác. AOPP cho phép các nhà phát triển tạo ra các nền tảng thử nghiệm thâm nhập di động của riêng họ: điện thoại hoặc máy tính bảng Pwn tùy chỉnh.

Đặc trưng

- Khám phá không dây và bluetooth thời gian thực

- Lưu trữ môi trường Kali Linux (phiên bản mới nhất)

- Kiểm soát cấp phép chi tiết cho tất cả các ứng dụng và dịch vụ Android

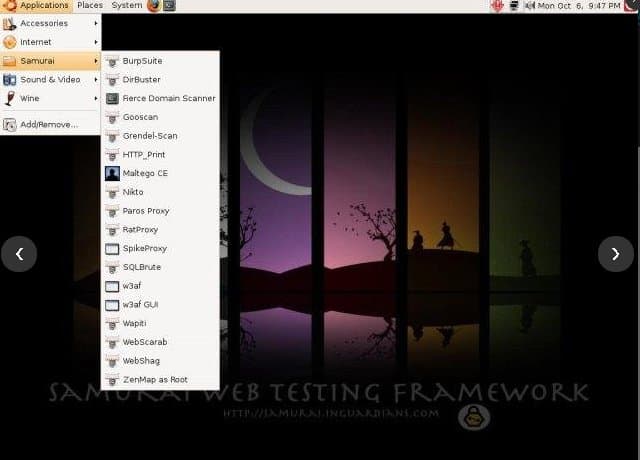

Khung kiểm tra web Samurai

Khung kiểm tra web Samurai là một máy ảo, được hỗ trợ trên VirtualBox và VMWare, đã được cấu hình sẵn để hoạt động như một môi trường kiểm duyệt web. Bộ này bao gồm các công cụ trinh sát như máy quét miền Fierce và Maltego. Các công cụ lập bản đồ bao gồm WebScarab và ratproxy. W3af và Burp là những công cụ được lựa chọn để khám phá. Để khai thác, giai đoạn cuối cùng, BeEF và AJAXShell được bao gồm. Người viết đã viết: Người rất mạnh mẽ và không có những điều vô lý thương mại thông thường liên quan đến phần mềm tương tự.

Đặc trưng

- VM bao gồm một wiki được cấu hình sẵn, được thiết lập để lưu trữ thông tin trung tâm trong thời gian dài nhất của bạn

Bộ công cụ kỹ sư xã hội (SET)

Được thiết kế để thực hiện các cuộc tấn công nâng cao chống lại yếu tố con người, nó bao gồm một số vectơ tấn công tùy chỉnh cho phép bạn thực hiện một cuộc tấn công đáng tin cậy một cách nhanh chóng. Mục đích chính của nó là tự động hóa và cải thiện nhiều cuộc tấn công kỹ thuật xã hội xảy ra mỗi ngày. Các công cụ có thể tạo một trang web độc hại, gửi e-mail với một tệp độc hại dưới dạng tải trọng, tạo và gửi SMS và tạo Mã QR đến một URL cụ thể.

Theo nhà sáng tạo Dave Kennedy, Nhà Như mô phỏng đối thủ cho các công ty, với tư cách là người thử bút, chúng tôi luôn cố gắng chạy các phần mềm khai thác mới nhất và lớn nhất và quyến rũ nhất ngoài kia. Nhưng bây giờ khi tôi làm bài kiểm tra bút, tôi không còn chạy khai thác nữa. Các kỹ thuật được xây dựng trong bộ công cụ kỹ thuật xã hội cho phép khai thác đòn bẩy. Họ sử dụng các cách hợp pháp mà Java hoạt động, các cách hợp pháp mà email hoạt động, để tấn công nạn nhân. Kennedy tuyên bố phần mềm của nó được tải xuống một triệu lần mỗi khi phiên bản mới được phát hành.

Sau khi bạn cài đặt nó, hãy truy cập TrustedSec để được trợ giúp sử dụng nó.

Đặc trưng

- Mặc dù công cụ này rất dễ sử dụng, nhưng nó chỉ có dòng lệnh

- Được căn chỉnh với Khung PenTesters (PTF), là tập lệnh Python được thiết kế cho các bản phân phối dựa trên Debian / Ubuntu / ArchLinux để tạo một bản phân phối quen thuộc cho việc pentesting

- Github cung cấp một số hướng dẫn để làm việc với SET

Nmap

Network Mapper đã có từ những năm 90. Không hoàn toàn cho việc pentesting, nó là một công cụ kiểm tra bảo mật và khám phá mạng tuyệt vời cho các tin tặc đạo đức khám phá các mục tiêu của chúng. Nmap cung cấp một bản đồ toàn diện của một mạng đích. Đối với mỗi cổng được quét, bạn có thể thấy HĐH nào đang chạy, dịch vụ nào và phiên bản của dịch vụ đó, tường lửa nào được sử dụng, v.v. Các tính năng này có thể mở rộng bằng các tập lệnh cung cấp khả năng phát hiện dịch vụ nâng cao hơn. Bạn có thể tìm thấy danh sách đầy đủ các tập lệnh Nmap tại đây và hướng dẫn của chúng tôi về Nmap tại đây.

Đặc trưng

- Hỗ trợ hàng tá các kỹ thuật nâng cao để vạch ra các mạng chứa đầy bộ lọc IP, tường lửa, bộ định tuyến và các chướng ngại vật khác.

- Hầu hết các hệ điều hành đều được hỗ trợ, bao gồm Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga, v.v..

- Cả hai phiên bản dòng lệnh và đồ họa (GUI) truyền thống đều khả dụng

- Tài liệu tốt và được hỗ trợ. NMap khuyến nghị rằng tất cả người dùng đăng ký vào danh sách thông báo tin tặc có lưu lượng truy cập thấp. Bạn cũng có thể tìm thấy Nmap trên Facebook và Twitter.

- Nmap đã giành được nhiều giải thưởng, bao gồm Sản phẩm bảo mật thông tin trong năm của tạp chí Linux, Info World và Codetalker Digest.

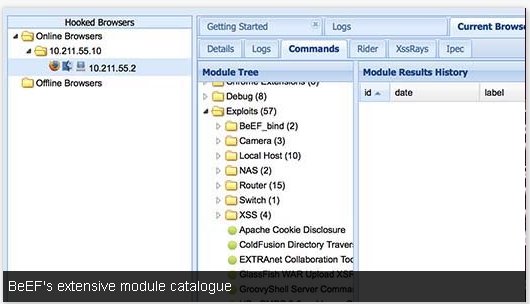

BeFF

Khung khai thác trình duyệt là một công cụ kiểm tra thâm nhập độc đáo tập trung vào các trình duyệt web (trái ngược với các hệ điều hành hoặc ứng dụng). Nó sử dụng các vectơ tấn công phía máy khách để đánh giá lỗ hổng của một cánh cửa mở trong hệ thống, trình duyệt, trái ngược với chu vi mạng được bảo vệ và hệ thống máy khách. Những gì hiện đang làm là hook hook một hoặc nhiều trình duyệt web và sử dụng chúng làm các bãi biển để khởi chạy các mô-đun lệnh được chỉ đạo và các cuộc tấn công tiếp theo chống lại hệ thống từ trong bối cảnh trình duyệt. Khi trình duyệt nạn nhân đã được nối, một số lệnh có thể được thực thi, ví dụ: Nhận tên miền đã truy cập, nhận URL được truy cập, nhận tất cả cookie, webcam hoặc lấy danh bạ Google. Lệnh Webcam hiển thị Adobe Flash, Cho phép webcam? hộp thoại cho người dùng và sau khi họ xác nhận, phần mềm sẽ bắt đầu gửi cho bạn hình ảnh của màn hình người dùng

Đặc trưng

- Được xây dựng thành Kali Linux

- GUI dễ sử dụng

- Cơ sở kiến thức tuyệt vời

- Lựa chọn rộng rãi các mô-đun từ kỹ thuật xã hội đến đào hầm, từ khám phá mạng đến thu thập thông tin

- Cho phép bạn bao gồm các mô đun Metasploit trực tiếp trong cây mô đun lệnh BeEF

- Giải thích đơn giản về cách tạo mô-đun của riêng bạn

Dradi

Một khung công cụ và báo cáo nguồn mở để cho phép chia sẻ thông tin và cộng tác hiệu quả giữa những người tham gia thử nghiệm bằng bút. Nó cung cấp một kho thông tin tập trung để quản lý dự án pentesting của bạn và theo dõi bạn đang ở đâu trong quá trình.

Đặc trưng

- Nền tảng độc lập

- Kết hợp đầu ra của các công cụ khác nhau và tạo báo cáo

- Kết nối với hơn 19 công cụ khác nhau bao gồm Burp, Nessus, Nmap, Qualys; cách khác, tạo kết nối của riêng bạn

- Diễn đàn cộng đồng

Tài nguyên học tập miễn phí

PicoCTF (Cấp trung học) – Cuộc thi hack lớn nhất thế giới với những thử thách hack học sinh có thể khám phá một mình hoặc theo nhóm.

Veronis (Người mới bắt đầu) – Hướng dẫn gồm bảy phần về hack đạo đức cho người mới bắt đầu tuyệt đối, bao gồm nghệ thuật dồn nén từ đánh giá rủi ro đến cơ bản khai thác.

Hướng dẫn điểm (Người mới bắt đầu) – Hướng dẫn bắt đầu nhanh về các khái niệm cốt lõi, ví dụ: sự khác biệt giữa hack đạo đức và thử nghiệm thâm nhập. Bạn có thể tải xuống hướng dẫn dưới dạng PDF.

Giáo sư PenTest (Trung cấp) – Đây là một công việc đang tiến triển, bắt đầu với các nguyên tắc cơ bản của mạng. Các bài viết rất chi tiết, và được trình bày tốt với hình ảnh và minh họa. Trang web học tập này có thể giúp bạn phát triển kiến thức kỹ thuật của mình một cách đều đặn.

Tế bào (Nâng cao) – Tài nguyên tuyệt vời với các video miễn phí được trình bày tốt. Ví dụ, khóa Kiểm tra thâm nhập nâng cao bao gồm cách tấn công từ web bằng cách sử dụng tập lệnh chéo trang, tấn công SQL, bao gồm tệp từ xa và cục bộ và cách hiểu người bảo vệ mạng. Để cung cấp cho bạn ý tưởng về những gì mong đợi, các mô-đun bao gồm Linux, lập trình, Metasploit, thu thập thông tin, khai thác, nắm bắt lưu lượng truy cập, mật khẩu và quét. Các xét nghiệm và chứng nhận phải được thanh toán cho.

Dê web (Trung cấp) – Một ứng dụng web J2EE cố ý không an toàn được duy trì bởi OWASP được thiết kế để dạy các bài học bảo mật ứng dụng web. Trong mỗi bài học, người dùng phải thể hiện sự hiểu biết của mình về vấn đề bảo mật bằng cách khai thác lỗ hổng thực sự trong ứng dụng WebGoat. Ví dụ, trong một trong những bài học, người dùng phải sử dụng SQL tiêm để đánh cắp số thẻ tín dụng giả. Các nhà phát triển gọi WebGoat là một nền tảng giảng dạy và hack.

Dự án bảo mật ứng dụng web mở (OWASP) – Một cộng đồng mở dành riêng cho phép các tổ chức phát triển, mua và duy trì các ứng dụng có thể tin cậy. Giữ một bản sao Hướng dẫn kiểm tra ứng dụng web của họ ở bên cạnh bạn. Nó bao gồm một phần về kiểm tra thâm nhập.

Mặt nhẹ hơn của pentesting

Pentesters là thành viên của một nhóm thường được gọi là tin tặc mũ trắng. Đối với người đàn ông trên đường phố, có một cái gì đó khá điên rồ, tồi tệ và nguy hiểm về họ, nhưng cũng có một cái gì đó hấp dẫn rõ rệt. Hollywood penchant cho việc miêu tả hack là một nghề nghiệp khá quyến rũ đã không giúp đỡ, ví dụ Thuật toán, Trò chơi chiến tranh, Mũ đen, Ma trận và Hacker. Takedown là một nơi không thể bỏ qua, dựa trên câu chuyện về vụ bắt giữ hacker máy tính Kevin Mitnick.

Đọc một số lịch sử (hơi bất kính) về việc dồn nén thẳng từ miệng của một hacker mũ trắng ở đây. Và, để hiểu rõ hơn về cuộc sống của một người thử bút, hãy đọc nhật ký của David Beesley.

Tiếp theo là đâu?

Nguồn cuối cùng của các công cụ và tài nguyên pentesting miễn phí phải là GitHub. Tuy nhiên, sự giàu có của thông tin có sẵn có thể là một chút khó khăn cho người mới bắt đầu. Thay vào đó, trước tiên hãy thử một số phòng thử nghiệm thâm nhập trực tuyến thú vị và các thử thách nơi bạn có thể thực hành các kỹ năng dồn nén của mình:

- Aman Hardikar (có một vài liên kết chết ở đây nhưng cũng có một số liên kết tốt)

- Kiểm tra Marx

- Hack trang web này

- Hack hộp

- PenTesterLabs

Bạn có thể đọc thêm về các công cụ bảo mật miễn phí khác cho hộp công cụ hack đạo đức của bạn tại đây.

Hack hạnh phúc (đạo đức) với các công cụ pentesting miễn phí của chúng tôi!

Cướp bóc đạo đức Hồi giáo bởi Snnysrma được cấp phép theo CC BY 2.0