Найкращі безкоштовні програми видалення, виявлення та сканування

Що таке шкідливе програмне забезпечення rootkit?

Руткіт – це особливо неприємний зловмисне програмне забезпечення, яке не поводиться як ваш типовий вірус. Rootkits вставляють себе в саме серце операційної системи; зазвичай на рівні ядра або нижче. Це робить їх надзвичайно важкими для виявлення, а іноді й неможливими для видалення. Конкретні антивірусні програми спеціалізуються на виявленні та видаленні руткітів. Нижче ми перелічимо п’ять найкращих програм анти-руткітів.

Деякі відомості про те, чому руткіти такі злі

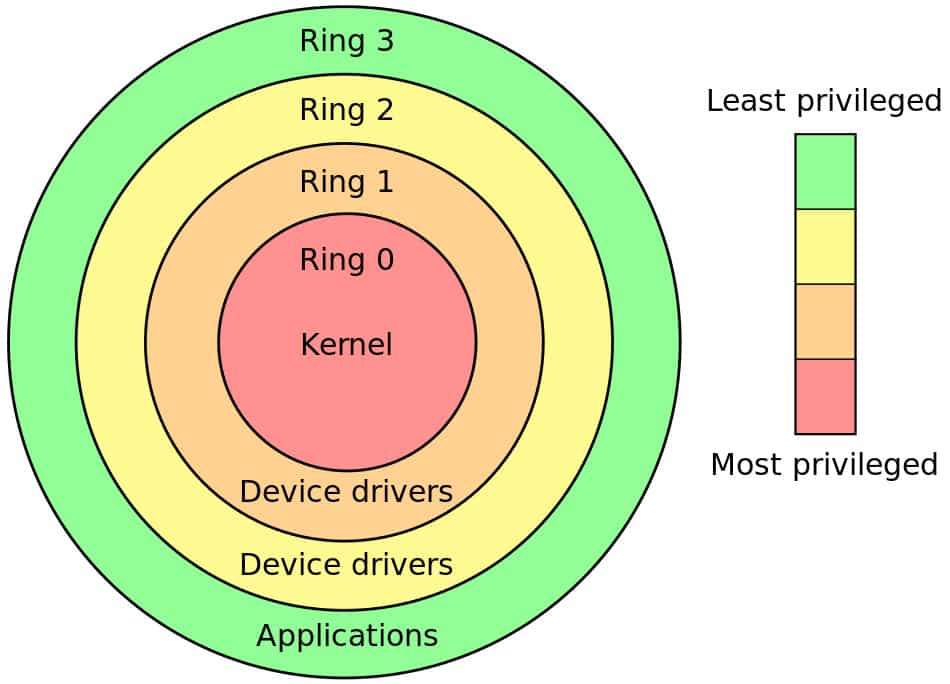

За день ви, ймовірно, використовуєте на своєму комп’ютері багато різних програм. Різні класи програм потребують різних дозволів, щоб виконати свою роботу. Серце операційної системи, ядро, повинно мати абсолютний контроль над кожним обладнанням та програмним забезпеченням на комп’ютері, щоб виконати свою роботу. З іншого боку, додатки, з якими ми безпосередньо взаємодіємо, такі як текстові процесори та веб-браузери, потребують порівняно невеликого контролю, щоб виконувати свою роботу. Концептуально ці різні рівні управління проілюстровані в моделі захисного кільця з всепотужним ядром, що живе в Ring Zero та просто людськими додатками у зовнішніх кільцях. Rootkits зазвичай встановлюються в Ring Zero і, таким чином, успадковують найвищий рівень можливого доступу.

Rootkits так названі тому, що перші руткіти орієнтовані на Unix-подібні операційні системи. Найбільш привілейований користувач у цих системах називається root, ergo a rootkit – це програма, яка забезпечує кореневий доступ до системи. Назва застрягла незалежно від операційної системи, і сьогодні навіть руткіти Windows мають це ім’я, незважаючи на відсутність у системі такого кореневого користувача.

Хоча є приклади корисних або принаймні доброякісних руткітів, вони, як правило, вважаються шкідливими. Після встановлення руткіт має можливість змінювати практично всі аспекти операційної системи, а також повністю приховувати своє існування від більшості антивірусних програм. Руткіти ядра надзвичайно важко виявити, а іноді єдиний спосіб забезпечити чистий комп’ютер – це повністю перевстановити операційну систему. Повторна інсталяція все ще не допоможе проти ще більш шкідливих руткітів прошивки, які можуть жити в системному BIOS та переживати перевстановлення операційної системи..

Типи кореневища

Ядра руткітів

Руткіти ядра працюють у Ring Zero і вводяться в ядро. На практиці це означає модулі ядра для Linux, macOS та інших Unix-подібних операційних систем, а також динамічні бібліотеки посилань (DLL) для систем Windows. Вони функціонують на тому самому рівні та захисній позиції, що й саме ядро, що робить їх майже неможливими виявити чи видалити, якщо їх виявлено.

Руткіти користувацького простору

Частини операційної системи, до яких звертаються програми, якими ви користуєтесь протягом дня, в сукупності називають простором користувача або користувачем. Ці умови просто означають, що ці області пам’яті та файлів непривілейовані, і програми можуть отримати доступ до цих речей, не маючи високого рівня дозволів.

За визначенням, руткіти, які працюють у користувальницькому просторі, не мають доступу до ядра, тому вони у недоліках уникнути виявлення. Руткіти користувацького простору зазвичай орієнтовані на конкретні програми. Коли ця програма запускається, rootkit виправляє законну програму в пам’яті простору користувача та захоплює її роботу. Цей тип руткітів легше розгортати, але також простіше виявити та схильніший до того, щоб здати себе, викликаючи збої в системі..

Буткіти

Це руткіти, які завантажуються. Операційна система вашого комп’ютера завантажується, інакше комп’ютер не зможе запуститися. Типовий rootkit завантажується під час завантаження послідовності операційної системи. Завантажувальному коду не потрібна операційна система для цього, тому що він може завантажувати все сам, а потім завантажувати операційну систему.

Загальна мета завантажувальних програм – підривати такі речі, як перевірка цифрового підпису на модулях ядра. Це дає зловмисникові можливість крадіжки завантажувати модифіковані модулі та файли під час завантаження, забезпечуючи доступ до машини.

Руткіти прошивки

Прошивка – це термін, що знаходиться між апаратним та програмним забезпеченням. Обладнання – це те, що потрібно фізично зафіксувати на комп’ютері, тоді як програмне забезпечення – це просто код, який вводиться в комп’ютер, наприклад текстовий процесор. Прошивка – це апаратне забезпечення, як правило, чіп якоїсь форми, який має можливість завантажувати в нього програмне забезпечення. На відміну від звичайної інсталяції програмного забезпечення, яка просто додає код до комп’ютера, оновлення програмного забезпечення, як правило, включає заміну всієї бази коду на мікросхемі одним махом процесом, відомим як миготіння.

Цей тип руткітів зазвичай спостерігається в комп’ютерних BIOS або спеціальних пристроях, таких як маршрутизатори та мобільні телефони. Оскільки руткіт живе в програмному забезпеченні, форматування жорсткого диска комп’ютера та перевстановлення операційної системи не матиме ефекту і не видалить руткіт.

Звідки беруться руткіти?

Rootkits, як правило, встановлюються зловмисниками через ті ж загальні вектори, що і будь-яке шкідливе програмне забезпечення. Фішинг залишається дуже успішним способом підманути користувачів на встановлення руткітів. Навіть незважаючи на те, що користувачам буде запропоновано авторизувати встановлення руткіта, багато хто з нас оніміли від цих постійних підказок і дозволять це.

У більш рідкісних випадках авторитетна компанія може включати руткіт у власне програмне забезпечення. У широко розповсюдженій серії жахливих рішень у 2005 році Sony BMG включила руткіт у свої компакт-диски для запобігання копіювання. Це призвело до втрати судового позову про багатомільйонні позови через невпевненість у собі, що руткіт містився вище та за призначенням як інструмент управління цифровими правами (DRM).

5 безкоштовних програм для видалення, виявлення та сканування

Існує кілька анти-rookit програм, націлених на конкретний руткіт, такий як TDSSKiller Касперського, але ми будемо мати справу з більш загальними детекторами руткітів. Якщо ви перебуваєте в незавидному становищі вже зараженого ідентифікованим руткітом, ви, можливо, захочете пошукати, чи є у антивірусного постачальника специфічний інструмент для цього rootkit.

chkrootkit (Перевірити Rootkit)

Плюси: Можна запустити постінфекцію

Мінуси: Немає підтримки Windows.

Підтримувані ОС: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI та macOS

“Check Rootkit” (chkrootkit) – це детектор rootkit з відкритим кодом, який існує вже давно. Поточна версія цієї статті була випущена в травні 2023 року і може виявити 69 різних руткітів.

Вам потрібен досвідчений системний адміністратор, щоб розшифрувати вихід chkrootkit. Також, правдивий своїй назві, chkrootkit перевіряє лише на rootkits; він не може їх видалити Він вивчає ваші системні файли на предмет поширених ознак руткітів, таких як:

Нещодавно видалені файли журналів

Файли журналів – чудовий інструмент для аналізу того, що трапилось із системою. Однак, оскільки rootkit має можливість змінювати будь-який системний файл, це означає, що він має можливість змінювати вміст файлу журналу або взагалі видаляти журнали. chkrootkit намагається виявити, чи були змінені чи нещодавно видалені різні важливі файли журналів, які записують логіни, такі як wtmp та utmp..

Стан мережевих інтерфейсів

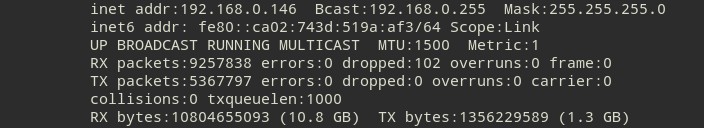

Мережа TCP / IP по суті передає пакети по Інтернету. На кожному етапі подорожі кожен пакет адресований або адресою Інтернет-протоколу (IP), або адресою контролю доступу локальних медіа (MAC). Маршрутизатори в Інтернеті чи інших мережах використовують IP-адресу пакета, щоб перейти в належну мережу. Після того, як пакет надходить у мережу призначення, MAC-адреса використовується для остаточної доставки на належну мережеву карту або контролер мережевого інтерфейсу (NIC).

Під час нормальної роботи NIC приймає лише пакети, адресовані власному MAC-адресу, або транслює трафік, і він відкидає будь-які інші пакети. Можна перевести мережевий інтерфейс у розбірливий режим, що означає, що мережевий інтерфейс буде приймати всі пакети незалежно від того, на який NIC адресується пакет.

Неодноразовий режим, як правило, використовується лише в аналізі мережі для здійснення обнюхування пакетів або інших видів перевірки трафіку. Було б незвично, щоб NIC працював таким чином під час щоденної роботи. chkrootkit виявить, чи будь-яка з мережевих карт у системі працює в безладному режимі.

Трояни модулів ядра, що завантажуються (LKM трояни)

Як ми говорили раніше у цій статті, найбільш складним типом руткітів для виявлення та очищення є руткіти модуля ядра. Вони працюють на найнижчому рівні комп’ютера в Ring Zero. Ці руткіти мають такий же високий рівень дозволів, як і саме ядро операційної системи. chkrootkit має певну здатність виявляти цей тип руткітів.

rkhunter (Rootkit Hunter)

Плюси: Зрілий продукт

Мінуси: Потрібно встановити перед зараженням

Підтримувані ОС: Універсальна операційна система, така як Linux

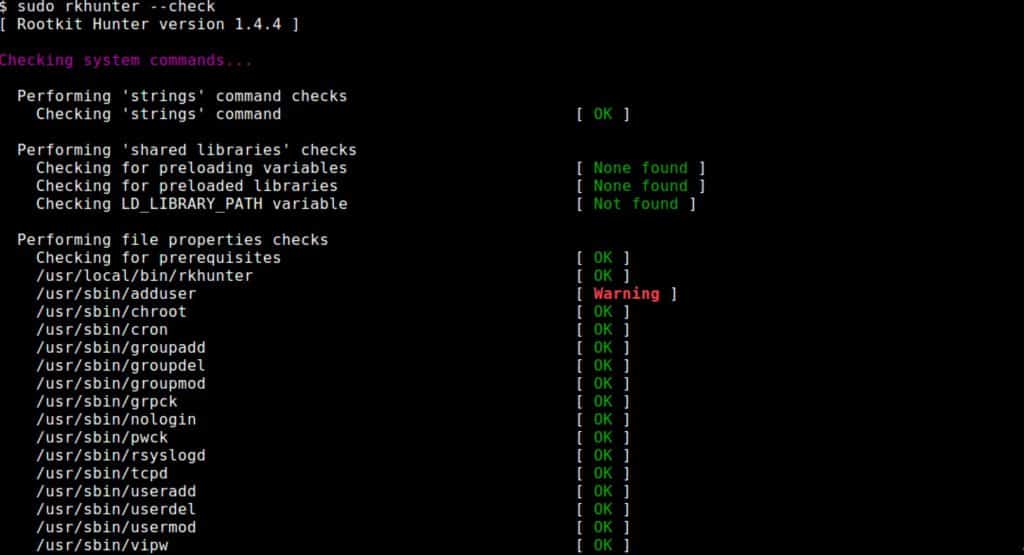

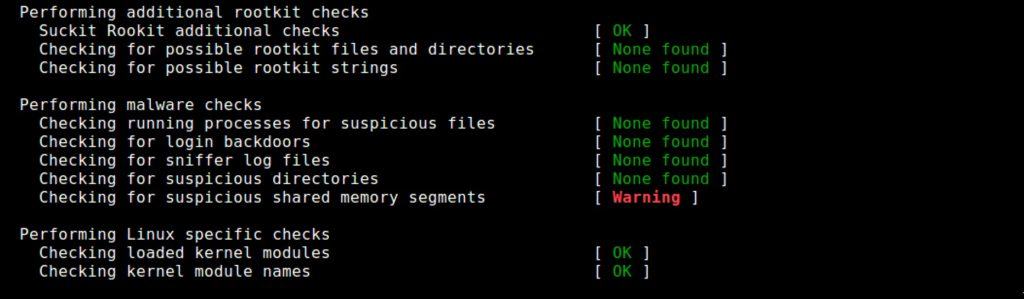

З rkhunter ПРОЧИТАТИ: “Rootkit Hunter – це інструмент, заснований на хостах, пасивний, після інцидентів, на основі шляху”. Це рот, але це нам багато говорить.

Його на основі хоста Це означає, що він призначений для сканування хоста, на якому він встановлений, а не віддалених хостів в інших місцях мережі.

Після інциденту означає, що він нічого не робить для загартування системи проти зараження руткітом. Він може виявити, лише якщо стався напад або триває.

rkhunter насамперед виявляє руткіти, шукаючи нерозпізнані зміни у значущих файлах. Перш ніж він зможе розпізнати зміни, він повинен знати, як мають виглядати всі ці файли, коли вони чисті. Тому дуже важливо встановити rkhunter на чисту систему, щоб він міг визначити чисту базову лінію для подальшого сканування. Запуск rkhunter у вже зараженій системі матиме обмежене використання, оскільки не матиме повного уявлення про те, як повинна виглядати чиста система.

Більшість антивірусних програм певною мірою використовують евристику, це означає, що вони шукають речі, схожі на віруси, навіть якщо він не розпізнає конкретно кожного вірусу. rkhunter не має можливості шукати речі, що нагадують руткіт; Це є на основі шляху тобто він може шукати лише руткіти, про які він уже знає.

OSSEC

Плюси: Зріле програмне забезпечення з великою базою користувачів. Можна використовувати постінфекцію

Мінуси: Націлена на досвідчених користувачів; повна система виявлення вторгнень в хост, а не просто сканер руткітів

Підтримувані ОС: Linux, BSD, Solaris, macOS, AIX (агент), HP-UX (агент), Windows XP, сервер 2003, Vista, сервер 2008, сервер 2012 (агент)

OSSEC – це система виявлення вторгнень в дію (HIDS), заснована як проект з відкритим кодом. Він був придбаний третьою бригадою, Inc., яка, в свою чергу, була придбана Trend Micro. Тенденція є поточним власником, і OSSEC залишається безкоштовним / вільним програмним забезпеченням з відкритим кодом (FLOSS).

Основна архітектура – це менеджер OSSEC, встановлений на центральному сервері, подібному Unix, який потім спілкується з віддаленими агентами на цільових системах. Саме ця архітектура агентів дозволяє OSSEC підтримувати такий широкий спектр операційних систем. Крім того, на деяких пристроях, таких як маршрутизатори та брандмауери, можна використовувати без агентів, тобто на них не потрібно встановлювати програмне забезпечення, оскільки вони по суті мають можливість спілкуватися безпосередньо з менеджером OSSEC.

Виявлення руткітів OSSEC – це поєднання файлового аналізу та інших тестів у всій системі. Деякі речі, які перевіряє OSSEC:

- мережеві інтерфейси в безладному режимі, про які не повідомляють про такі інші інструменти, як netstat.

- порти, про які не повідомляється у використанні, але OSSEC не в змозі зв’язатись.

- порівнюючи вихід інструментів, що ідентифікують pid, з результатами інструментів системного рівня, таких як ps.

- виявлення підозрілих або прихованих файлів.

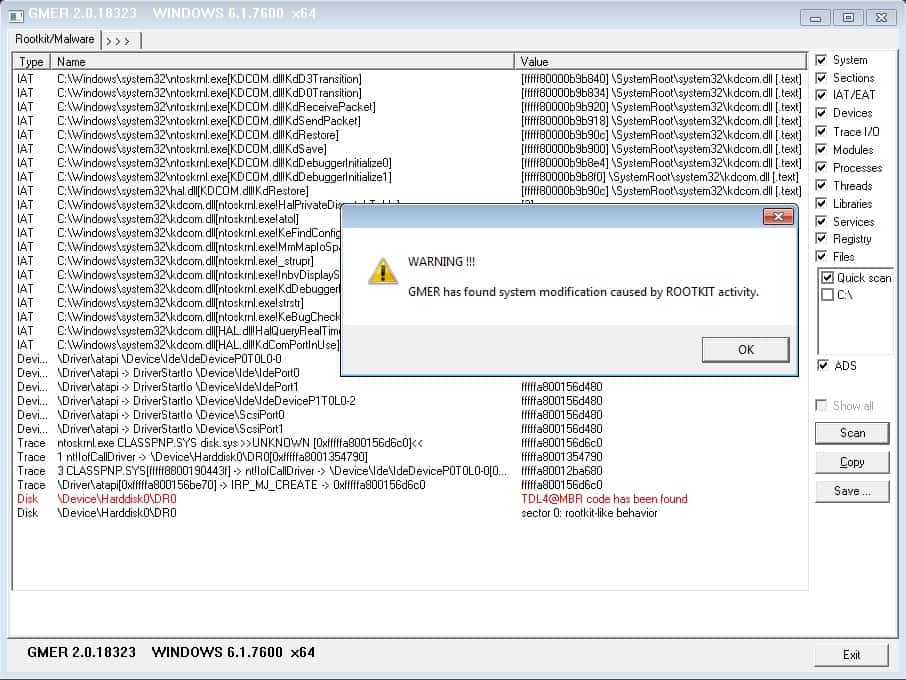

GMER

Плюси: Можна видалити кілька руткітів, а не просто виявлення. Можна використовувати постінфекцію.

Мінуси: Тільки для Windows

Підтримувані ОС: Windows XP / VISTA / 7/8/10

GMER – це детектор і видалення руткітів, який працює на Windows XP / VISTA / 7/8/10. Він існує з 2006 року, і поточна версія підтримує 64-розрядну Windows 10. Його створив програміст на ім’я Пшемислав Гмерек, який дає нам підказку щодо походження його імені.

На відміну від chkrootkit та rkhunter, GMER може не лише виявити руткіти, але й видалити деякі з них. Існує версія GMER, інтегрована з Avast! антивірусне програмне забезпечення, яке забезпечує досить хороший всебічний захист як від вірусів, так і від rootkit-інфекцій.

GMER не повинен мати особливих знань про систему, яку він сканує. Це означає, що це може бути сканування після події та виявлення руткітів, навіть якщо воно не було в системі до зараження руткітом..

Замість того, щоб порівнювати файли або шляхи для виявлення руткітів, GMER концентрується на артефактах, орієнтованих на Windows, таких як приховані процеси, приховані служби та модифіковані модулі. Він також шукає гачки, які є шкідливими програмами, які приєднуються до законних процесів, щоб приховати своє існування.

Tripwire з відкритим кодом

Мінуси: Потрібно встановити та ініціалізувати попереднє зараження

Плюси: Зрілий продукт з великою базою користувачів

Підтримувані ОС: Системи на базі Linux

Tripwire з відкритим кодом – це система виявлення вторгнень на основі хоста (HIDS). Контраст тут порівнюється з мережевою системою виявлення вторгнень (NIDS). Tripwire сканує файлову систему місцевого комп’ютера і порівнює його файли з відомим, хорошим набором файлів.

Подібно до rkhunter, Tripwire повинен бути встановлений на чисту систему перед можливим зараженням. Потім він сканує файлову систему та створює хеші або іншу ідентифікаційну інформацію про файли в цій системі. Подальші сканування Tripwire зможуть отримати зміни до цих файлів і попередити системного адміністратора про ці зміни.

Є дві версії Tripwire; комерційна продукція від Tripwire, Inc. та версія з відкритим кодом, яка спочатку була надана Tripwire, Inc. у 2000 році. Комерційна версія пропонує значно ширший набір продуктів, включаючи загартування, звітування та підтримку операційних систем, що не є Linux.

Хоча Tripwire сам по собі не є детектором руткітів, він може виявляти активність руткітів, які впливають на файли в системі та змінюють їх. Він не має можливості видаляти руткіти або навіть з упевненістю сказати, чи існує руткіт. Кваліфікованому адміністратору доведеться інтерпретувати результати сканування, щоб визначити, чи потрібно вжити будь-яких дій.

Захист ваших систем

Майте на увазі, що руткіт – це зловмисне програмне забезпечення. Це дуже шкідливе програмне забезпечення, але це все-таки лише зловмисне програмне забезпечення. Найкращі практики, які захистять вашу систему від будь-якого типу вірусів, також пройдуть довгий шлях захисту вашої системи від руткітів:

- Переконайтеся, що користувачі мають найменшу кількість дозволів, необхідних для виконання своєї роботи

- Навчіть користувачів, як не стати жертвами фішингу

- Подумайте про відключення USB-накопичувачів та компакт-дисків, щоб уникнути приходу зловмисних програм додому

- Переконайтесь, що антивірус працює у всіх системах та оновлений

- Використовуйте брандмауер, щоб зупинити непрошений трафік для входу або виходу з вашої системи

На додаток до цих загальних кроків, захист руткітів вимагає активної позиції. Встановіть детектор руткітів зараз, ініціалізуйте його та запускайте його щонайменше щодня, якщо не частіше. Хоча це правда, що якщо система заразиться руткітом, ця система, ймовірно, є сміттям, більш небезпечною є ситуація, коли руткіт живе у ваших системах місяцями чи роками, не знаючи про це. Rootkits можуть безшумно відправляти ваші дорогоцінні дані за межі сайту без будь-якого підказки, що відбувається, поки ви не прочитаєте про це в ранковій газеті. Якщо ви розгорнули детектор руткітів, у вас є великий шанс отримати сповіщення про це, як тільки станеться практично.

Привілейоване кільце Hertzsprung в англійській Вікіпедії

Можливо, вам також сподобається антивірусAntivirusFake – що це таке, що він робить, і як зменшити загрозуАнтивіруси? Безкоштовне антивірусне програмне забезпечення достатньо? Антивірусний чіт-лист відновлення Windows: Відновлення системи, оновлення, скидання, свіжий старт та перевстановленняAntivirusБесплатні та платні антивірусні програми для Android та Android пристрої на базі