PfSense instellen met ExpressVPN (OpenVPN)

Deze tutorial laat het je zien hoe ExpressVPN op uw pfSense-apparaat te configureren, met behulp van een pfSense OpenVPN-installatie.

Voor het doel van deze tutorial gaan we ervan uit dat u uw netwerk configureert voor een generieke 192.168.1.0/24 netwerkconfiguratie.

Notitie: Deze handleiding is getest op de volgende versie van pfSense: 2.3.3-RELEASE (amd64)

Download de VPN-configuratiebestanden

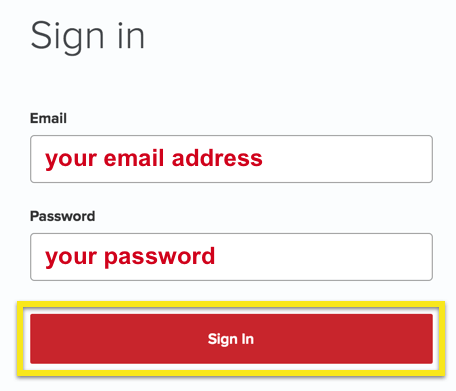

Meld u aan bij uw ExpressVPN-account.

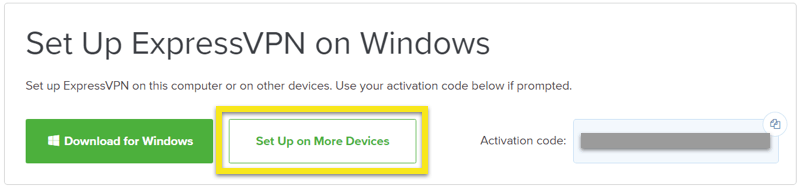

Nadat u zich hebt aangemeld bij de website, klikt u op Instellen op meer apparaten.

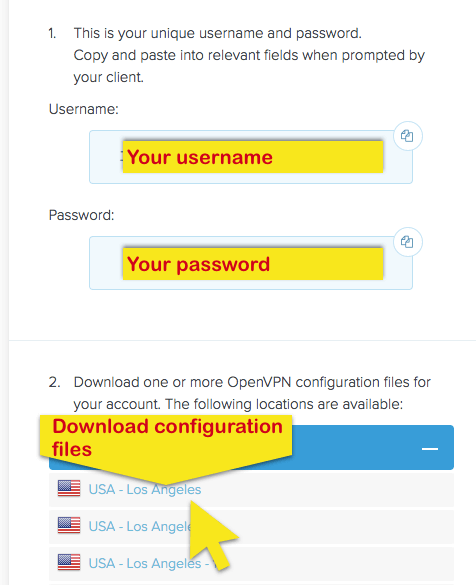

Klik op Handmatige configuratie aan de linkerkant van het scherm en selecteer vervolgens de OpenVPN tab aan de rechterkant.

Je zult eerst je zien gebruikersnaam en wachtwoord en dan een lijst met OpenVPN-configuratiebestanden.

Download onder uw gebruikersnaam en wachtwoord het OpenVPN-configuratiebestand voor de locatie waarmee u verbinding wilt maken. Houd dit bestand bij de hand, want u haalt er informatie uit voor pfSense-instellingen.

PfSense-instellingen configureren

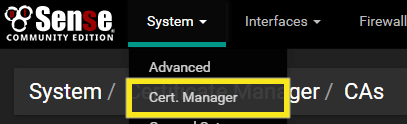

Om de pfSense VPN-instellingen te configureren, logt u in op uw pfSense-apparaat en navigeert u naar Systeem > Cert. Manager.

Klik onder ‘CA’s’ op Toevoegen knop.

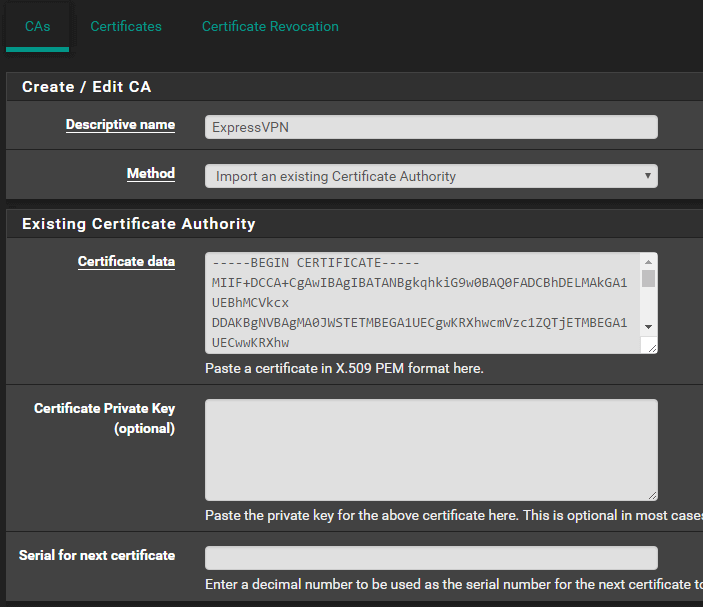

Vul het volgende in:

- Beschrijvende naam: ExpressVPN

- Methode: Importeer een bestaande certificaatautoriteit

- Certificaatgegevens: Open het OpenVPN-configuratiebestand dat u hebt gedownload en open het met uw favoriete teksteditor. Zoek naar de tekst die tussen de gedeelte van het bestand. De hele string kopiëren van —– BEGIN CERTIFICAAT—– naar —– EIND CERTIFICAAT—–.

- Privésleutel certificaat (optioneel): laat dit leeg

- Serienummer voor volgend certificaat: laat dit leeg

Na het invoeren van de informatie ziet uw scherm er als volgt uit:

Klik Opslaan.

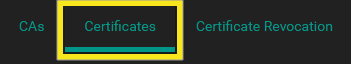

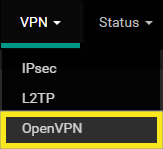

Blijf op deze pagina en klik certificaten op de top.

Klik onder aan het scherm op Toevoegen.

Voer onder “Een nieuw certificaat toevoegen” het volgende in:

- Methode: Importeer een bestaand certificaat

- Beschrijvende naam: ExpressVPN Cert (of iets zinvols voor jou)

- Certificaatgegevens: Open het OpenVPN-configuratiebestand dat u hebt gedownload en open het met uw favoriete teksteditor. Zoek naar de tekst die tussen de gedeelte van het bestand. Kopieer de hele string van —– BEGIN CERTIFICAAT—– naar —– EIND CERTIFICAAT—–

- Persoonlijke sleutelgegevens: met uw teksteditor nog steeds geopend, zoekt u naar de tekst die is ingepakt in de gedeelte van het bestand. Kopieer de hele string van —– BEGIN RSA PRIVATE KEY—– naar —-END RSA PRIVATE KEY—-

Na het invoeren van de informatie ziet uw scherm er als volgt uit:

Klik Opslaan.

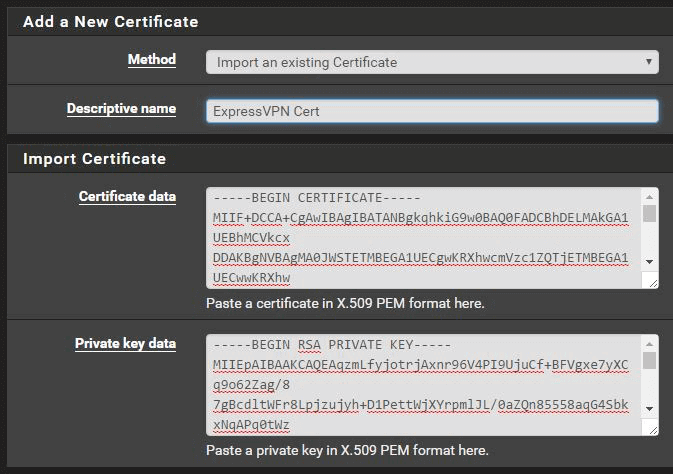

Navigeer boven aan het scherm naar VPN > OpenVPN.

kiezen cliënten.

Klik onder aan het scherm op Toevoegen.

Voer de volgende informatie in:

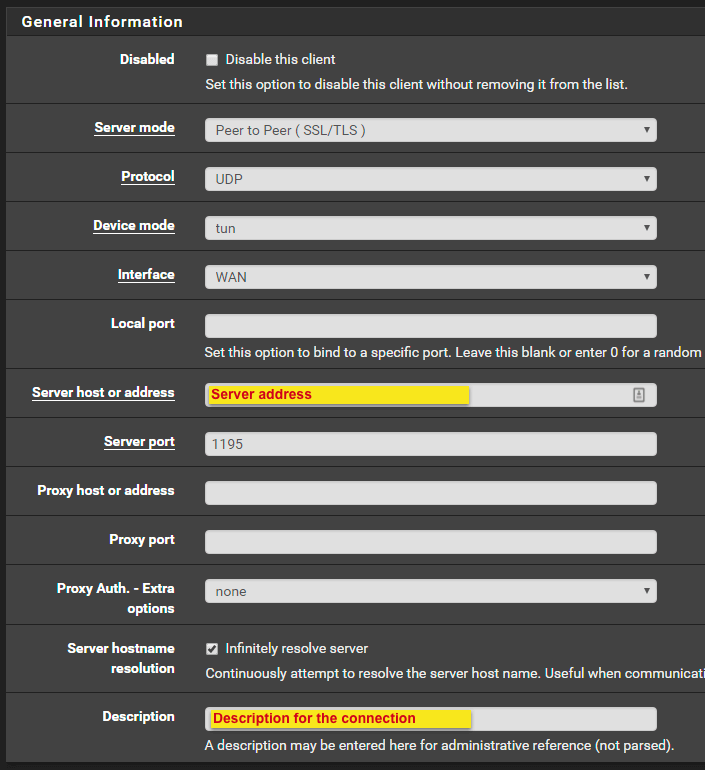

Algemene informatie:

- Uitgeschakeld: laat dit vakje uitgeschakeld

- Server modus: Peer to Peer (SSL / TLS)

- Protocol: UDP

- Apparaat modus: vat

- Koppel: WAN

- Lokale poort: leeg laten

- Serverhost of -adres: open het OpenVPN-configuratiebestand dat u hebt gedownload en open het met uw favoriete teksteditor. Zoek naar tekst die begint met afgelegen, gevolgd door een servernaam. Kopieer de servernaamstring naar dit veld (bijv. Server-adres-naam.expressnetw.com)

- Serverpoort: kopieer de poortnummer vanuit het OpenVPN-configuratiebestand in dit veld (bijvoorbeeld 1195)

- Proxyhost of -adres: leeg laten

- Proxy-poort: leeg laten

- Proxy Auth. – Extra opties – geen

- Server hostnaam resolutie: Vink dit vakje aan

- Beschrijving: Iets wat betekenisvol voor je is. bijvoorbeeld ExpressVPN Dallas

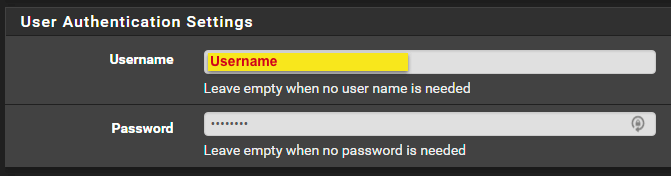

Instellingen gebruikersauthenticatie

- Gebruikersnaam: uw ExpressVPN-gebruikersnaam

- Wachtwoord: uw ExpressVPN-wachtwoord

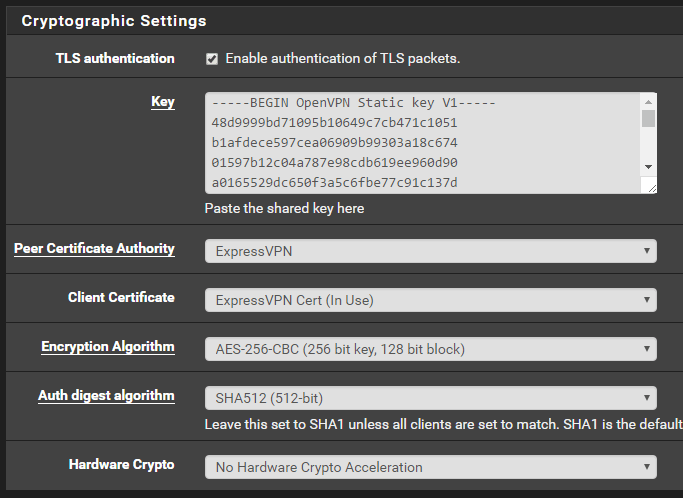

Cryptografische instellingen

- TLS-authenticatie: Vink dit vakje aan

- Sleutel: Open het OpenVPN-configuratiebestand dat u hebt gedownload en open het met uw favoriete teksteditor. Zoek naar tekst die is ingepakt in de gedeelte van het bestand. Negeer de “2048 bit OpenVPN statische sleutel” -items en begin met kopiëren vanaf —– BEGIN OpenVPN statische sleutel V1—– naar —–END OpenVPN statische sleutel V1—–

- Peer Certificate Authority: Selecteer de vermelding “ExpressVPN” die u eerder in de Cert hebt gemaakt. Manager stappen

- Clientcertificaat: selecteer de vermelding “ExpressVPN Cert” die u eerder in de Cert hebt gemaakt. Manager stappen

- Versleutelingsalgoritme: open het OpenVPN-configuratiebestand dat u hebt gedownload en open het met uw favoriete teksteditor. Zoek naar de tekst cijfer. In dit voorbeeld wordt de OpenVPN-configuratie vermeld als “codeer AES-256-CBC”, dus selecteren we “AES-256-CBC (256-bit sleutel, 128-bit blok) in de vervolgkeuzelijst

- Auth digest-algoritme: open het OpenVPN-configuratiebestand dat u hebt gedownload en open het met uw favoriete teksteditor. Zoek naar de tekst auth gevolgd door het algoritme na. In dit voorbeeld zagen we “auth SHA512”, dus we zullen “SHA512 (512-bit)” selecteren in de vervolgkeuzelijst

- Hardware Crypto: tenzij u weet dat uw apparaat hardwarecryptografie ondersteunt, laat dit staan op Geen hardware crypto-versnelling

Aanvullende stappen voor pfSense 2.4:

- Haal het vinkje weg Automatisch een TLS-sleutel genereren

- Stel de gebruiksmodus in op TLS-verificatie

- Haal het vinkje weg Schakel verhandelbare cryptografische parameters in

- Negeer de NCP-algoritmen sectie

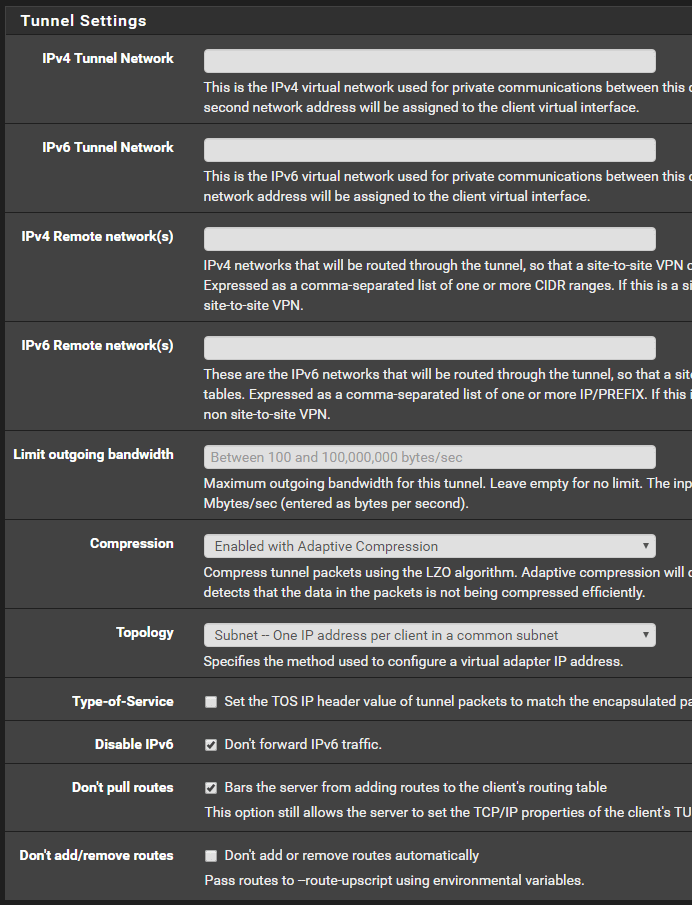

Tunnel instellingen

- IPv4-tunnelnetwerk: leeg laten

- IPv6-tunnelnetwerk: leeg laten

- IPv4 Netwerk op afstand (en): Leeg laten

- IPv6 Netwerk op afstand (en): Leeg laten

- Beperk uitgaande bandbreedte: naar eigen goeddunken, maar voor deze zelfstudie – leeg laten.

- Compressie: ingeschakeld met adaptieve compressie

- Topologie: laat het standaard “Subnet – Eén IP-adres per client in een gemeenschappelijk subnet”

- Type service: niet aangevinkt

- IPv6 uitschakelen: Vink dit vakje aan

- Trek geen routes: Vink dit vakje aan

- Geen routes toevoegen / verwijderen: niet aanvinken

Aanvullende stappen voor pfSense 2.4:

- Stel Compressie in op Adaptieve LZO-compressie

- Let op: er is geen selectievakje meer voor “IPv6 uitschakelen”

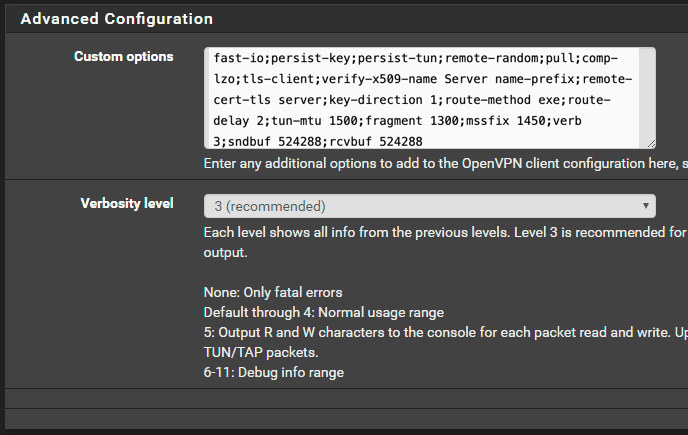

Geavanceerde configuratie

- Aangepaste opties: deze opties zijn afgeleid van de OpenVPN-configuratie waarnaar u hebt verwezen. We zullen alle aangepaste opties verwijderen die we nog niet eerder hebben gebruikt. Kopieer en plak het volgende:

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client; verifieer-x509-naam Servernaam-prefix; remote-cert-tls-server; key-direction 1; route- methode exe; route-vertraging 2; tun-mtu 1500; fragment 1300; mssfix 1450; werkwoord 3; sndbuf 524288; rcvbuf 524288 - Uitgebreid niveau: 3 (aanbevolen)

Aanvullende stappen voor pfSense 2.4:

- Controleren UDP Snelle I / O

- Verzend Ontvang Buffer: 512 KB

- Gateway maken: Alleen IPV4

Klik Opslaan.

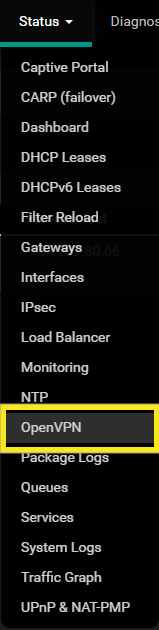

Bevestig de verbinding

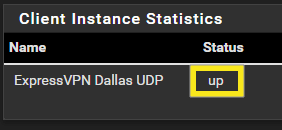

U zou nu moeten kunnen bevestigen dat uw OpenVPN-verbinding succesvol was. Navigeren naar Toestand > OpenVPN.

Onder ‘Statistieken van clientexemplaren’ in de kolom ‘Status’ zou u het woord moeten zien omhoog, geeft aan dat de tunnel online is.

Aanvullende stappen om WAN door de tunnel te leiden

Nu de tunnel online is, moet u al uw verkeer vertellen dat het NAT moet zijn. Selecteer boven aan uw scherm interfaces en klik (toewijzen).

Klik op de + knop. Er wordt een nieuwe interface gemaakt. Zorg ervoor dat ovpnc1 is geselecteerd en klik op Opslaan.

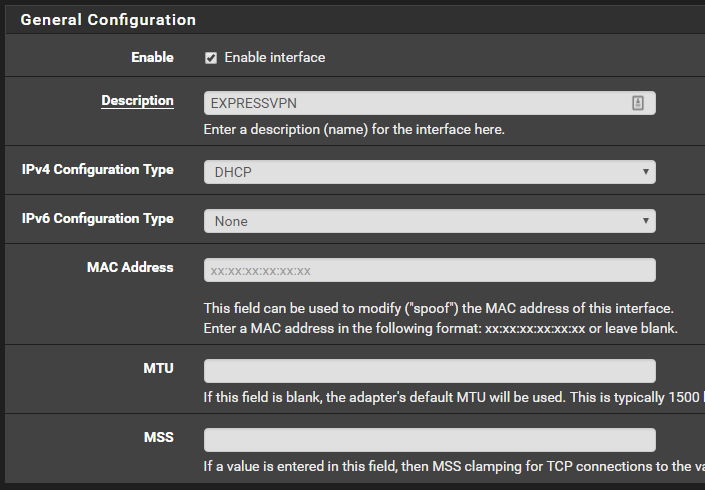

Navigeren naar interfaces > OVPNC1:

Vul het volgende in:

Algemene configuratie

- Inschakelen: Vink dit vakje aan

- Beschrijving: Iets wat betekenisvol voor je is. bijv. EXPRESSVPN

- IPv4-configuratietype: DHCP

- IPv6-configuratietype: Geen

- MAC-adres: leeg laten

- MTU: leeg laten

- MSS: leeg laten

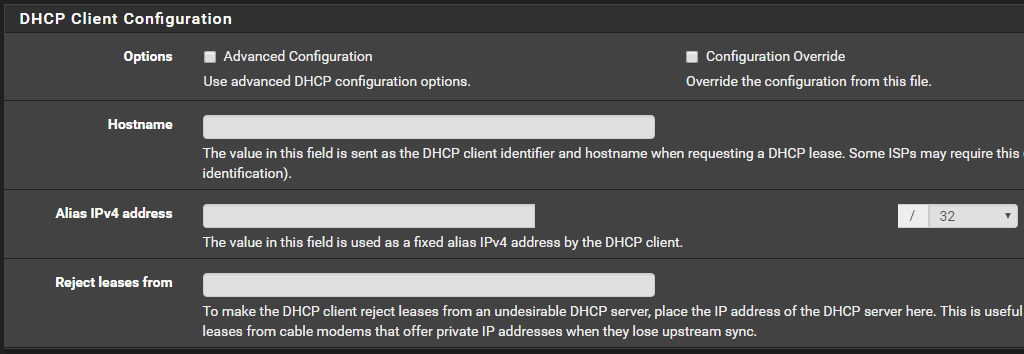

DHCP-clientconfiguratie

- Opties: niet aanvinken

- Hostnaam: leeg laten

- Alias IPv4-adres: leeg laten

- Lease-overeenkomsten van: Leeg laten

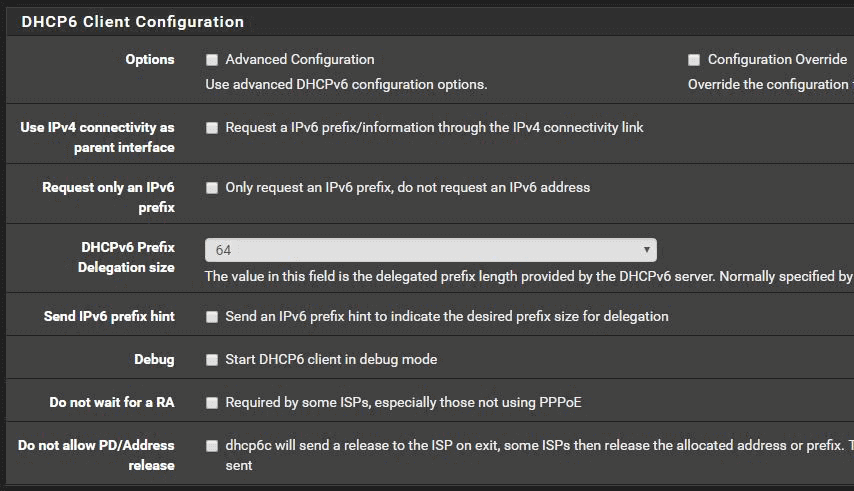

DHCP6-clientconfiguratie

- Opties: niet aanvinken

- Gebruik IPv4-connectiviteit als bovenliggende interface: niet aanvinken

- Vraag alleen een IPv6-voorvoegsel aan: laat uitgeschakeld

- DHCPv6 Prefix Delegation size: Laat standaard op 64

- Stuur IPv6-voorvoegselhint: niet aangevinkt

- Foutopsporing: laat uitgeschakeld

- Wacht niet op een RA: laat uitgeschakeld

- Niet toestaan dat PD / adres wordt vrijgegeven: niet aangevinkt

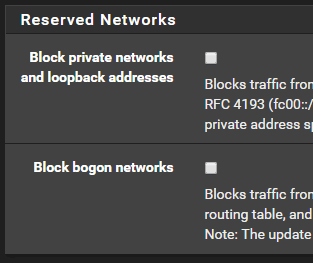

Gereserveerde netwerken

- Privé-netwerken en loopback-adressen blokkeren: niet aanvinken

- Bogon-netwerken blokkeren: niet aanvinken

Klik Opslaan.

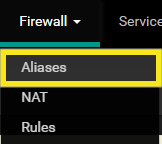

Navigeren naar brandmuur > aliassen.

Klik onder ‘IP’ op Toevoegen.

U voorziet uw thuisnetwerk van een “Alias” waarmee een vriendelijke naam naar uw netwerk kan verwijzen.

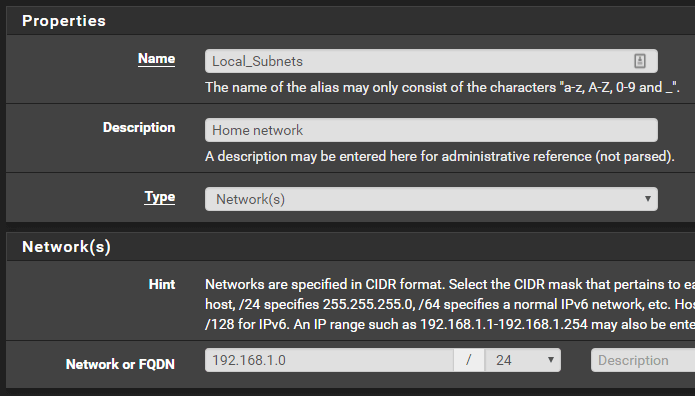

Eigendommen

- Naam: Iets wat betekenisvol voor je is. Voor deze zelfstudie gebruiken we ‘Local_Subnets’

- Beschrijving: Iets wat betekenisvol voor je is

- Type: Network (s)

Network (s)

- Netwerk of FQDN: 192.168.1.0 / 24

Klik Opslaan.

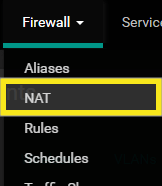

Navigeren naar brandmuur > NAT.

Klik op Uitgaande op de top.

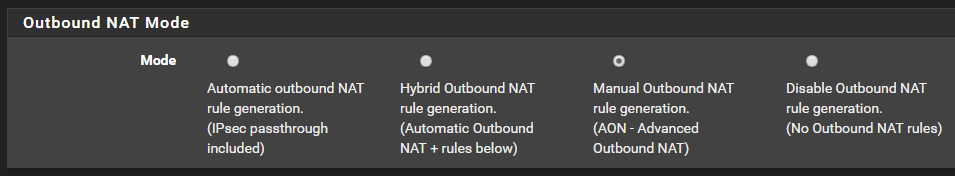

Selecteer “Outbound NAT Mode” Handmatige uitgaande NAT-regelgeneratie.

Klik Opslaan en klik vervolgens op Pas wijzigingen toe.

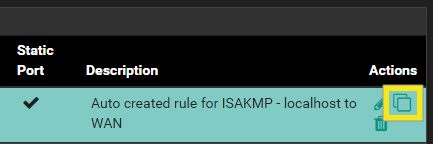

Onder mappings, u vertelt uw verkeer waar het naartoe moet gaan wanneer het uw netwerk verlaat. U kopieert in wezen de bestaande vier standaard WAN-verbindingen en wijzigt deze om uw nieuwe virtuele EXPRESSVPN-interface te gebruiken.

Klik aan de rechterkant van het scherm op Kopiëren knop naast het eerste WAN-verbindingsitem. Het is het pictogram met een vierkant dat een ander vierkant overlapt.

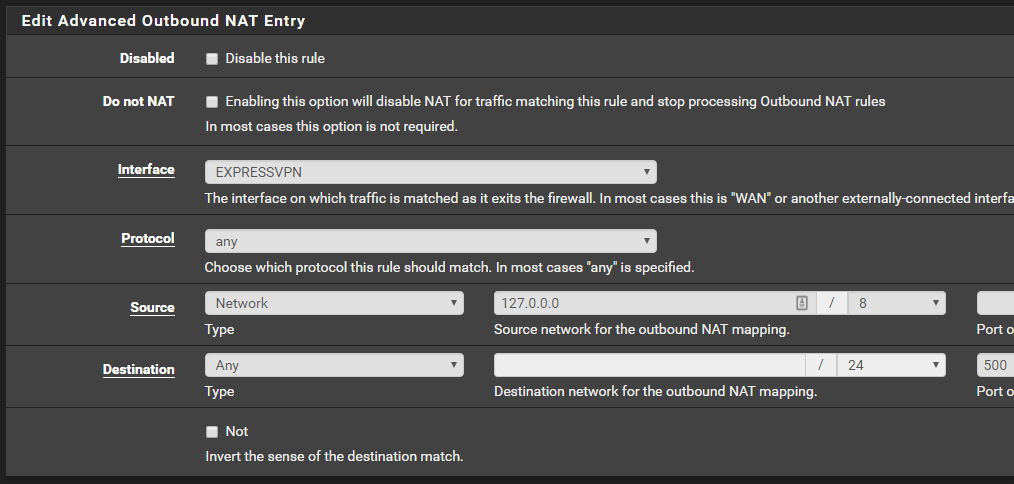

In het venster dat verschijnt, is de enige selectie die u gaat wijzigen de sectie “Interface”. Klik op de vervolgkeuzelijst en wijzig van WAN naar EXPRESSVPN.

Klik Opslaan.

Herhaal de bovenstaande stappen voor de andere drie WAN-regels die bestaan.

Nadat alle vier EXPRESSVPN-regels zijn toegevoegd, klikt u op Opslaan knop en klik Pas wijzigingen toe opnieuw bovenaan.

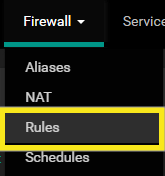

Ten slotte moet u een regel maken om al het lokale verkeer om te leiden via de EXPRESSVPN-gateway die u eerder hebt gemaakt. Navigeren naar brandmuur > Reglement:

Klik op LAN.

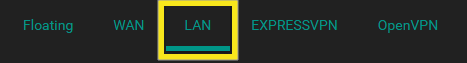

Klik op de Toevoegen knop met de pijl omhoog (de knop helemaal links).

Vul het volgende in:

Firewallregel bewerken

- Actie: Voorbij gaan aan

- Uitgeschakeld: laat uitgeschakeld

- Koppel: LAN

- Adres: IPv4

- Protocol: Ieder

Bron

- Bron: Selecteer Enkele host of alias en typ de naam van de alias die u eerder voor uw netwerk hebt gemaakt. Voor deze zelfstudie hebben we ‘Local_Subnets’ gebruikt.

Bestemming

- Bestemming: willekeurig

Extra opties

- Logboek: niet aanvinken

- Beschrijving: voer iets in dat voor u zinvol is. Voor deze zelfstudie voeren we “LAN TRAFFIC -> EXPRESSVPN”

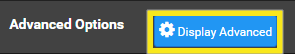

Klik op het blauw Display Geavanceerd knop.

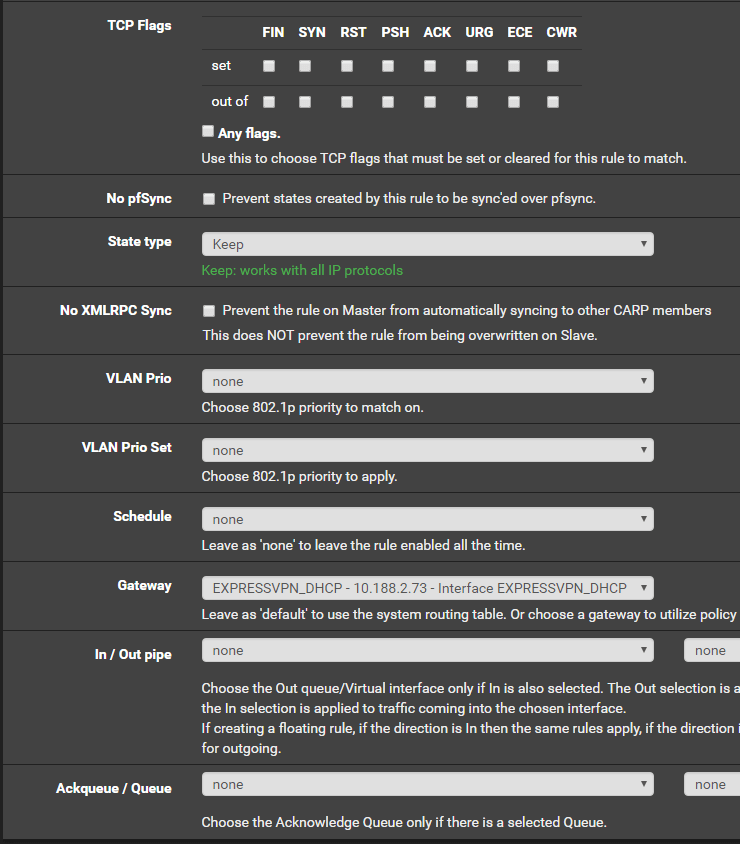

Geavanceerde mogelijkheden

Laat alles nieuw in deze vensters die leeg bleken en zoek naar poort. Wijzig dit in “EXPRESSVPN_DHCP”

Klik Opslaan.

Je bent klaar! U zou nu verkeer moeten zien stromen door uw nieuwe regel die u hebt gemaakt en bevestigen dat het verkeer door de ExpressVPN-tunnel beweegt die u hebt gemaakt.